Специалисты компании Sucuri обнаружили уязвимость в популярнейшей CMS. На этот раз речь идет не об очередном «дырявом» плагине. Уязвимость позволяет атакующим использовать встроенную в WordPress поддержку протокола XML-RPC и осуществлять усиленные брутфорс-атаки.

XML-RPC – один из простейших протоколов, используемых машинами для обмена данными. Он, в числе прочего, применяет метод system.multicall, позволяющий приложению выполнять сразу ряд команд, посредством HTTP-запроса. Многие популярные сегодня CMS, такие как WordPress и Drupal, поддерживают данный протокол. Стоит сказать, что похожий метод уже неоднократно применялся хакерами. При помощи одного HTTP-запроса, можно перебрать сразу несколько сотен паролей, и при этом оставаться незамеченным.

Если просто брутфорсить страницу ввода логина и пароля в WordPress, CMS все же заметит неладное: велик риск быть заблокированным по IP. Но использование XML-RPC протокола и system.multicall позволяет избежать этих проблем.

«Всего 3-4 HTTP-запроса позволят атакующим перепробовать тысячи паролей, при этом обойдя средства защиты от брутфорс-атак», — пишут специалисты Sucuri в блоге.

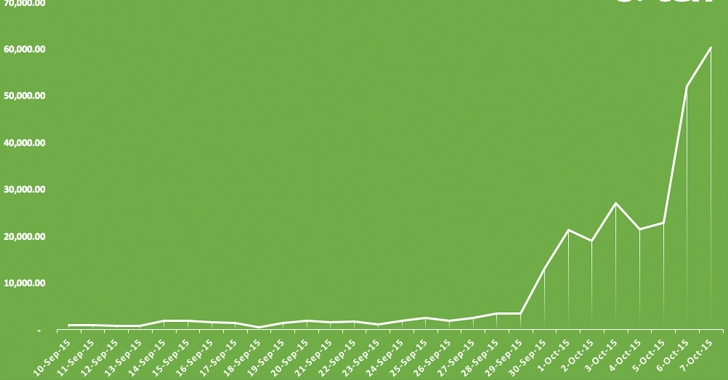

Компания зафиксировала первую атаку такого рода в прошлом месяце (в сентябре 2015 года). Но способ явно пользуется популярностью, потому что с начала октября количество таких атак неуклонно растет. На сегодня насчитывается уже до 60 000 подобных атак в сутки.

Так как исправления пока нет, специалисты советуют администраторам сайтов заблокировать все XML-RPC-соединения, хотя это может привести к тому, что некоторые плагины перестанут работать. Если никакие плагины не используют xmlrpc.php, то лучше всего переименовать этот файл или вообще удалить его.

Фото: iStockphoto