Независимый исследователь обнаружил, что роутеры N150 компании Belkin, это крайне опасные девайсы. Предназначенные для домашнего использования маршрутизаторы содержат Telnet-бэкдор, CSRF (cross-site request forgery) уязвимость и ряд других, более мелких, багов. Хуже того, все уязвимости актуальны, так как компания работает над патчем крайне неторопливо.

Рахул Пратап Сингх (Rahul Pratap Singh) – известный исследователь, чью работу не раз отмечали компании Microsoft, Adobe, eBay, ESET и Google. На этот раз Сингх изучил роутеры компании Belkin и в октябре 2015 года обнаружил, что модель N150, это настоящее решето.

В своем блоге Сингх опубликовал подробную информацию обо всех найденных уязвимостях, а также сообщил, что пытался связаться с компанией Belkin, но не получил ответа.

В частности, исследователь обнаружил, что можно осуществить HTML/Script инъекцию, которая затрагивает параметр «language». Сингх опубликовал proof-of-concept видео, которое демонстрирует, что после инъекции пэйлоуда веб-интерфейс устройства становится непригодным к использованию.

Еще один баг: ID сессий представляют собой шестнадцатеричную последовательность, чья длина ограничена восемью символами. Атакующий может воспользоваться обычным брутфорсом, чтобы добраться до информации.

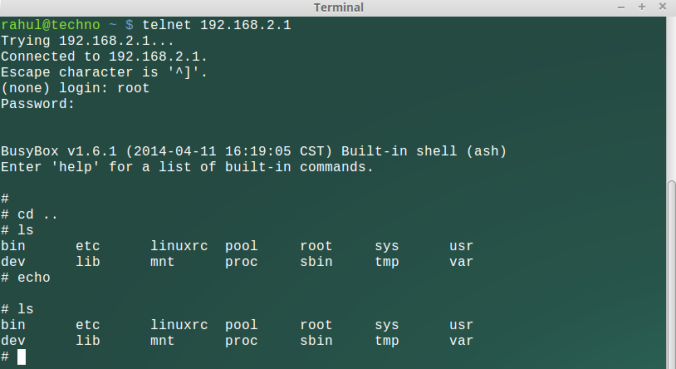

Одна из наиболее серьезных проблем, найденных Сингхом, это поддержка протокола Telnet, который на N150 включен по умолчанию. Сервер запущен на 23 порту и использует стандартную комбинацию логина и пароля: root/root. Если хозяин устройства поленился сменить настройки, хакер с легкостью может получить удаленный доступ к маршрутизатору, с root-привилегиями, просто использовав дефолтные логин и пароль. Также удаленно можно эксплуатировать и CSRF уязвимость.

«Комбинируя эти уязвимости между собой, атакующий может скомпрометировать устройство полностью, — поясняет Сингх. — Атакующий может быть подключен к локальной сети жертвы, что возможно как физически, так и удаленно, к примеру, взломав локальную сеть посредством вредоносного ПО. Затем хакер может использовать Telnet или CSRF уязвимость, чтобы закончить начатое».

По данным исследователя, прошивка 1.00.09 (F9K1009) является наиболее свежей, и она была выпущена в мае 2015 года. Хотя тогда выход новой версии был объяснен исправлением NAT-PMP уязвимости, то есть компания работает над проблемами безопасности, новейшая прошивка всё равно содержит все перечисленные Сингхом баги.

Сингх пытался связаться с компанией Belkin еще в октябре текущего года, но не получил ответа. Выждав некоторое время, исследователь решил обнародовать информацию, надеясь, что это заставит компанию отреагировать. Судя по всему, так и получилось. Журналисты SecurityWeek сумели получить комментарий от представителей Belkin, которые сообщили, что в компании знают обо всех перечисленных проблемах и работают над их исправлением. Точные сроки выхода патча в компании называть не стали.

Фото: Rakuten.com