8 декабря 2015 года компания Microsoft, в числе прочих багов, исправила уязвимость в пакете Microsoft Office. Исследователь Хайфей Ли (Haifei Li) изучил проблему подробнее и сообщил, что закрытая уязвимость – настоящий Enterprise Killer. Через эксплуатацию данного бага можно совершить атаку на Microsoft Outlook, притом участие жертвы вообще не потребуется. Жертве достаточно просто прочитать вредоносный email.

Официальный бюллетень безопасности описывает сразу несколько проблем, связанных с тем, как Office обрабатывает объекты в памяти. Большая часть багов позволяет атакующему осуществить исполнение произвольного кода, путем «создания специфического файла Microsoft Office».

Хайфей Ли решил разобраться, что означает эта обтекаемая формулировка. Оказывается, уязвимость можно использовать для обхода средств безопасности Outlook, через возможность Object Linking and Embedding (OLE), а также посредством Transport Neutral Encapsulation Format (TNEF), который используется для работы с почтовыми вложениями. Вложения в этом формате выглядят как winmail.dat или win.dat.

Файлы winmail.dat содержат в себе инструкцию о том, как поступить с контентом внутри вложения.

«Если значение “PidTagAttachMethod”, внутри файла winmail.dat, равно ATTACH_OLE (6), то вложение (другой файл, содержащийся внутри файла winmail.dat) будет обработано как OLE-объект», — объясняет Хайфей.

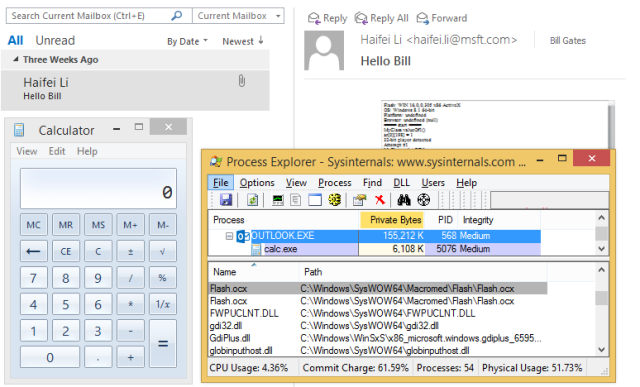

До выхода патча, OLE-объекты обрабатывались Outlook непосредственно внутри письма, то есть были способны обойти «песочницу» Outlook, в которой обычно содержатся документы (как раз с целью предотвращения запуска вредоносных скриптов). Иными словами, атакующий мог создать вредоносное TNEF-письмо, отправить его жертве, и когда та прочтет послание, встроенный в email OLE-объект загрузится и сработает автоматически.

Уязвимости такого рода крайне опасны. К примеру, хакеры могут использовать их для осуществления скрытных фишинговых атак, ведь в данном случае жертве даже не придется никуда кликать, процесс заражения происходит автоматически.

Хайфей установил, что почтовое вложение может содержать даже Flash-эксплоит. Пока жертва читает письмо, код объекта Flash OLE будет успешно выполнен. Фактически, Flash запустится в обход всего, прямо в Outlook.

OLE методику можно использовать и для пересылки в виде приложенного письма, ведь файлы .msg автоматически отмечаются программой как доверенные и вообще не попадают в «песочницу». В этом Хайфей усмотрел потенциал червя, так как эксплоит способен рассылать себя сам, по всей адресной книге жертвы. По мнению исследователя, подобная атака представляет серьезную угрозу для бизнес-сектора. Ведь если заразился один сотрудник компании, очень скоро таким червем будет поражена вся корпоративная сеть.

Уязвимость получила номер CVE-2015-6172. Она затрагивает Office 2010 и более поздние версии, а также Microsoft Word 2007 (Service Pack 3).

Пользователям, не обновившимся 8 декабря, Microsoft рекомендует отключить предварительный просмотр сообщений в Outlook. Тогда все письма будут отображаться в виде обыкновенного текста, и атака не сработает.

Хайфей также предлагает отключить загрузку Flash-контента через OLE. Для этого нужно заблокировать CLSID D27CDB6E-AE6D-11cf-96B8-444553540000 в реестре Windows через Office kill-bit: