Android-приложение Target предназначено для создания списков покупок и желаний, которыми можно поделиться с друзьями и родными. Приложение насчитывает 5 000 000 – 10 000 000 установок, по данным Google Play. Тогда как подобные сервисы особенно актуальны в сезон праздников и распродаж, оказалось, что приложение также «делится» данными пользователей со всем белым светом.

Проблему обнаружили специалисты компании Avast. Оказалось, в БД приложения хранились не только списки покупок, но и имена пользователей, их email, адреса и телефоны. Доступ к API Target и этим данным можно получить через интернет, достаточно лишь разобраться в том, как работает система генерации ID пользователей. Стоит порадоваться, что Target не хранит финансовую информацию пользователей, к примеру, данные о банковских картах.

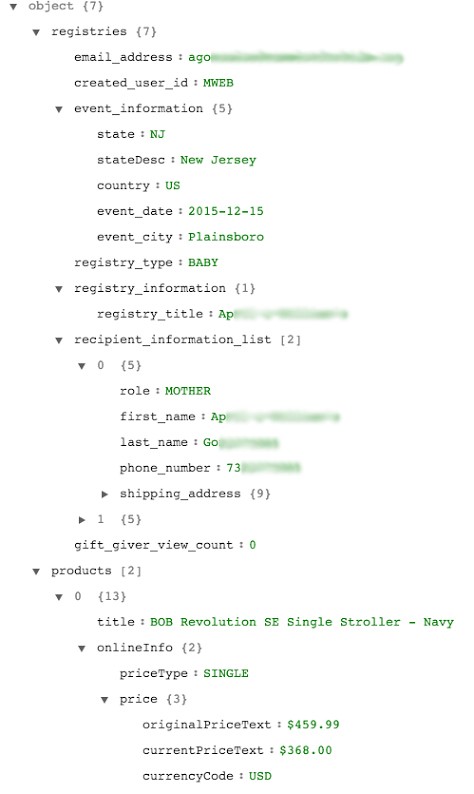

Доступный посредством интернет API позволяет задать приложению вопрос, ответ на который оно отправит на email. Никакой аутентификации при этом не потребуется, так что всё, что нужно сделать атакующему – узнать ID своей жертвы. Точный механизм генерации ID специалисты Avast не описывают, но отмечают, что им его понять удалось. Если все условия будут соблюдены, Target передаст злоумышленнику все пользовательские данные в виде файла JSON.

Журналистам издания SecurityWeek удалось связаться с разработчиками приложения, и те сообщили, что уже знают о проблеме и предприняли шаги для ее устранения. В частности, были временно отключены функции wish list (список желаний) и gift registry (список подарков), из-за которых такая атака и стала возможна. Ошибки обещают устранить полностью в ближайшее время, затем Tagret снова заработает в обычном режиме.