Специалисты технологического института SANS, а именно команда Internet Storm Center, сообщают, что бекдор, недавно обнаруженный в операционной системе ScreenOS компании Juniper Network, не укрылся от внимания хакеров.

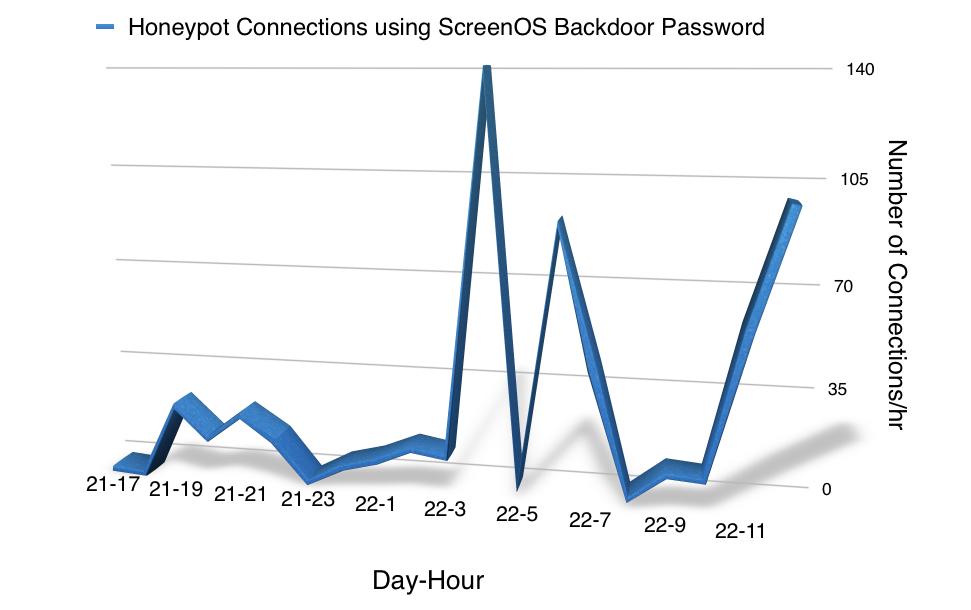

Пытаясь выяснить, привлекла ли свежая проблема в ScreenOS внимание хакеров, эксперты ISC создали в сети приманку, полностью эмулирующую уязвимую ScreenOS-систему. Очень быстро выяснилось, что новость о бекдоре и подобранном к нему пароле уже заинтересовала многих. Специалисты ISC зафиксировали множественные попытки подключиться к системе посредством SSH, с использованием пароля <<< %s(un=’%s’) = %u.

«Наша приманка эмулирует ScreenOS не дальше баннера логина, так что мы не знаем, что именно замышляли атакующие. Однако некоторые из них работали вручную, судя по тому, как эти атакующие пробовали разные команды», — рассказывает в отчете Йоханесс Ульрих (Johannes Ullrich).

Суммарно ученым удалось зафиксировать десятки попыток эксплуатации бреши. Большинство атакующих пытались использовать универсальный бекдор-пароль в сочетании с логинами «root» (29 раз) и «admin» (18 раз). Кроме того, атакующие перебирали варианты «netscreen», «login», «administrator», «test» и «system».

За пятичасовой отрезок времени было зафиксировано 78 попыток использования бекдора. Среди IP-адресов атакующих попадалось много нидерландских провайдеров, а один IP вообще принадлежал фирме Qualys, которая занимается информационной безопасностью. Ученые полагают, что их коллеги из Qualys проводят собственное расследование.

Напомню, что на прошлой неделе в операционной системе ScreenOS был выявлен посторонний код. Разработчики Juniper Network обнаружили в своем продукте два бекдора неизвестного происхождения. Кто поместил их туда, пока неизвестно.

Первая брешь позволяет использовать Telnet или SSH для получения привилегированного доступа к системе (CVE-2015-7755). Компании Rapid 7 и Fox-IT обнаружили для этого бекдора вышеупомянутый универсальный пароль, который может быть использован в сочетании с любым логином.

Второй бекдор позволяет потенциальному атакующему слушать и расшифровывать VPN-трафик пользователей (CVE-2015-7756). Об этой проблеме известно куда меньше, чем о первой, но эксперты предполагают, что она связана с генератором псевдослучайных чисел.

Расследованием случившегося занимается не только сама компания Juniper Network, но и спецслужбы США.

Фото: Juniper Network