Компания Silent Circle, создавшая защищенный аппарат Blackphone, недавно представила обновление, закрывающее сразу несколько уязвимостей. Наиболее серьезную брешь обнаружили в модеме смартфона. Эксплуатация данной уязвимости может привести к полному перехвату контроля над защищенным устройством.

Обновление для Blackphone было представлено еще в начале декабря 2015 года. В официальном бюллетене безопасности компания вообще не заостряла внимание на уязвимости CVE-2015-6841. Сообщалось только, что проблему обнаружил Тим Страззер (Tim Strazzere) из компании Sentinel One.

Прошел месяц, и Страззер решил сам опубликовать подробную информацию о найденном баге, и только теперь стало ясно, насколько серьезную проблему он обнаружил.

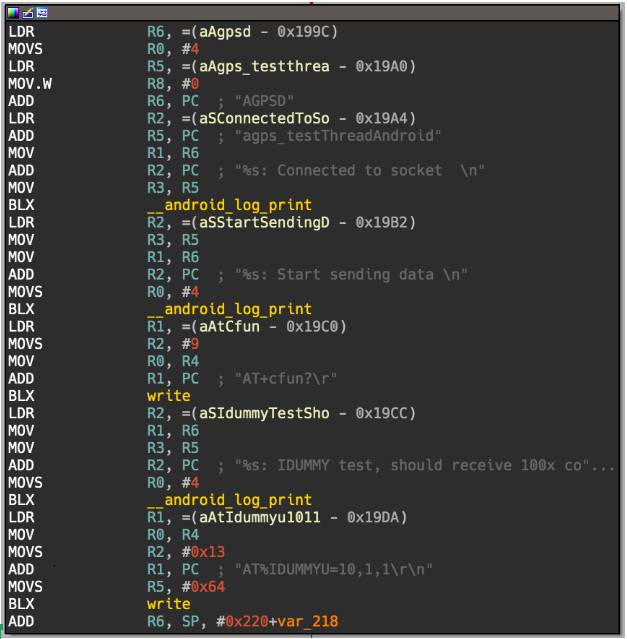

Исследователь пишет, что практически случайно нашел на защищенном смартфоне открытый и доступный сокет. Последующие изыскания показали, что сокет ассоциируется с модемом Nvidia Icera, и с ним можно взаимодействовать. Agps_daemon, имея повышенные привилегии, прослушивает открытый сокет и записывает все полученное в ttySHM3. Это означает, что обычное приложение может передавать команды модему. Nvidia Icera слушает /dev/socket/at_pal и открывает tty_port в /dev/ttySHM3.

Атакующий с привилегиями шелл пользователя действительно может использовать данную уязвимость для отправки команд модему. Хотя сначала злоумышленнику придется найти способ, через который будет осуществляться исполнение кода на смартфоне жертвы. Впрочем эксперт пишет, что для этого можно создать вредоносное приложение, замаскированное под безобидную программу. После этого атакующий получит возможность: подменять ID звонящего, установливать переадресацию вызовов (пользователь даже не узнает о входящих вызовах), отправлять и получать SMS (тоже без ведома жертвы), принудительно создавать звонки-конференции, найти ближайшие сотовые вышки, изменить некоторые настройки и так далее.

Страззер сообщил о баге через BugCrowd, где стандартный размер вознаграждения от Silent Circle составляет $128. Ради этой уязвимости было сделано исключение, и исследователь получил $500.

Компания Silent Circle уточняет, что багу подвержены версии PrivatOS вплоть до 1.1.13 RC2. Однако уязвимость распространяется только на Blackphone 1, вторая версия устройства этой проблеме не подвержена. Тем не менее, производитель предупреждает, что уязвимость, скорее всего, касается также девайсов других производителей, использующих модем Nvidia Icera.

Фото: engadget