Хотя LastPass пользуется немалой популярностью, сообщения о его проблемах с безопасностью в последнее время появляются часто. Так, в конце ноября прошлого года в LastPass уже обнаруживали целый ряд багов, а еще раньше, летом 2015, менеджер паролей подвергся атаке хакеров. Теперь независимый исследователь Шон Кессиди (Sean Cassidy) обнаружил, что LastPass уязвим перед простейшими фишинговыми атаками, из-за которых мастер-пароль пользователя может быть скомпрометирован.

Кессиди заметил, что если сессия LastPass истекает, пока пользователь бродит в интернете, менеджер выводит соответственное предупреждение, встраивая его прямо в контент веб-страницы. Окно ввода логина и пароля, а так же кода двухфакторной аутентификации, если она включена, отображаются аналогичным образом. С точки зрения безопасности, это огромный просчет: подобное решение делает пользователей уязвимыми перед различными веб-инъекциями, — от таких хитрых фишинговых атак часто страдают пользователи онлайн-банков.

Исследователь создал инструмент, при помощи которого можно автоматизировать простейшую фишинговую атаку и собирать пароли пользователей LastPass (как от самой программы, так и содержащиеся внутри хранилища). Тулзу Кессиди иронично назвал LostPass.

Единственное, что нужно будет сделать атакующему – заманить жертву на легитимный сайт, содержащий XSS-уязвимость. LostPass использует уязвимость сайта, чтобы обнаружить на компьютере жертвы установку LastPass, разлогинит её, применив известный CSRF-баг, а затем отобразит фальшивое уведомление о том, что требуется заново ввести логин и пароль. Учетные данные жертвы попадут в руки злоумышленника, как только доверчивый пользователь повторно введет их в фальшивом окне.

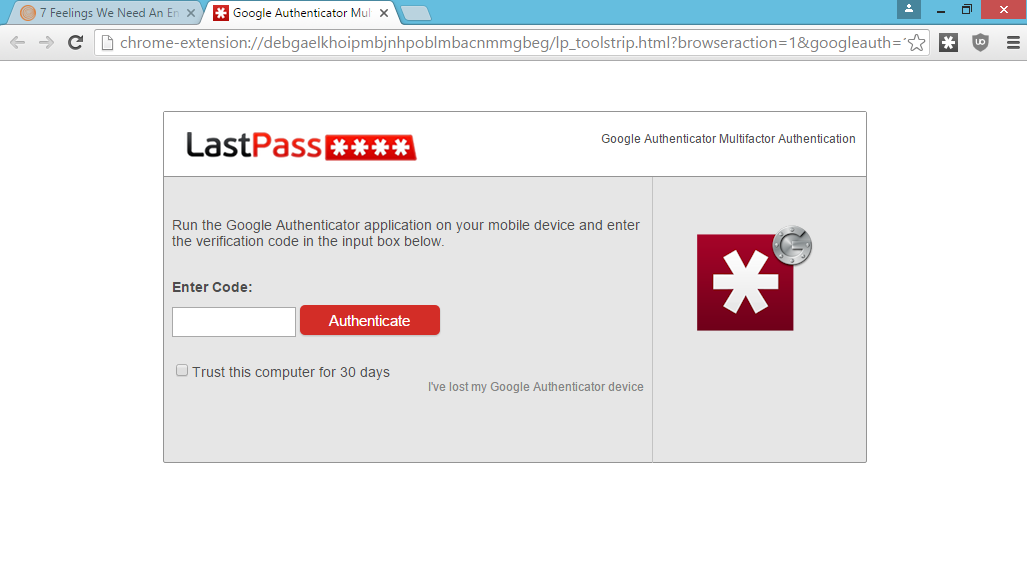

Казалось бы, двухфакторная аутентификация должна обезопасить пользователей. Однако атакующий может использовать украденные учетные данные против LastPass API, может верифицировать их и даже может запросить у пользователя код двухфакторной аутентификации. Если проделать все в нужном порядке, злоумышленник узнает не только мастер-пароль жертвы, но и получит доступ к хранилищу паролей, вместе со всем его содержимым.

Кессиди пишет, что пока атака работает только против пользователей браузера Chrome. Плюс злоумышленники могут зарегистрировать домен вида chrome-extensions.pw, который похож на настоящий центр управления расширениями в браузере Google. Firefox и прочие браузеры используют другой механизм для вывода всплывающих уведомлений LastPass. Впрочем, исследователь работает над «поддержкой» Firefox для своего инструмента.

Разработчики менеджера паролей уже знают о проблеме. Кессиди связался с ними в ноябре 2015 года. Ознакомившись с его изысканиями, компания сделала вывод, что «это не уязвимость, а фишинговая атака». Тем не менее, разработчики попытались переделать механизм вывода уведомлений об истекшей сессии. Согласно отчету Кессиди, безрезультатно – новая методика по-прежнему базируется на веб-инъекциях, а пользователи уязвимы для атак.

Чтобы не стать жертвой такой атаки, исследователь рекомендует пользователям LastPass никогда не вводить учетные данные для менеджера паролей через браузер, вместо этого используя приложение. Также Кессиди отмечает, что ограничение по IP, доступное в платной версии LastPass, в данном случае надежнее двухфакторной аутентификации.

Фото: Jim Pennucci