Специалисты «Лаборатории Касперского» обнародовали большой аналитический отчет, который посвящен проблеме похищения аккаунтов Steam. По данным компании Valve, жертвами «угона аккаунтов» ежемесячно становятся около 77 000 пользователей.

Платформа Steam, принадлежащая компании Valve, на сегодня насчитывает 140 млн зарегистрированных пользователей и более 7000 игр. Аккаунты Steam интересуют киберпреступников уже давно, причем ценится здесь практически все: внутриигровые предметы, хранящиеся в инвентарях жертв; банковские карты, привязанные к аккаунтам Steam, а также средства на них; личная информация пользователей, недоступная широкой общественности; наконец даже сами аккаунты и приобретенные для данной учетной записи игры.

Для похищения аккаунтов злоумышленники по-прежнему используют классические фишинговые атаки и адресный фишинг, но одним только этим дело не ограничивается. Для данных задач также существует и специальная малварь. К примеру, широко известное в узких кругах семейство малвари Steam Stealer, которое на сегодня является лидером в данной области. Эксперты пишут, что угрозы этого типа постепенно развились из исходного кода, опубликованного на неназванном российском форуме, а затем широко распространились по всему миру, когда злоумышленники поняли, какие прибыли это приносит. Тогда как средняя цена аккаунта Steam на черном рынке составляет порядка $15, заработать на такой покупке можно гораздо больше.

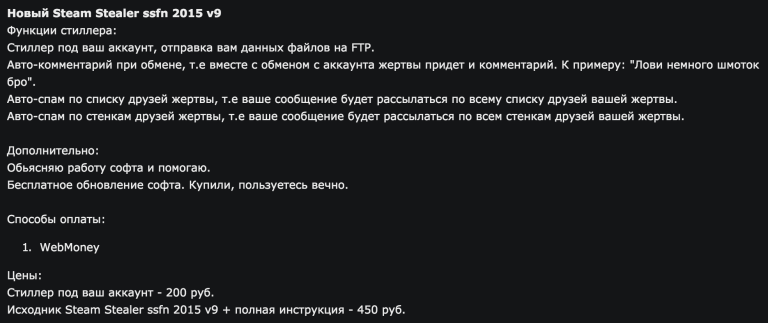

Подобные вредоносы распространяются как услуга, и они ориентированы на совершенно неподготовленного пользователя, на скрипт-кидди, у которого есть лишние деньги. Все настройки предельно просты, руководства крайне подробны, и даже для добавления новых функций достаточно только выбрать предпочтительный язык программирования и немного знать об архитектуре и протоколе клиента Steam. Так как множество сторонних API-интерфейсов и библиотек прекрасно работают со Stream, злоумышленники зачастую вообще используют легитимный инструментарий и библиотеки с открытым исходным кодом. Действительно, зачем отказываться от готовых удобных решений?

Такая малварь стоит недорого. Эксперты пишут, что начальная цена составляет всего 200 рублей и дает право на использование модуля кражи учетных данных у пользователей платформы Steam (см. иллюстрацию выше). За дополнительные деньги можно приобрести и другие полезные модули, а заплатив 450 рублей, вообще можно получить исходный код и руководство пользователя. Конечно, 200 рублей это самая нижняя граница рынка, но практически невозможно найти малварь данного типа дороже 30 долларов.

Понаблюдав за эволюцией Steam Stealer, эксперты пришли к выводу, что малварь совершенствуется и развивается очень быстро, так как это действительно очень активный рынок. В качестве наглядного примера приводится сравнение прошлых трендов в данной сфере и нынешних:

- Использование обфускаторов для затруднения анализа и обнаружения.

- Использование расширений, по умолчанию скрытых в Windows (поддельные файлы экранных заставок).

- Использование программы NetSupport (обеспечивающей злоумышленнику удаленный доступ).

- Использование поддельных серверов TeamSpeak.

- Использование автоматического обхода Captcha (с помощью сервиса DeathByCaptcha и др.).

- Использование поддельных игровых серверов (главным образом, для игры Counter-Strike: Global Offensive).

- Использование Pastebin для загрузки модуля Steam Stealer.

- Использование поддельных сайтов, имитирующих Imgur, LightShot или SavePic.

- Использование поддельных программ голосовой связи, имитирующихTeamSpeak, Razer Comms и др.

- Использование сервисов сокращения URL, таких как bit.ly.

- Использование хранилищ Dropbox, Google Docs, Copy.com и др. для хранения вредоносного ПО.

Современные тенденции:

- Использование поддельных расширений Chrome или JavaScript, мошенничество через сайты азартных игр.

- Использование поддельных игровых сайтов-рулеток и фальшивых депозит-ботов.

- Использование оболочек AutoIT для затруднения анализа и обнаружения.

- Использование RAT (троянцев удаленного доступа), таких как NanoCore или DarkComet.

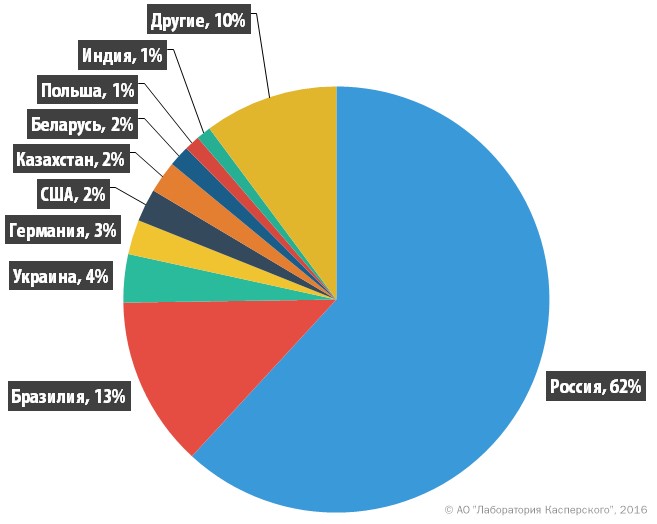

Сообщается, что больше других от атак семейства Steam Stealer страдают российские геймеры: согласно внутренней статистике «Лаборатории Касперского», в 2015 году 62% всех атак с участием этого вредоноса пришлись именно на Россию.

Разумеется, компания Valve не сидит сложа руки, наблюдая за этим разгулом киберпреступности. К наиболее значимым мерам, призванным повысить безопасность пользователей, можно отнести двухфакторную аутентификацию по электронной почте или через мобильное приложение Steam Guard; возможность восстановления аккаунта Steam по номеру телефона; удержание предмета в торговых сделках (до 15 дней); подтверждение при торговле в Steam с мобильных устройств; появление аккаунтов с ограниченным доступом.

С полной версий отчета экспертов можно ознакомиться здесь.

Фото: "Лаборатория Касперского", ONLINEMAN_