В понедельник, 4 апреля, двое исследователей выступили на конференции GI Sicherheit 2016 с рассказом о новой уязвимости в Android. Баг получил имя Surreptitious Sharing («Тайный общий доступ») и может использоваться для извлечения приватных данных из различных приложений. Исследователи проверили 12 популярных приложений, и 8 из них оказались уязвимы перед новой атакой.

Сотрудники Брауншвейгского технического университета Доминик Шюрман (Dominik Schürmann) и Ларс Вольф (Lars Wolf) обнаружили проблему, связанную с механизмом работы Uniform Resource Identifiers (URI). Приложения используют URI для обмена контентом, по сути, URI указывают на точное местоположение данных на устройстве.

В своем докладе исследователи пишут, что многие почтовые приложения и мессенджеры используют Intent API для обмена изображениями, видео и документами. Однако на деле, вместо отправки фактических файлов, происходит только обмен URI, которые указывают на положение того или иного файла. Это ставит данные пользователя под угрозу, а также дает злоумышленнику возможность повысить свои привилегии в системе.

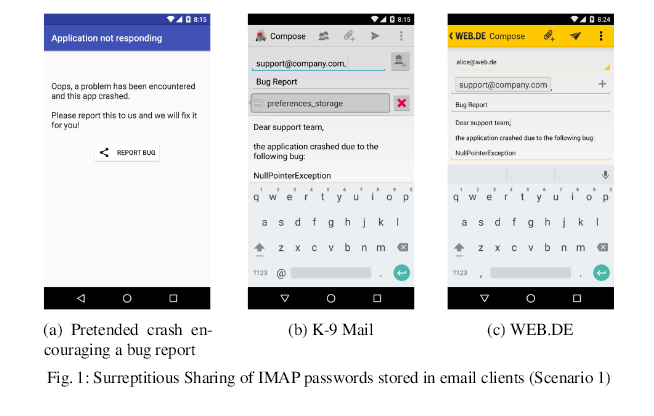

Шюрман и Вольф описывают два возможных сценария атаки. В первом случае исследователи создали вредоносное приложение. После установки оно отображало фальшивую страницу аварийного завершения работы и предлагало жертве отправить разработчикам детальный отчет об ошибке. Кнопка отправки отчета, разумеется, работала иначе. Кнопка содержала URI, который указывал в определенное место, где хранится IMAP-пароль жертвы. Как только пользователь нажимал на кнопку, запускалось почтовое приложение, и пароль отправлялся атакующему. Жертва при этом ничего не подозревала, будучи уверена, что делает доброе дело и отсылает баг-репорт. Исследователи пишут, что протестировали четыре разных почтовых приложения (K-9 Mail, AOSP Mail, Gmail и WEB.DE), и перед Surreptitious Sharing не устояло ни одно из них.

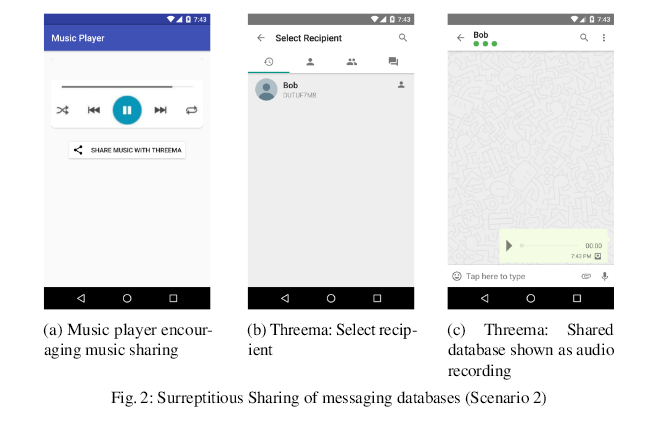

Второй вектор атаки нацелен на мессенджеры. Для реализации данного способа исследователи вновь написали вредоносное приложение, которое проигрывало музыку и призывало пользователя поделиться понравившимся треком со своими друзьями. Как и в первом случае, кликнув на ссылку «Поделиться», жертва вызывала URI, нацеленный на файлы базы данных конкретного мессенджера. Вместо отправки песни друзьям, пользователь отсылал свои приватные файлы злоумышленнику.

Шюрман и Вольф протестировали мессенджеры Skype, Threema, Signal, Telegram, Snapchat, Hangouts, WhatsApp и Facebook Messenger, но атаке поддались только Threema, Signal, Telegram и Skype. Отдельно сообщается, что к моменту презентации отчета на конференции GI Sicherheit 2016, проблема не была устранена только в Skype, остальные мессенджеры исправили уязвимость.

Исследователи сообщили, что уязвимость Surreptitious Sharing уже не актуальна для Android N, новой версии ОС, которая должна выйти в середине текущего года. Совпадение это, или разработчики Google тоже заметили проблему – неизвестно.

Так как многие приложения по-прежнему могут быть уязвимы для атак, Шюрман и Вольф рекомендуют запретить передачу или совместное использование некоторых типов MIME, а лучше вообще отключить URI.

С полной версией доклада можно ознакомиться здесь (PDF).