Исследователи компании Malwarebytes заметили, что эксплоит кит Angler научился новому трюку. Когда малварь заражает сайты, работающие под управлением WordPress и Joomla, она маскируется под плагин с кнопками социальных сетей, чтобы не вызывать подозрений у администратора сайта.

Так как вредоноса, просочившегося на сайт, не заметит только самый ленивый админ, авторам Angler приходится придумывать новые методы усыпления бдительности жертв. Эксплоит кит Angler часто заражает сайты, работающие на базе популярных CMS, что совсем неудивительно – в их случае куда проще найти незакрытую уязвимость или «дырявый» плагин. Однако основная задача злоумышленников – задержаться в системе, чтобы малварь успела заразить как можно больше посетителей скомпрометированного ресурса.

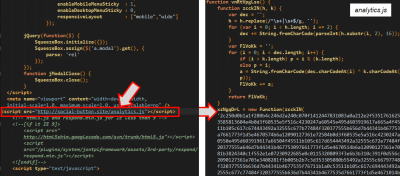

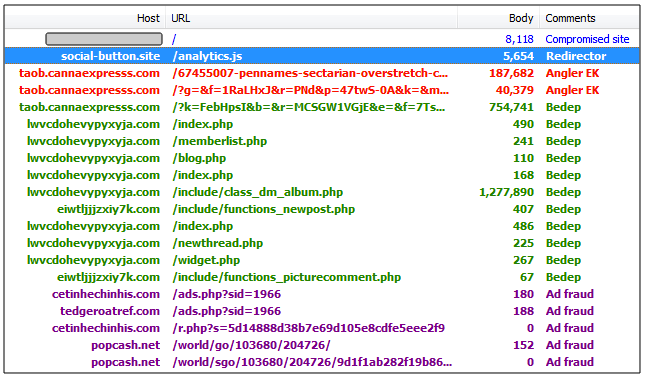

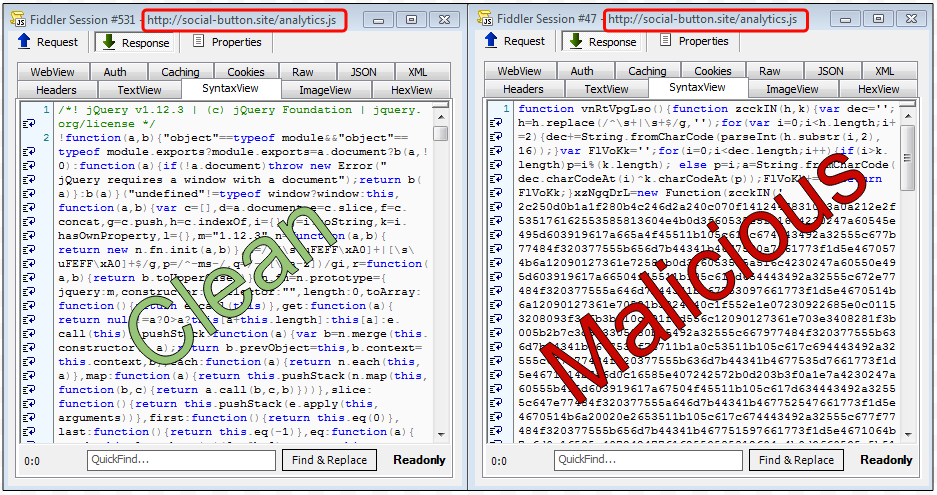

Получив доступ к сайту жертвы, эксплоит кит добавляет на страницы ресурса вредоносный JavaScript, и выглядит это примерно как http://social-button.site/analytics.js (см. иллюстрацию ниже).

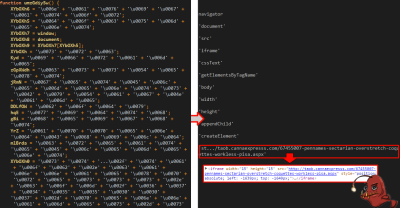

Если администратор сайта заметит что-то подозрительное, доменное имя, используемое атакующими, может обмануть его, заставив думать, что эти файлы относятся к обычному плагину для социальных сетей. Аналитики Malwarebytes обнаружили два файла: analytics.js и widget.js. Для каждого есть как безобидная, так и вредоносная версия. Дело в том, что если изучить непосредственно сам код JavaScript, окажется, что он совершенно безвреден, никакой малвари там нет. Без нужного реферера (скомпрометированного сайта) файл не будет подменен вредоносной версией.

Исследователи пишут, что в их случае эксплоит кит распространял малварь Bedep, но, как известно, при помощи Angler поставляется не только этот вредонос.

Все сайты, зараженные в ходе этой кампании, либо работали с устаревшими версиями ПО, либо были взломаны посредством обыкновенного брутфорса. Эксперты Malwarebytes напоминают, что обновлять софт нужно вовремя, а также стоит озаботиться надежным паролем.