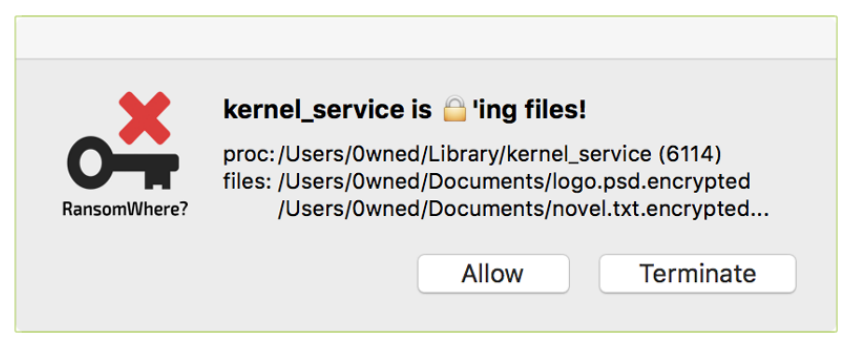

Бывший сотрудник АНБ, а ныне глава компании Synack, Патрик Вордл (Patrick Wardle) создал инструмент названный RansomWhere, который поможет реализовать защиту от шифровальщиков. Вордл обещает, что его утилита заметит и блокирует работу любого криптовымогателя, созданного для OS X.

Шифровальщики в наши дни представляют угрозу для пользователей практически любых платформ, и пользователи OS X тоже не застрахованы от этой напасти. Напомню, что в марте 2016 года эксперты по информационной безопасности обнаружили вымогателя KeRanger, который успешно атаковал компьютеры Mac. KeRanger считается первым работающим шифровальщиков для OS X, так как пока только ему удалось преодолеть защиту Gatekeeper.

Патрик Вордл полагает, что за KeRanger могут последовать новые угрозы такого рода. К его мнению стоит прислушаться, так как он, в частности, известен тем, что сумел реализовать атаку на Gatekeeper и успешно обошел его защиту.

Вордл изучил работу ряда шифровальщиков и пришел к выводу, что такие угрозы можно заметить, если отслеживать I/O события и обнаруживать быстрое создание зашифрованных файлов недоверенными процессами.

Для отслеживания событий I/O в OS X можно использовать dtrace, fs_usage, OpenBSM или fsevents. Вордл выбрал для этой цели fsevents, дополнительно подключив к делу инструмент собственного авторства — BlockBlock. С отслеживанием новых зашифрованных файлов было сложнее, так как RansomWhere мог по ошибке принять за вредоноса легитимное приложение, к примеру, менеджер паролей, которые тоже создают зашифрованные файлы. Из-за этого все приложения подписанные Apple, а также приложения работавшие в системе на момент первого запуска RansomWhere, расцениваются как доверенные.

Исследователь успешно протестировал свою разработку на proof-of-concept шифровальщике Gopher, который был создан ради эксперимента экспертами по безопасности в прошлом году, а также на KeRanger.

Пока у инструмента Вордла есть один существенный минус: он не сможет заметить атаку заранее, шифровальщик вызовет у RansomWhere подозрения лишь после того, как несколько файлов будут зашифрованы (по словам исследователя, потребуется 2-3 файла). К тому же пока RansomWhere защищает только домашние директории пользователя.

На данный момент исследователь не гарантирует стопроцентного результата, но обещает совершенствовать RansomWhere. Также Ворлд недоумевает, почему до такого подхода еще не додумались специалисты ни одной антивирусной компании.

Фото: istock