Журналисты издания Softpedia и специалисты Forkbombus Labs сообщают о новой вредоносной кампании, направленной против сайтов на базе CMS Drupal. Злоумышленники взламывают сайты, используя SQL-инъекции, а затем внедряют на сайт фальшивое вымогательское ПО, якобы блокирующее ресурс.

Первые жалобы от жертв этой вредоносной кампании начали появляться на форумах Drupal в марте 2016 года. Исследователи Forkbombus Labs подтверждают эту информацию и сообщают, что впервые заметили распространение инфекции 11 марта, и атака начала набирать обороты 18 марта 2016 года.

Исследователи объясняют, что злоумышленники сканируют сайты в поисках /CHANGELOG.txt (файла, присущего сайтам на базе Drupal) и /joomla.xml. Бот атакующих также извлекает информацию о версии Drupal, на базе которой работает сайт, а затем эксплуатирует уязвимость CVE-2014-3704, чтобы сменить пароль администратора. Данный баг – возможность осуществить SQL-инъекцию, он затрагивает все версии Drupal 7.x (ниже 7.32) и был найден еще два года назад.

Хотя малварь также ищет файл joomla.xml, сообщений о зараженных сайтах на базе Joomla CMS пока не поступало.

Когда злоумышленники уже получили доступ к сайту жертвы, они создают на сайте новую страницу с формой для загрузки файлов. Бот атакующих использует эту форму для загрузки различных скриптов, которые, к примеру, извлекают email-адреса из БД Drupal и размещают эти данные в sites/default/files/, в виде скачиваемых файлов. Также удаляется файл .htaccess, чтобы злоумышленники без проблем могли скачать извлеченную из БД информацию.

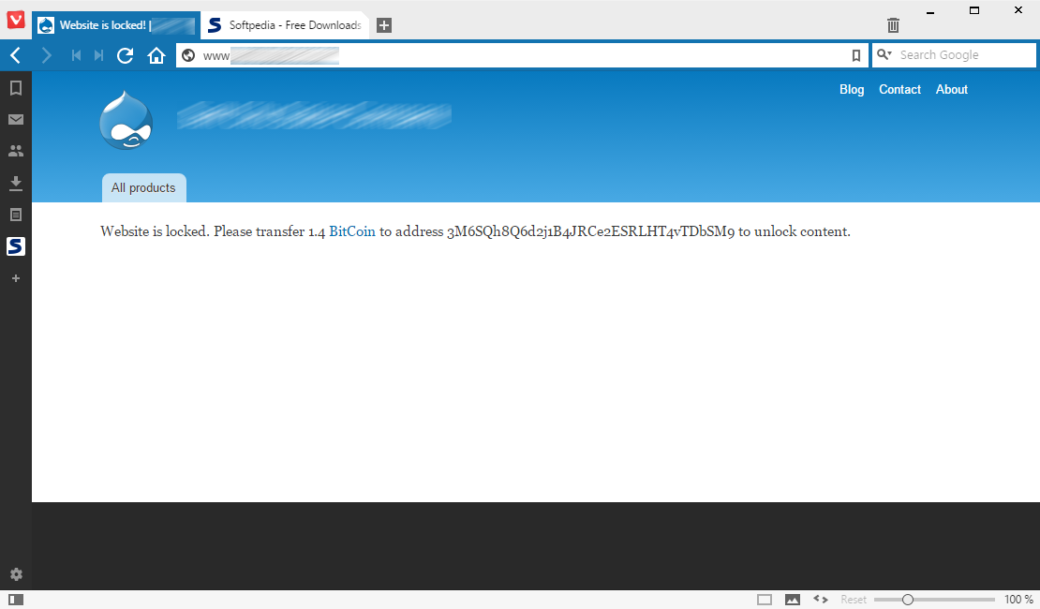

В качестве последнего аккорда на сервер загружается бинраник, написанный на языке Go. Это и есть вымогатель. Он удаляет форму загрузки файлов и заменяет ее требованием выкупа: «Веб-сайт заблокирован. Пожалуйста, переведите 1,4 биткоина на адрес 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 чтобы разблокировать контент».

Специалисты Forkbombus Labs объясняют, что, по сути, угрозы вредоноса – это блеф. Вымогатель не шифрует файлы на сервере и не блокирует сайт по-настоящему.

Сообщается, что в ходе данной вредоносной кампании пострадали уже более 400 сайтов. Исследователи пишут, что за атакой стоит некая серьезная C&C инфраструктура, но не раскрывают деталей, так как расследование еще не закончено. Проверка через blockchain.info показывает, что на кошелек мошенников не было совершено ни одного перевода, то есть пока ни одна из жертв не заплатила выкуп.