Специалисты компании ESET предупреждают, что в арсенале авторов вредоносного и нежелательного ПО появилась еще одна уловка. Приложение DNS Unlocker подменяет настройки DNS в системе, чтобы вживить на страницы сайтов собственные рекламные объявления, которые зачастую бывают опасны. При этом обнаружить подмену DNS будет не так-то просто. Метод работает для машин под управлением Windows XP, Vista, 7, 8, 8.1 и 10 (x86 и x64).

В целом техники подмены адресов DNS — это совсем не новость, однако DNS Unlocker демонстрирует новый вектор атаки. Обычно вредоносные приложения просто активируют функцию «Использовать следующие адреса DNS-серверов» (Use the following DNS server addresses) в сетевых настройках системы и прописывают туда собственные адреса DNS. Такие изменения отражаются в реестре Windows: указанные IP-адреса записываются один за другим, в формате IP,IP. К примеру:

192.168.1.21,192.168.1.22

DNS Unlocker, однако, действует иначе. Вредонос вносит изменения в реестр, используя другой формат – вместо запятой здесь следует пробел, получается строка вида IP IP. Исследователи отмечают, что с тем же успехом злоумышленники могут использовать и точку с запятой, формат IP;IP тоже работает.

192.168.1.21 192.168.1.22

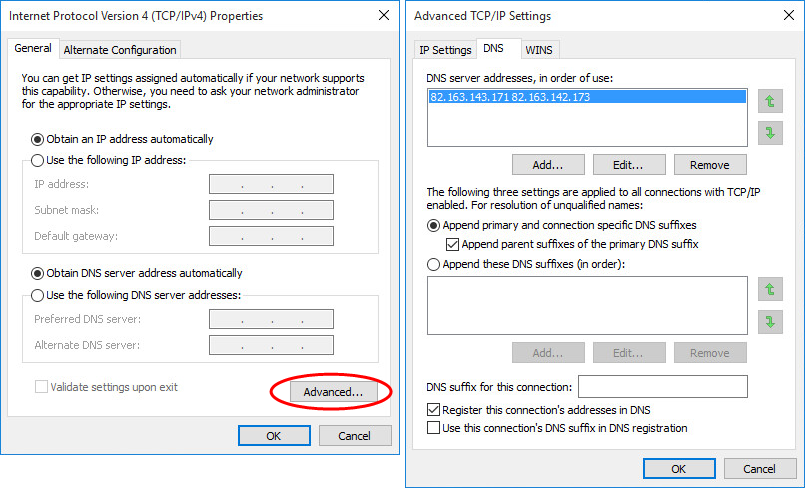

Если Windows обнаруживает запятую между адресами DNS, в окне Internet Protocol Version 4 (TCP/IPv4) появляются соответственные изменения. Но если вместо запятой стоит пробел, интерфейс не претерпевает изменений. Окно настроек отображает, что активно дефолтное значение «Получить адрес DNS-сервера автоматически» (Obtain DNS server address automatically), и ничего не изменилось. То есть у пользователя создается иллюзия, что с адресами DNS все в порядке, тогда как на самом деле, машина давно работает с адресами злоумышленников.

Даже если попытаться посмотреть сетевые настройки через ipconfig /all, это тоже не поможет найти подмену. На такой запрос система ответит, что использует DHCP, даже если это не так. Просто команда ipconfig позволит увидеть статические адреса DNS, но не позволит понять, что используется в данный момент – они или DNS-адрес выбирается автоматически. Чтобы обнаружить подмену, придется действовать через GUI: в окне с настройками нужно нажать на кнопку «Advanced» и открыть вкладку DNS.

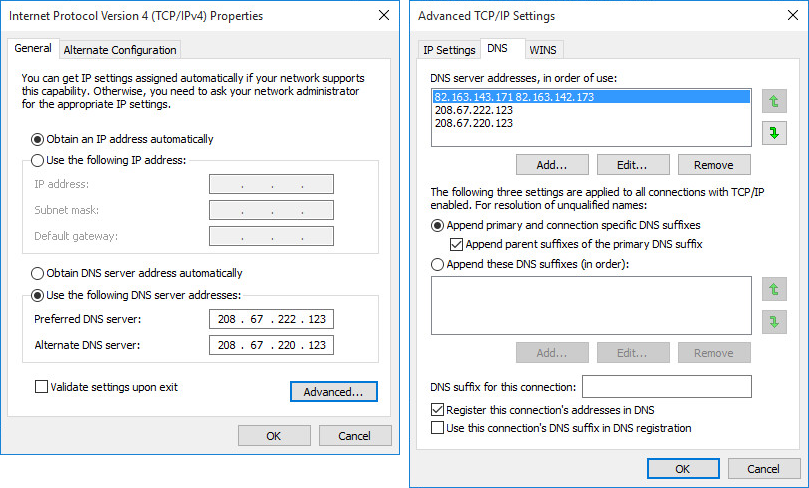

Если DNS Unlocker уже сделал свое черное дело, и Windows полагает, что первичный и вторичный адреса DNS уже заданы (хотя пользователь этого и не видит), активация опции «Использовать следующие адреса DNS-серверов» и заполнение соответственных полей не дадут результата. Система добавит новые адреса DNS в реестр после вредоносных. Получится запись вида IP IP,IP,IP. В итоге Windows продолжит использовать значения злоумышленников.

192.168.1.21 192.168.1.22,208.67.222.123,208.67.220.123

Избавиться от подложных DNS-адресов, к счастью, нетрудно. Как было сказано выше, достаточно открыть окно с настройками TCP/IP, нажать на кнопку «Advanced» и перейти во вкладку DNS. В этой вкладке адреса, заданные DNS Unlocker можно поочередно удалить.

Исследователи ESET сообщили о проблеме сотрудникам Microsoft Security Response Center еще 10 мая 2016 года. Однако в MSRC отказались рассматривать данный случай как уязвимость, хотя и пообещали передать информацию о проблеме командам разработчиков, которые со временем, возможно, устранят данный баг.

Фото: ESET