В марте 2016 года специалисты «Лаборатории Касперского» рассказали о мобильном трояне Triada, который атакует Android-устройства. Тогда эксперты писали, что этот вредонос является одним из самых технически сложных образцов малвари, что им доводилось видеть. Теперь исследователи «Лаборатории Касперского» сообщают, что Triada обзавелся опасным модулем и демонстрирует новую технику атак, перехватывая и подменяя ссылки в мобильных браузерах.

Напомню, что Triada — это первый троян, который на практике научился осуществлять успешные атаки на процесс Zygote; ранее подобные техники рассматривались исключительно с теоретической точки зрения и в виде proof-of-concept. Родительский процесс Zygote содержит системные библиотеки и фреймворки, используемые практически всеми приложениями, и является своего рода шаблоном. После удачного осуществления атаки, троян становится частью этого шаблона, что дает ему возможность проникнуть во все приложения, установленные на зараженном устройстве, а затем изменить логику их работы.

Также Triada использует модульную структуру. То есть основной загрузчик устанавливает на устройство жертвы различные модули малвари, обладающие теми функциями, которые на данный момент нужны злоумышленникам.

6 июня 2016 года исследователи «Лаборатории Касперского» представили подробный разбор одного из модулей Triada, который был обнаружен еще в марте текущего года, вскоре после обнаружения самого трояна. Модуль Backdoor.AndroidOS.Triada.p/o/q атакует процессы четырех популярных браузеров для Android:

- android.browser (стандартный Android-браузер);

- com.qihoo.browser (защищенный 360 Browser);

- ijinshan.browser_fast (браузер Cheetah);

- oupeng.browser (браузер Oupeng).

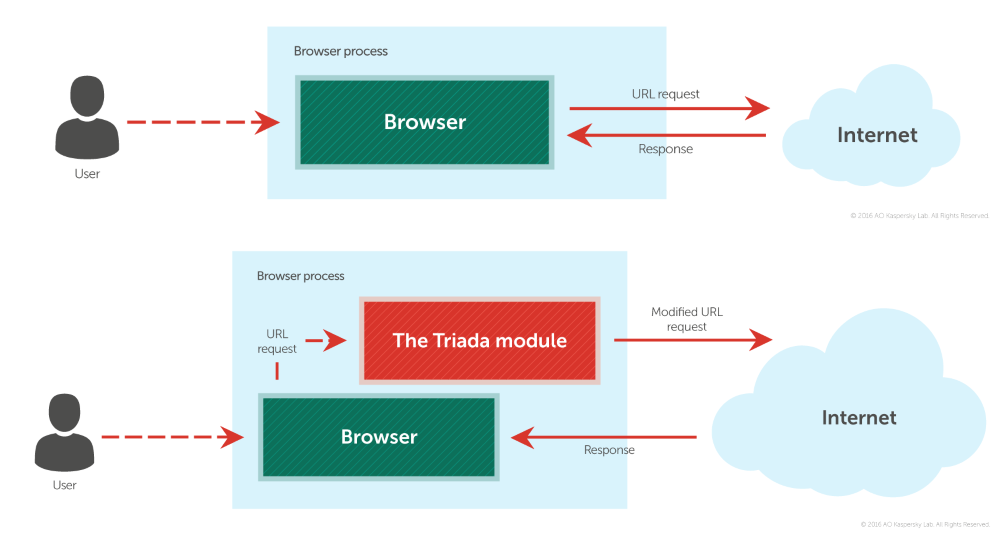

Модуль осуществляет внедрение вредоносных DLL (Triada.q, который затем скачивает Triada.o) в перечисленные процессы. Эти DLL среагируют сразу, как только браузер получит и соберется обработать новую ссылку. Вредоносный компонент трояна передаст данные о ссылке на управляющий сервер злоумышленников, где ссылка пройдет проверку. В случае необходимости, URL может быть подменен на другой, то есть жертву перенаправят на сайт злоумышленников.

Исследователи пишут, что в основном злоумышленники использовали данную схему атак для доставки рекламы, в большинстве случаев просто изменяя домашнюю страницу браузера жертвы или поиск по умолчанию. По сути, модуль применялся как обычное adware-решение, несмотря на весь его вредоносный потенциал. Более того, авторы Triada, похоже, вообще забросили данную разработку и не используют этот компонент малвари уже некоторое время.

В заключение аналитики «Лаборатории Касперского» отмечают, что создатели малвари для Android весьма ленивы. Хотя в последнее время злоумышленники стали уделять больше внимания структуре ОС и пополнили свой арсенал новыми, более сложными векторами атак, чаще атакующие все же идут по пути наименьшего сопротивления. К примеру, им проще похищать деньги у жертв напрямую, посредством отправки сообщений на платные номера или подделывая окна банковских приложений.