Браузер Tor давно находится под пристальным вниманием правоохранительных органов. В конце минувшей зимы разразился скандал, в ходе которого стало известно, что ФБР финансировало группу исследователей из университета Карнеги-Меллона, практически вынудив последних разработать методику, которая может использоваться для деанонимизации пользователей. Разработчики браузера пытаются защититься от изысканий спецслужб. Объединившись с учеными из Калифорнийского университета в Ирвайне, команда представила новую функцию: Selfrando.

Как известно, у ФБР есть некий эксплоит, при помощи которого правоохранители уже вычислили 137 предполагаемых педофилов: деанонимизировали пользователей сайта Playpen и предъявили им обвинения. Слушания по делам пользователей Playpen еще продолжаются, представители ФБР упорно отказываются объяснять, каким именно образом они идентифицировали этих людей, так что у разработчиков Tor Browser есть причины для беспокойства.

Некоторые эксперты даже выдвигали теорию, что ФБР эксплуатирует некий 0-day баг в Firefox, чтобы вычислять пользователей, что не на шутку озадачило представителей организации Mozilla, которые уже подключили к делу своих юристов.

Но пока длятся судебные тяжбы и юридические противостояния, никому не хочется оставлять Tor бразуер потенциально уязвимым для атак спецслужб.

Известно, что вышедший в начале июня 2016 года Tor Browser 6.5a1 стал более защищенным по сравнению с предыдущими версиями. Что именно изменилось, объяснила группа ученых из Калифорнийского университета в Ирвайне. Оказывается, некоторое время назад исследователи объединились с разработчиками Tor Project, а итогом их совместных трудов стал доклад, который будет представлен на симпозиуме Privacy Enhancing Technologies в июле 2016 года.

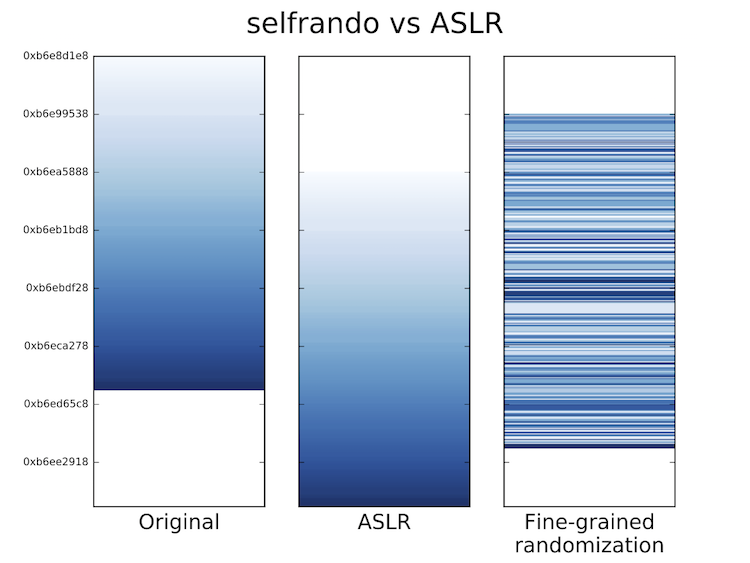

Исследователи пишут (PDF), что вся соль изменений заключена в новой функции Selfrando, которая должна защитить пользователей браузера от деанонимизации. По сути, Selfrando является заменой ASLR (Address Space Layout Randomization). Отличия просты: ASLR берет код и меняет области памяти, в которых он работает. Selfrando, в свою очередь, работает иначе: каждая функция кода здесь отделена от остальных, а Selfrando рандомизирует адрес памяти, где выполняются разные части кода.

Если атакующий не сможет предсказать и определить, в какой части памяти выполняются разные куски кода, он также не сможет спровоцировать ошибки, связанные с нарушением целостности информации в памяти (memory corruption), которые обычно используются для атак на Tor браузер.

«Бинарники, используемые Selfrando, абсолютно идентичны прежним на диске, так как лейаут не рандоминизуется до тех пор, пока не будет загружен в память», — объясняют исследователи.

Также исследователи уверяют, что новая функциональность не создает никакой дополнительной нагрузки на ресурсы компьютера. Тесты показали, что Tor Browser с Selfrando работает лишь на 1% медленнее.

У разработчиков тоже не должно возникнуть проблем с Selfrando, так как никаких сложностей с интеграцией исследователи не обещают. Исходники Selfrando можно найти на GitHub.

Фото: (matt)