Инструментарий для проведения DDoS-атак, LizardStresser, был создан хакерами из небезызвестной группы Lizard Squad более года тому назад. И хотя оригинальные члены команды сейчас либо находятся за решеткой, либо скрываются от властей и стараются вести себя тихо, дело их живет. Исходные коды LizardStresser попали в открытый доступ еще в конце 2015 года, и теперь исследователи компании Arbor Networks сообщают, что тулкит взяли на вооружение другие группы, а на его базе теперь работает добрая сотня ботнетов.

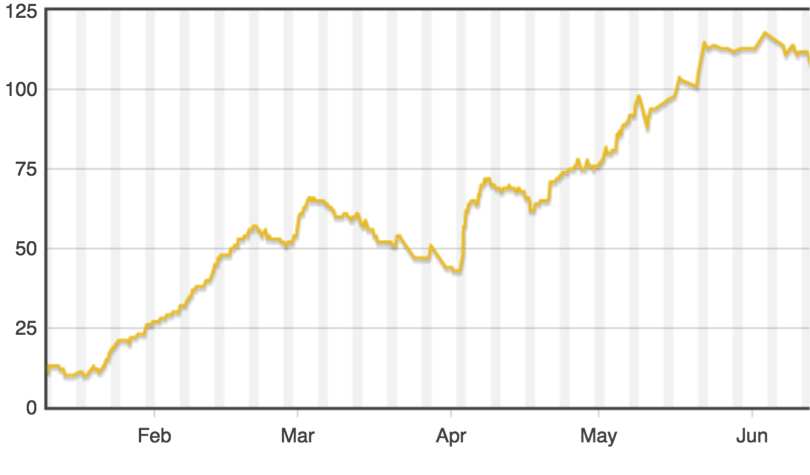

Исследователи пишут, что со времени выхода первой версии LizardStresser утекло много воды, и тулкит успел претерпеть значительные изменения. Он успешно адаптируется к переменчивому сетевому «ландшафту», а на его базе создано несколько форков, которые активно применяют хакеры. Число управляющих серверов LizardStresser растет день ото дня, начиная с января текущего года. Если считать, что каждый командный сервер управляет одним ботнетом, то число последних уже перевалило за сотню.

По мнению исследователей, LizardStresser стал так популярен вовсе не потому, что он обладает какими-то невероятными функциями и возможностями. Не обладает. По сути, это обычный инструментарий, который использует древний IRC-протокол для связи с управляющими серверами. Основной проблемой (или залогом успеха, зависит от того, с какой стороны посмотреть) здесь являются уязвимые IoT-устройства, работающие на базе x86, ARM и MIPS. Так как LizardStresser был изначально написан на C и ориентирован на Linux-архитектуры, IoT-устройства стали для хакеров настоящей золотой жилой.

Согласно данным Arbor Networks, большинство зараженных IoT-девайсов — это подсоединенные к интернету веб-камеры с паролем по умолчанию. Исследователи наблюдали, как в ходе DDoS-атак на неназванные игровые сайты, бразильские финансовые организации, интернет провайдеров и правительственные учреждения использовался LizardStresser, а 90% ботов являлись именно веб-камерами. При этом мощность таких атак достигла отметки 400 Гбит/с.

LizardStresser позволяет устраивать очень простые атаки, он не использует техники усиления и отражения трафика. Боты работают напрямую, заваливая жертву UDP или TCP флудом. По-настоящему мощные DDoS-атаки злоумышленникам удается осуществлять исключительно благодаря огромному количеству «дырявых» IoT-устройств. Раньше считалась, что подобных мощностей невозможно добиться без использования усиления и протоколов NTP или SNMP.

Также, по информации экспертов компании, в некоторых версиях LizardStresser появилась функция брутфорса Telnet, которая используется для проверки устройств на предмет дефолтных паролей, а затем уведомляет операторов ботнета о потенциальных новых жертвах.

«Минимально изучив область дефолтных паролей для IoT-устройств, злоумышленники способны вовлекать в свои ботнеты целые группы жертв, — пишут исследователи. — LizardStresser стал ботнет-трендом для IoT-устройств, в частности благодаря тому, что настроить Telnet сканирование совсем нетрудно».

Фото: photowind/Shutterstock