Специалисты компании F-Secure сообщают, что операторы криптовымогателя Locky активизировались: с 12 июля 2016 года эксперты наблюдают новую спамерскую кампанию по распространению вредоноса. Сотни тысяч писем содержат новую версию Locky, которая работает и без подключения к интернету.

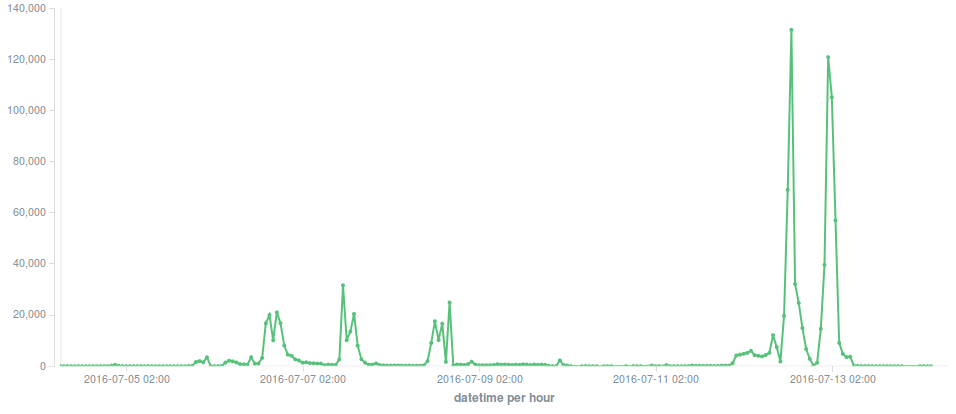

Исследователи заметили значительный всплеск активности 12 июля 2016 года, когда злоумышленники принялись каждый час рассылать более 120 000 вредоносных писем (обычно количество спамерских посланий не превышает отметки 4000-10000 писем в час). Схема атаки осталась прежней: как и раньше к письмам приложен ZIP-архив, содержащий файл JavaScript, ответственный за установку шифровальщика на машину жертвы.

Одновременно с этим эксперты немецкой компании Avira сообщили об обнаружении новой версии Locky, которой для работы не нужно подключаться к интернету. Интересно, что новая модификация вымогателя также была замечена 12 июля. Хотя официально исследователи F-Secure не подтвердили, что отчет коллег коррелирует с их собственным, связь определенно прослеживается.

По данным специалистов Avira, новая версия Locky не только не нуждается в подключении к сети, но и использует более простые методы шифрования. С одной стороны вредонос стало сложнее блокировать, ведь раньше в ходе борьбы с инфекцией системные администраторы попросту запрещали своим машинам выходить в интернет, что «разоружало» Locky. С другой стороны, теперь у жертв есть шанс, что кто-то заплатит выкуп для их private key ID. Тогда этот ключ можно будет использовать для расшифровки данных других пострадавших, использующих тот же публичный ключ, который одинаков для всех «оффлайновых жертв», зараженных одной конфигурацией вредоноса.

В частности эта особенность оффлайновой версии Locky будет полезна в корпоративной среде, где Locky обычно распространяется на большую часть машин, и злоумышленники требуют огромный выкуп, ведь у них «в заложниках» часто оказываются данные с наиболее важных компьютеров. Дело в том, что оффлайновая версия генерирует уникальный ID для каждого компьютера, тогда как обычно Locky создавал ID для каждого заражения. У системных администраторов появилась возможность отключить наиболее важный ПК от корпоративной сети, «перезаразить» его и заплатить выкуп как частный пользователь, не привлекая внимания мошенников к ценности информации.

Фото: West County