Индийский исследователь и охотник за bug bounty, известный как Avinash, обнаружил баг, который позволил ему скачать Docker-образ, содержащий все исходные коды приложения Vine.

В своем блоге исследователь пишет, что часто начинает ловлю багов с поиска поддоменов, принадлежащих компании. В случае Vine он пошел именно этим путем. Для автоматизации своих изысканий Avinash использует простые инструменты и ресурсы: Subbrute, Virustotal.com, Dnsdumster.com, Dnsdb.org, Censys.io, CSP headers.

На этот раз интересный результат продемонстрировал именно Censys.io: исследователь обнаружил ссылку https://docker.vineapp.com. Попытавшись открыть адрес в браузере, исследователь увидел сообщение /* private docker registry */. Avinash заинтересовался вопросом, «если оно должно быть приватным, почему тогда публично доступно?», — пишет он.

Беглый поиск в Google показал, что Docker позволяет разработчикам хостить у себя образы и делиться ими через сеть. Так как исследователь и сам ранее работал с Docker, ему подумалось, что имеется большой шанс обнаружить в этом образе исходные коды Vine, ведь разработчики могут пользоваться им, чтобы не приходилось каждый раз работать с окружением на локальной машине.

Беглый поиск в Google показал, что Docker позволяет разработчикам хостить у себя образы и делиться ими через сеть. Так как исследователь и сам ранее работал с Docker, ему подумалось, что имеется большой шанс обнаружить в этом образе исходные коды Vine, ведь разработчики могут пользоваться им, чтобы не приходилось каждый раз работать с окружением на локальной машине.

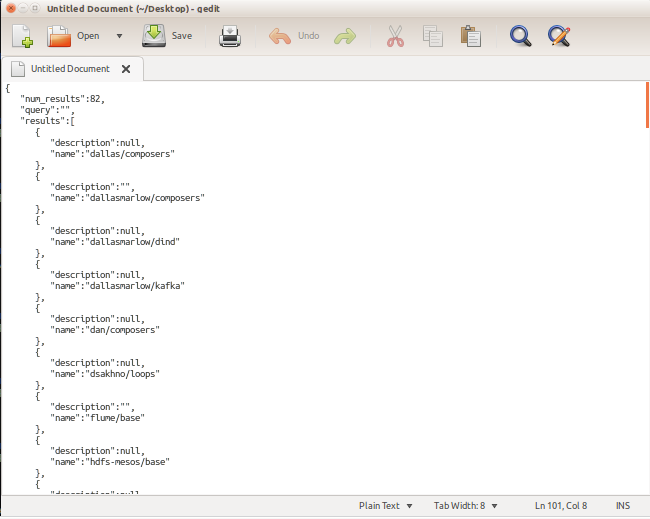

В итоге исследователь обнаружил более 80 различных образов Docker, один из которых привлек его внимание своим названием: vinewww. По словам исследователя, «он был похож на public_html». Установив Docker на свою Ubuntu VM, Avinash скачал заинтересовавший его образ с помощью простого pull https://docker.vineapp.com:443/library/vinewww.

Как оказалось, чутье не подвело. Образ vinewww действительно содержал исходные коды Vine, ключи API, ключи третьих сторон и так далее. Даже не настраивая никаких параметров, исследователь фактически смог поднять у себя локальную копию Vine.

Компания Vine еще с 2012 года принадлежит компании Twitter, и в своем отчете исследователь отмечает, что они всегда очень оперативно реагируют на проблемы. Так случилось и на этот раз: о баге разработчикам Vine было сообщено 31 марта 2016 года, и те устранили уязвимость «в течение пяти минут». Исследователя премировали выплатой в размере $10 080 по программе bug bounty.