Совсем недавно исследователи компании Cisco «препарировали» шифровальщика Ranscam и выяснили, что на самом деле вредонос ничего не шифрует и не сохраняет никаких ключей. Ranscam попросту уничтожает пользовательские данные, а затем требует у жертвы выкуп, хотя восстановить информацию уже не представляется возможным. Теперь специалисты Cisco сообщили, что им удалось выявить связь между Ranscam и двумя другими семействами малвари, которые демонстрируют тот же почерк: Jigsaw и AnonPop. Исследователи полагают, что все три вредоноса – дело рук одного автора.

Так же как и Ranscam, Jigsaw и AnonPop нельзя назвать «шифровальщиками», ведь они просто удаляют все файлы жертвы, и восстановить данные впоследствии уже невозможно.

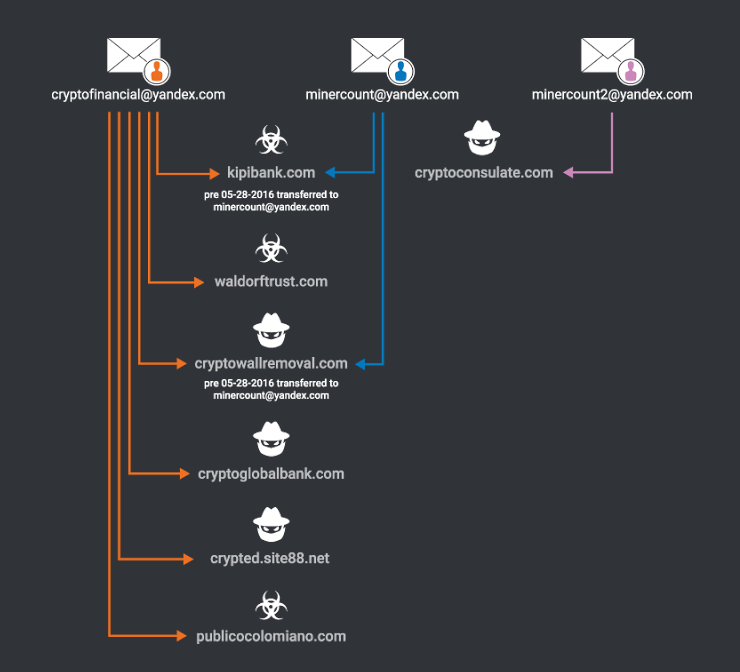

Эксперты рассказывают, что их расследование началось с того, что для распространения Ranscam использовалось всего одно доменное имя. Как выяснилось, данный домен был зарегистрирован на адрес cryptofinancial@yandex.com. Оказалось, что на этот же ящик ранее были оформлены и другие домены, но позже их перерегистрировали на адрес minercount@yandex.com. При этом телефонный номер владельца остался прежним, что явно указывало на то, что это один и тот же человек.

Некоторые из упомянутых доменов использовались для распространения Jigsaw и AnonPop. Затем специалисты обнаружили и третий почтовый адрес: minercount2@yandex.com. Он так же использовался для регистрации доменов, которые размещались на тех же серверах и распространяли все же те вредоносы.

Поиск по никнейму minercount дал результат. Специалисты обнаружили пользователя с таким именем, который проявлял активность на хакерских форумах. Так, в одном из обсуждений minercount благодарил создателя инструмента для обфускации кода .NET. Именно этот инструмент использовался для обфускации исходных кодов Ranscam и AnonPop. Дальнейшее изучение сообщений хакера помогло выявить его связь с одним из ранее обнаруженных доменов и email-адресов. Также эксперты обнаружили объявление, в котором minercount предлагал своего нового вымогателя всего за $50.

К недавней активности minercount специалисты Cisco относят треды на Reddit, которые прямо связаны с доменами злоумышленника. Эксперты считают, что на Reddit автор малвари присутствует под псевдонимом cryptoconsulate и распространяет там своих вредоносов.

Исследователи пишут, что сейчас злоумышленник повторно использует Bitcoin-адрес, который ранее применял для работы вымогателя Jigsaw. Хотя команда Cisco не может сказать со стопроцентной уверенностью, что minercount является автором Jigsaw, они убеждены, что на поприще распространения данной угрозы он определенно был одним из лидеров.

«Один оператор может быть ответственен за ряд отдельных вариантов [вредоносного ПО], возможно, это была попытка увеличить прибыли, или он просто оттачивает тактику, стараясь увеличить доход, который приносят ему жертвы», — заключают исследователи.