Еще в сентябре 2015 года эксперты компании «Доктор Веб» обнаружили трояна Trojan.MWZLesson, чьей основной мишенью являлись PoS-системы. Теперь исследователи нашли «наследника» этой малвари: вредонос Trojan.Kasidet.1 не только стал опаснее своего предшественника, он также прячет свои командные серверы в децентрализованной доменной зоне .bit (Namecoin) — системе альтернативных корневых DNS-серверов, основанной на технологии Bitcoin.

Исследователи «Доктор Веб» напоминают, что помимо своих основных функций вредонос Trojan.MWZLesson, на коде которого базируется Trojan.Kasidet.1, обладает возможностью перехвата GET- и POST-запросов, отправляемых с зараженной машины браузерами Mozilla Firefox, Google Chrome, Internet Explorer и Maxthon.

Образец Trojan.Kasidet.1, изученный экспертами, распространяется в виде ZIP-архива, внутри которого содержится файл .SCR, представляющий собой самораспаковывающийся SFX-RAR-архив. Этот файл извлекает и запускает на компьютере жертвы саму вредоносную программу.

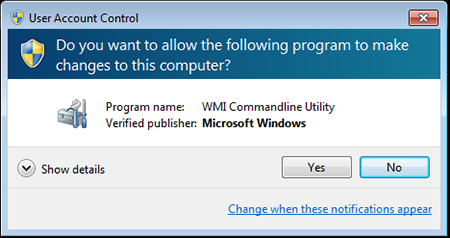

Проникнув в систему, троян в первую очередь проверяет наличие на зараженной машине собственной копии, а также пытается обнаружить в своем окружении виртуальные машины, эмуляторы и отладчики. Если Trojan.Kasidet.1 найдет программу, которую сочтет для себя опасной, он немедленно завершит работу. Если таких программ нет, малварь попытается запуститься на зараженном компьютере с правами администратора. При этом пользователь увидит предупреждение системы Контроля учетных записей пользователей (User Accounts Control, UAC), однако издателем запускаемого приложения wmic.exe является корпорация Microsoft, что должно усыпить бдительность потенциальной жертвы.

Затем утилита wmic.exe запускает исполняемый файл Trojan.Kasidet.1. Равно как и Trojan.MWZLesson, этот вредонос умеет сканировать оперативную память инфицированного устройства на наличие в ней треков банковских карт, полученных с помощью POS-устройства, и передавать их на управляющий сервер. Кроме того, он может похищать пароли от почтовых программ Outlook, Foxmail или Thunderbird и внедряться в процессы браузеров Mozilla Firefox, Google Chrome, Microsoft Internet Explorer и Maxthon с целью перехвата GET- и POST-запросов. Также по команде с управляющего сервера малварь может скачать и запустить на зараженном устройстве другое приложение или вредоносную библиотеку, найти на дисках и передать злоумышленникам заданный файл, либо сообщить им список работающих на компьютере процессов.

Ключевой особенностью Trojan.Kasidet.1 является то, что адреса его управляющих серверов расположены в децентрализованной доменной зоне .bit (Namecoin) — системе альтернативных корневых DNS-серверов, основанной на технологии Bitcoin. Эксперты отмечают, что обычные браузеры не имеют доступа к подобным ресурсам, для этого нужна утилита NMControl (так для доступа к зоне .onion нужен браузер Tor или специальный плагин). Однако малварь использует собственный алгоритм получения IP-адресов C&C-серверов, так что это ограничение не является проблемой.

«Доктор Веб» напоминает, что это не первый случай такого рода. Вредоносные программы, использующие в качестве управляющих серверов узлы в зоне .bit, встречаются как минимум с 2013 года, просто операторы и создатели малвари достаточно редко используют домены Namecoin в качестве базы для командных серверов.

Фото: Kaspersky Lab