Эксперты компании «Доктор Веб» предупреждают о появлении нового трояна, получившего идентификатор Linux.Lady.1. Малварь заражает незащищенные серверы с Redis на борту и способна самостоятельно распространяться от системы к системе, подобно червю.

Исследователи «Доктор Веб» сообщают, что троян способен выполнять ограниченный ряд функций: определять внешний IP-адрес инфицированной машины, атаковать другие компьютеры, скачивать и запускать на зараженной машине программу для добычи (майнинга) криптовалюты, что и является его основной функцией.

Linux.Lady.1 написан на разработанном корпорацией Google языке программирования Go. Опасные приложения, созданные с использованием этого языка, попадались вирусным аналитикам и ранее, но пока встречаются относительно нечасто. В своей архитектуре троянец использует множество библиотек, опубликованных на популярнейшем сервисе хранения и совместной разработки приложений GitHub.

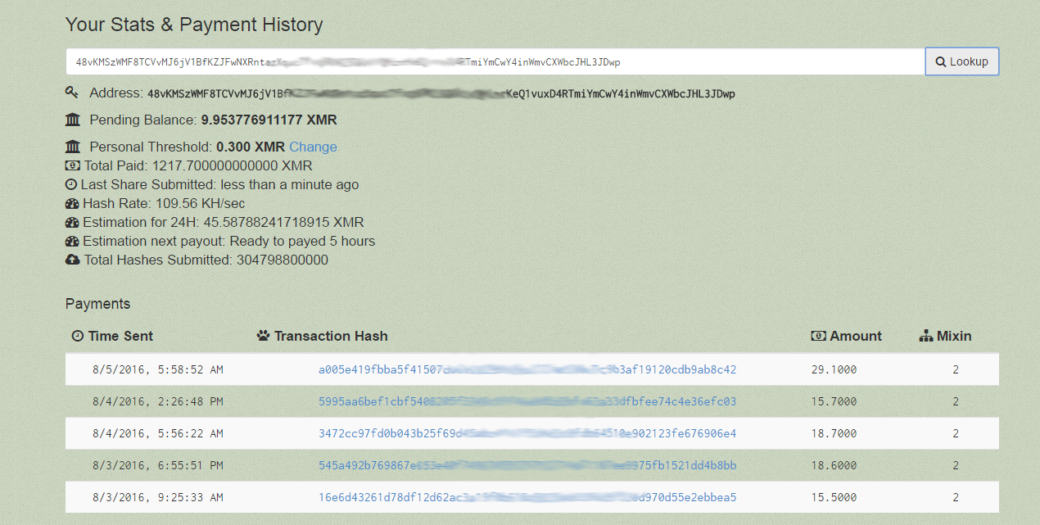

Проникнув в систему, Linux.Lady.1 передает на управляющий сервер информацию об установленной на компьютере версии Linux и наименовании семейства ОС, к которой она принадлежит, данные о количестве процессоров, имени, числе запущенных процессов и так далее. В ответ вредонос получает файл конфигурации, с использованием которого скачивается и запускается программа-майнер, предназначенная для добычи криптовалют. Полученные таким образом деньги троянец зачисляет на принадлежащий злоумышленникам электронный кошелек.

Linux.Lady.1 способен определять внешний IP-адрес инфицированной машины с помощью специальных сайтов, ссылки на которые вредоносная программа получает в файле конфигурации.

Также вредонос может атаковать другие компьютеры сети. Для этого он пытается подключиться к удаленным узлам через порт, используемый хранилищем данных Redis (remote dictionary server), без пароля, в расчете на то, что системный администратор атакуемой машины неправильно настроил систему. Если уязвимая система найдена, и удалось установить соединение, троянец записывает в планировщик задач cron удаленного компьютера скрипт-загрузчик, детектируемый под именем Linux.DownLoader.196. Тот, в свою очередь, скачивает и устанавливает на скомпрометированном узле копию Linux.Lady.1. Затем вредоносная программа добавляет в список авторизованных ключей ключ для подключения к атакуемой машине по протоколу SSH.

Это особенность делает Linux.Lady.1 похожим на червь PhotoMiner, который заражал уязвимые FTP-серверы и тоже майнил с их помощью криптовалюту.