8 августа 2016 года стало известно, что MICROS, point-of-sale подразделение компании Oracle, подверглось атаке хакеров, в результате которой произошла утечка данных. Инцидент вышел весьма значимым, так как MICROS используют более 330 000 организаций по всему миру (более 100 000 сайтов, свыше 30 000 отелей и так далее). Теперь специалисты компании Hold Security утверждают, что от атаки пострадала не только MICROS, но и пять других крупных поставщиков PoS-услуг.

Напомню, что малварь, обнаруженная после атаки в системах Oracle, общалась с серверами, которые ранее уже попадали в поле зрения специалистов по информационной безопасности. Эти серверы принадлежали группировке Carbanak, похитившей более миллиарда долларов у различных финансовых организаций (преимущественно – российских банков) в 2014-2015 годы, и прославившейся серьезными кибершпионскими кампаниями.

«Наше расследование атаки против MICROS помогло выявить рад других жертв этой же хакерской группы, — говорит Алекс Холден (Alex Holden), глава информационной безопасности Hold Security. — Мы не только узнали, как именно была скомпрометирована MICROS, но также обнаружили, что хакеры успешно атаковали и других производителей PoS-продуктов».

Эксперты Hold Security утверждают, что хакеры из той же группы (предположительно, Carbanak) скомпрометировали сети компаний ECRS, Navy Zebra, PAR Technology, Cin7 и Uniwell. По данным специалистов, атаки на все компании были осуществлены с 16 по 29 июля 2016 года.

Алекс Холден рассказал, что исследователи Hold Security лично были свидетелями того, как злоумышленники на андеграундных форумах обменивались украденными данными и паролями от бэкдоров. Похищенную у MICROS информацию хакеры и вовсе продают за $10 000.

«Хакеры использовали стандартные инструменты для установки бэкдоров на веб-серверы жертв, — рассказал Холден. — Как только атака удавалась, они пытались получить доступ к базам SQL и скачать данные».

Судя по поступающей от экспертов информации, хакеры сумели скомпрометировать лишь веб-серверы и серверы с документацией, то есть не завладели никакой важной информацией о клиентах. Однако злоумышленники определенно атаковали производителей PoS-систем с расчетом на то, что впоследствии полученные данные помогут им скомпрометировать тысячи платежных терминалов по всему миру, в магазинах, ресторанах, отелях и так далее.

Представители компании Cin7 опровергли слова Алекса Холдена. Так, основатель компании, Дэнни Инг (Danny Ing) заявил, что «системы компании не страдали ни от каких брешей», хотя ранее он сообщил журналистам издания Forbes, что на серверах был обнаружен «вредоносный код, который должен был извлечь пароли от БД и операционных систем». Возможно, специалисты компании обнаружили заражение своевременно и сумели предотвратить атаку.

В свою очередь, представители Uniwell, ECRS, PAR Technologies и NavyZebra в целом подтвердили информацию Hold Security. При этом почти все компании заверили, что их PoS-системы не могут быть скомпрометированы в результате данной атаки, так как хакеры взломали лишь сайты с документацией и другие малозначительные ресурсы, которые никак не связаны с PoS-системами или обработкой банковских карт. Представители NavyZebra отдельно подчеркнули, что вообще не хранят информацию о платежных картах.

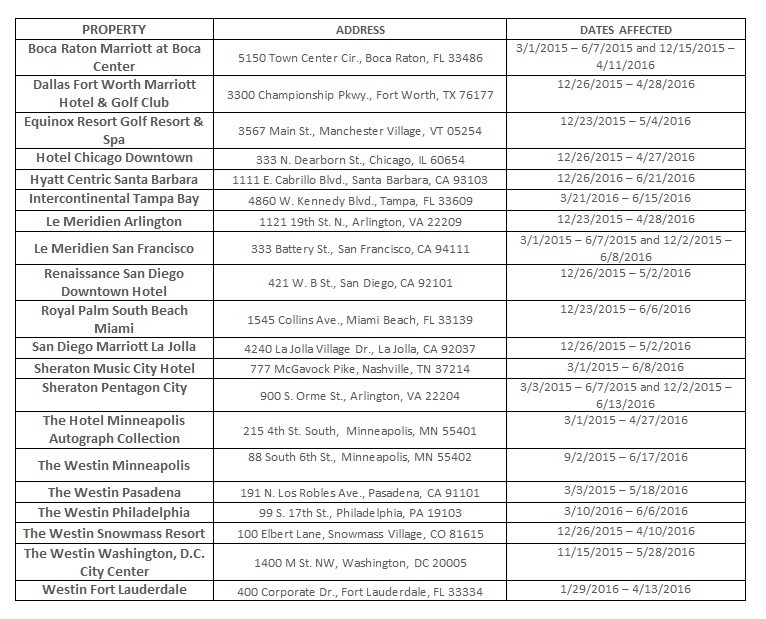

Хотя по заявлениям компаний, все под контролем и волноваться не о чем, 12 августа 2016 года появился очень яркий пример того, чем могут быть чреваты подобные атаки. Стало известно, что в двадцати отелях сети HEI Hotels & Resorts была обнаружена PoS-малварь. Полный список пострадавших отелей можно увидеть ниже. Представители HEI уже подтвердили, что в руки злоумышленников могли попасть данные клиентов, включая их имена, номера счетов платежных карт, даты окончания срока действия карт и коды верификации.

Компания утверждает, что не хранит номера банковских карт, но это не слишком обнадеживает, так как малварь, судя по всему, перехватывала эту информацию в режиме реального времени.

Представители сети отелей пока затрудняются назвать точное число пострадавших. Расследование показало, что системы HEI пострадали от атак еще в марте 2015 года, но почти все отели были скомпрометированы значительно позже: в декабре 2015 года. Заражение удалось обнаружить лишь в июне 2016 года.