Исследователи компании Bitdefender изучили умные розетки неназванного, но популярного на рынке производителя. Оказалось, что безопасность устройств оставляет желать лучшего: с их помощью легко похитить учетные данные чужой Wi-Fi сети, узнать логин и пароль от почтового ящика владельца девайса, а в теории IoT-розетки можно даже использовать для осуществления DDoS-атак.

Что представляет собой умная розетка? Это устройство, которое подключается к любой обычной розетке и позволяет пользователю, установившему Android или iOS-приложение, контролировать и рассчитывать энергопотребление приборов, подключенных к этой розетке (к примеру, розетка может работать лишь на протяжении пары определенных часов в сутки). Также розетка может использоваться для управления другими гаджетами, такими как камеры видеонаблюдения, телевизоры, кофемашины и так далее.

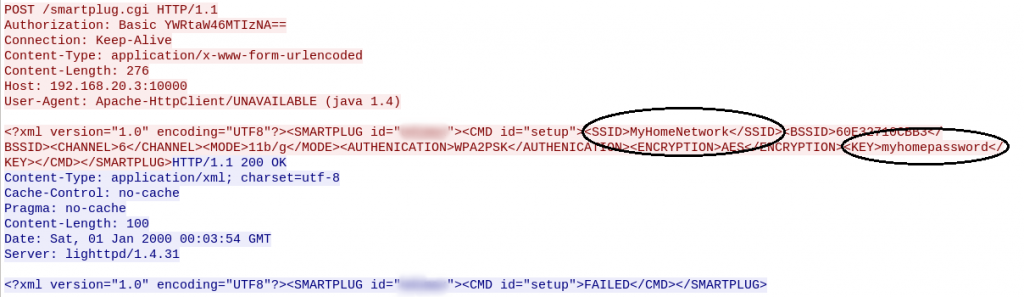

Аналитики Bitdefender пишут, что исследование выявило сразу ряд серьезных проблем. Так, в ходе установки и настройки официального приложения (и самой розетки), пользователю предлагается подключиться к встроенному Wi-Fi хотспоту устройства и настроить его на использование локальной беспроводной сети. При этом пользователь просто выбирает свою сеть из списка доступных, а приложение соединяется с хотспотом розетки, запрашивает у пользователя учетные данные сети, которые передаются устройству безо всякой защиты, открытым текстом. Впоследствии это соединение будет использоваться для подключения к серверам производителя, на которые, в виде UDP-сообщений, передаются данные о конфигурации девайса: название модели, имя устройства, версия прошивки, MAC-адрес, порт, IP-адрес и так далее. Специалисты выяснили, что вся эта информация тоже не защищена шифрованием и передается в формате обычного текста. Атакующий без проблем может перехватить эти данные. Кроме того, дефолтные логин и пароль от устройства очень легко угадать, а девайс не напоминает о необходимости изменения значений по умолчанию.

Также выяснилось, что все сообщения, которыми обменивается с сервером производителя официальное приложение, закодированы сами по себе, но шифрование при передаче данных не используется. Специалисты Bitdefender пишут, что раскодировать сообщения при помощи реверс-инжиниринга не составляет труда, так как здесь применяется широко известная схема кодирования.

Умная розетка также может посылать пользователю на email уведомления о выполнении запланированных задач. Чтобы эта функция заработала, нужно ввести данные почтового ящика (в том числе логин и пароль) в панели управления устройством. Оказалось, что розетка хранит даже эти данные небезопасно. Так, зная MAC-адрес устройства и пароль от него по умолчанию, атакующий может перехватить управление розеткой, изменить ее настройки, перенастроить график работы и получить доступ к учетным данным от почтового ящика ее владельца.

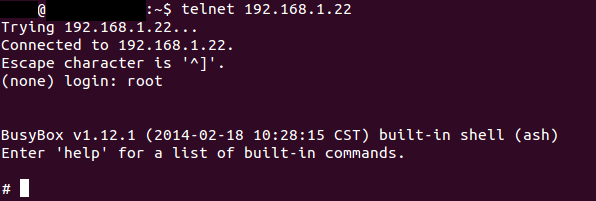

Помимо этого в процессе аутентификации паролей был обнаружен баг, позволяющий осуществлять инъекции команд. В результате злоумышленник может пройти аутентификацию, не зная настоящий пароль, вместо этого он может изменить root-пароль и получить доступ к встроенному сервису Telnet.

Хотя все вышеперечисленное уже заставляет ужаснуться, аналитик Bitdefender Александр Балан (Alexandru Balan) пишет, что умные розетки, в теории, могут стать частью ботнета и использоваться для проведения DDoS- или брутфорс-атак. Для этого злоумышленникам понадобится внести изменения в прошивку устройства.

«До нынешнего момента IoT-уязвимости в основном могли быть использованы лишь в непосредственной близости от умного дома, где установлено [уязвимое устройство], но данная брешь позволяет хакерам контролировать устройство через интернет и обходить ограничения network address translation. Это серьезная проблема, мы можем увидеть ботнеты, созданные на базе этих розеток», — говорит Балан.

Специалисты Bitdefender не раскрывают имя производителя уязвимых устройств, так как патчей для выявленных проблем пока нет, они должны выйти в третьем квартале 2016 года. Впрочем, журналисты издания Softpedia выдвинули предположение, что речь может идти о девайсе Edimax SP-1101W, если отталкиваться от иллюстрации, приведенной исследователями в отчете.