Еще на прошлой неделе компании Cisco и Fortinet подтвердили, что эксплоиты, похищенные у АНБ и опубликованные хакерами The Shadow Brokers, представляют угрозу для их продуктов. Теперь выяснилось, что проблему недооценили: найденная среди хакерских инструментов 0-day уязвимость в решениях Cisco представляет угрозу даже для новейших моделей Cisco Adaptive Security Appliance (ASA).

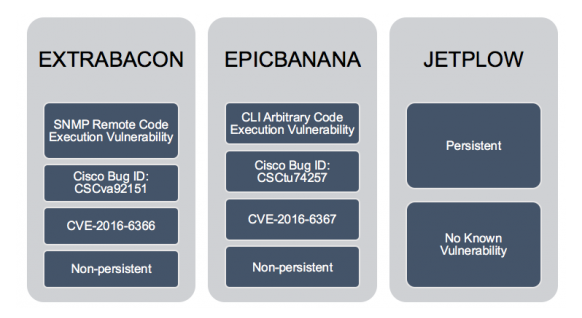

Ранее представители компании Cisco подтвердили, что опубликованные хакерами из группы The Shadow Brokers инструменты EXTRABACON, EPICBANANA и JETPLOW действительно направлены на уязвимости в продукции компании. Сообщалось, что уязвима модельная линейка ASA, файерволы PIX и Cisco Firewall Services Modules.

Анализ выявил, что эксплоиты, похищенные у группировки Equation Group, чью деятельность напрямую связывают с АНБ, нацелены на старый баг CVE-2016-6367, исправленный еще в 2011 году, а также на 0-day уязвимость CVE-2016-6366, которую обнаружили как раз благодаря этой скандальной утечке.

На прошлой неделе сообщалось, что утилита EXTRABACON эксплуатирует 0-day баг в SNMP, но представляет опасность только для ASA ниже версий 8.4(5), так как на более новые модели атака якобы не имеет эффекта. Теперь исследователи заявляют, что это утверждение не совсем соответствует действительности.

Эксперт из венгерской пентестинговой компании SilentSignal пишет, что модифицировать EXTRABACON и распространить его действие и на более новые версии ASA, оказалось совсем нетрудно. Исследователь заявляет, что код эксплоита оказался далеко не так хорош, как можно было бы ожидать от «правительственных хакеров», а также утверждает, что противостоять подобным атакам нелегко, что теперь делает ПО Cisco идеальной мишенью для злоумышленников. Стараниями сотрудников SilentSignal эксплоит теперь работает для ASA вплоть до версии 9.2.(4).

We successfully ported EXTRABACON to ASA 9.2(4) #ShadowBrokers #Cisco pic.twitter.com/UPG6yq9Km2

— SilentSignal (@SilentSignalHU) August 23, 2016

«Скорее всего, аналогичные решения доступны и злоумышленникам, мы вполне уверены, что такой же код есть на руках у частных лиц», — говорят исследователи SilentSignal.

Напомню, что исправления для данной уязвимости пока нет, но разработчики Cisco работают над созданием патча, а пока пользователям предложили использовать правила Snort и защищаться от атак самостоятельно.