Специалисты «Лаборатории Касперского» обнаружили троян, чьи возможности превосходят большинство банковских зловредов.

Вредонос Banker.AndroidOS.Tordow.a (далее Tordow) был обнаружен в феврале 2016 года. Он отличается от большинства мобильных банкеров тем, что использует root-привилегии, хотя деньги можно украсть множеством способов, не требующих повышенных прав, и обычно авторы банковской малвари к ним не стремятся. Впрочем, нельзя сказать, что похожих троянов нет вовсе. Root-привилегии в системе также получают Godless, Ztorg, Libskin, Matrix, Rootnik, и Shuanet.

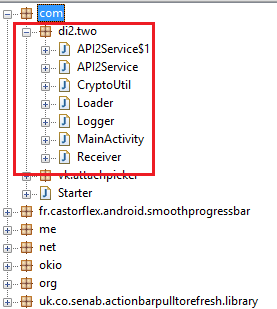

Tordow распространяется, маскируясь под различные популярные приложения, например, «ВКонтакте», «ДругВокруг», «Одноклассники», Pokemon GO, Telegram, или Subway Surf. Речь, разумеется, не об оригинальных приложениях, а о их копиях, которые распространяются через неофициальные каталоги. Исследователи пишут, что в данном случае внедренный в легитимное приложение код расшифровывает файл, добавленный злоумышленниками в ресурсы приложения, и запускает его.

Затем запущенный файл скачивает с управляющего сервера основную часть Tordow, которая содержит ссылки на скачивание еще нескольких файлов – эксплоита для получения рута, новых версий зловреда и так далее. Количество ссылок может меняться в зависимости от планов злоумышленников, более того, каждый скачанный файл может дополнительно загрузить с сервера, расшифровать и запустить новые компоненты. В результате на зараженное устройство загружаются несколько модулей зловреда, количество и функциональность которых тоже зависят от пожеланий хозяев Tordow.

В результате операторы малвари получают все необходимое для кражи денег жертвы "традиционными методами". В функциональность вредоносного приложения входят:

- Отправка, кража, удаление SMS;

- Запись, перенаправление, блокирование звонков;

- Проверка баланса;

- Кража контактов;

- Осуществление звонков;

- Изменение управляющего сервера;

- Скачивание и запуск файлов;

- Установка и удаление приложений;

- Блокировка устройства с показом веб-страницы, заданной сервером злоумышленников;

- Составление и передача злоумышленникам списка содержащихся на устройстве файлов; отправка, переименование любых файлов;

- Перезагрузка телефона.

Но помимо скачивания «классических» модулей банковского трояна, Tordow также загружает и популярный пакет эксплоитов для получения прав root, что предоставляет малвари новый вектор для атаки и уникальные возможности.

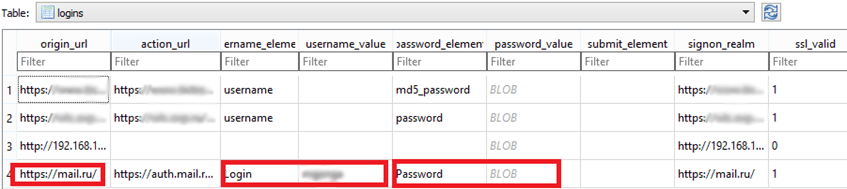

Так, Tordow устанавливает один из скачанных модулей в системную папку, что делает его трудноудаляемым. А при помощи прав суперпользователя операторы малвари похищают базы данных дефолтного браузера Android и браузера Google Chrome, если он установлен. Такие БД содержат информацию о сохраненных логинах и паролях, историю посещений, файлы cookie и иногда даже сохраненные данные банковских карт.

Исследователи отмечают, что root-права также позволяют малвари похитить практически любой файл в системе – от фотографий и документов до файлов с данными аккаунтов мобильных приложений.