Аналитики компании «Доктор Веб» изучили наиболее актуальные на сегодняшний день угрозы для Linux-систем и пришли к выводу, что чаще всего киберпреступники устанавливают на скомпрометированные устройства троянов для проведения DDoS-атак.

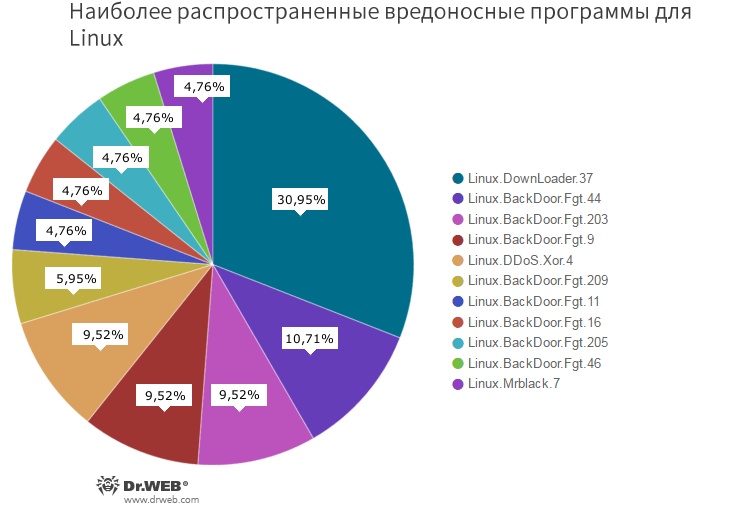

Исследователи пишут, что основная цель киберпреступников, распространяющих IoT-малаврь, — это создание ботнетов для осуществления DDoS-атак, хотя некоторые вредоносы также применяются и для эксплуатации инфицированного устройства в качестве прокси-сервера. С середины сентября 2016 года специалисты «Доктор Веб» зафиксировали 11 636 атак на различные Linux-устройства, из них 9 582 осуществлялось по протоколу SSH и 2054 — по протоколу Telnet. Чаще всего злоумышленники загружали на взломанные устройства 15 различных видов вредоносных программ, большинство из которых относится к семействам Linux.DownLoader, Linux.DDoS и Linux.BackDoor.Fgt. Пропорциональное соотношение показано на диаграмме ниже.

Самой распространенной вредоносной программой, согласно этой статистике, стал троян Linux.Downloader.37, предназначенный для реализации DDoS-атак. Среди Linux-угроз встречаются также представители семейств Linux.Mrblack, Linux.BackDoor.Gates, Linux.Mirai, Linux.Nyadrop, Perl.Flood и Perl.DDoS. Чаще всего на атакованных Linux-устройствах встречались различные модификации вредоноса Linux.BackDoor.Fgt. Существуют разные версии этого трояна для архитектур MIPS, SPARC, m68k, SuperH, PowerPC и так далее.

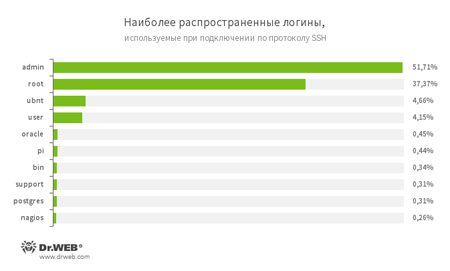

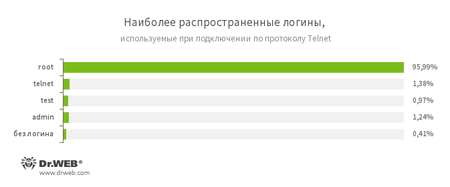

По сути, вся перечисленная малварь применяет в ходе атак одну и ту же простую тактику: брутфорсит логин и пароль, подключившись по протоколам Telnet или SSH. Исследователи пишут, что по Telnet злоумышленники чаще всего пытаются соединиться с атакуемым узлом с использованием логина «root», а по SSH — «admin».

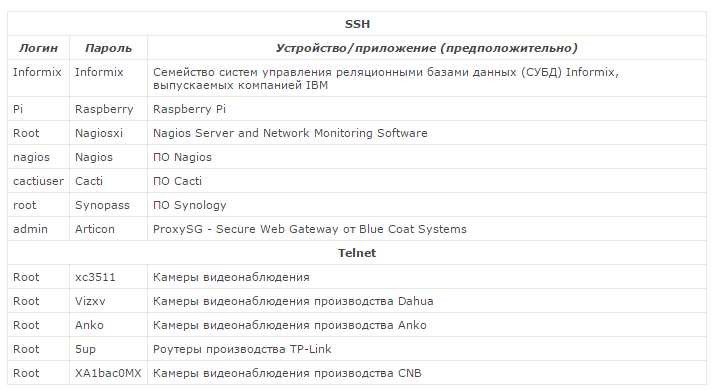

Другие сочетания стандартных логинов и паролей, популярные у злоумышленников, приведены в таблице ниже.

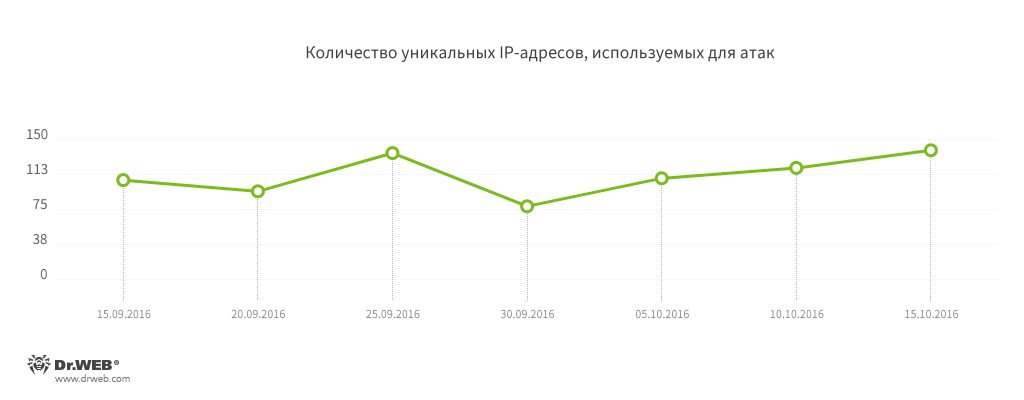

При этом количество уникальных IP-адресов, которые используются в отслеживаемых вредоносных кампаниях против Linux-устройств, почти не изменяется и в среднем составляет 100.

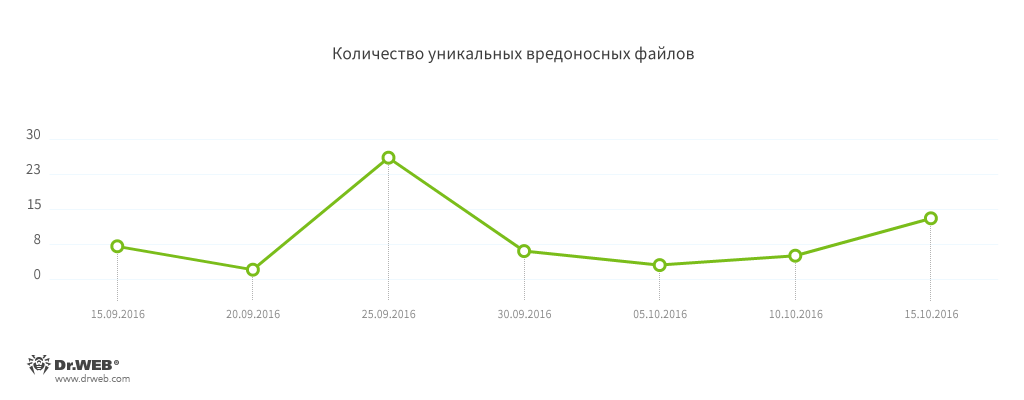

Зато варьируется число уникальных вредоносных файлов, загружаемых на взломанные устройства: от нескольких единиц до нескольких десятков.

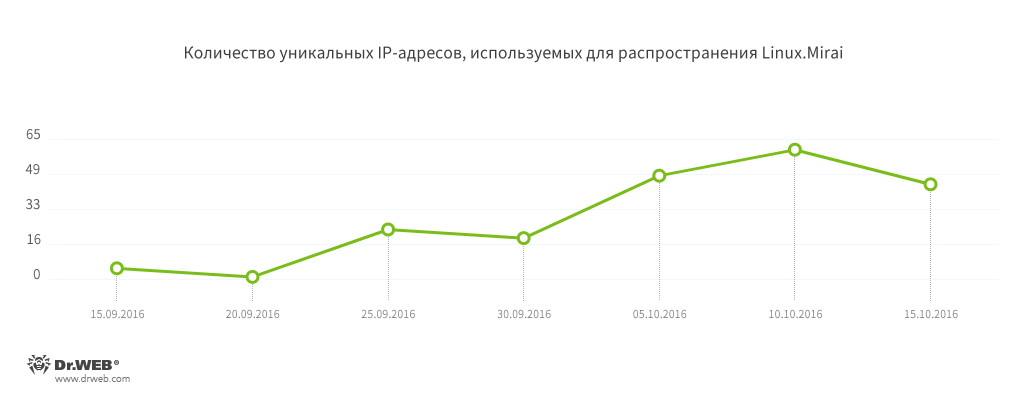

Исследователи отдельно отмечают статистику загрузок трояна Linux.Mirai. После того как исходные коды трояна появились в открытом доступе, он сразу начал пользоваться популярностью у злоумышленников. Об этом наглядно свидетельствует растущее число уникальных IP-адресов, с которых загружается данный троян.

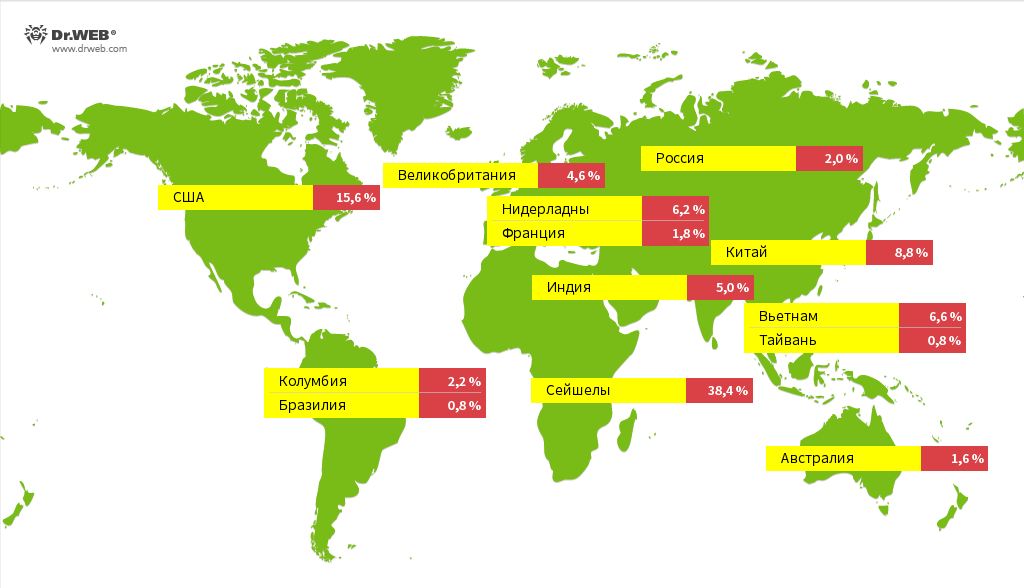

В конце отчета специалисты приводят общую карту географического распределения IP-адресов, с которых на уязвимые Linux-устройства загружалось вредоносное ПО.

Фото: "Доктор Веб", Depositphotos