25 октября разработчики Joomla представили новую версию свой платформы (3.6.4) и настоятельно рекомендовали всем пользователям обновиться, так как релиз содержит исправления для нескольких серьезных уязвимостей. В частности, в Joomla были устранены два критических бага (CVE-2016-8870 и CVE-2016-8869), позволяющие обойти запрет на создание новых аккаунтов и создать новую учетную запись с правами администратора.

Хотя разработчики CMS обнародовали очень мало подробностей об исправленных уязвимостях, исследователи и хакеры без труда сумели отыскать проблемный код и создать эксплойты.

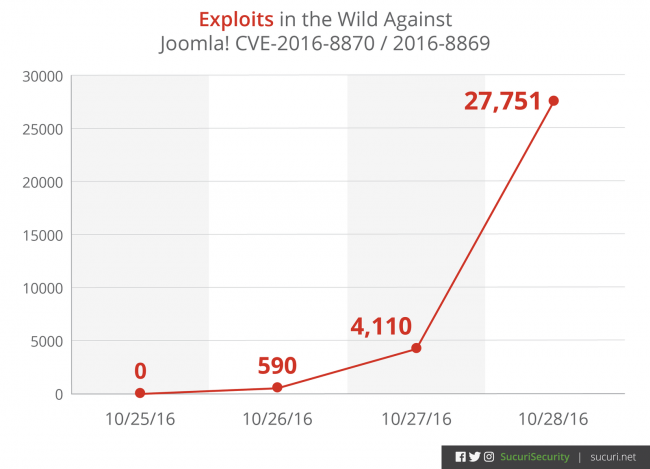

Компания Sucuri сообщает, что первые попытки эксплуатации багов можно было наблюдать всего через 24 часа после того, как информация о багах увидела свет. Вскоре за первыми «пробными шарами» последовали и массовые атаки, исходившие с румынских и латвийских IP-адресов. Атакующие пытались создать аккаунт с именем db_cfg и паролем fsugmze3 на тысячах разных сайтов.

Мощность атак возросла еще на порядок, после того как в сети начали появляться анализы вышедшего патча, и исследователи принялись публиковать собственные proof-of-concept эксплоиты. По данным Sucuri на момент 28 октября 2016 года число заражений превысило отметку в 27 000 сайтов и продолжает расти.

«Некоторые эксплоиты даже имеют функцию автоматической загрузки бэкдора и используют уникальные техники обхода media uploader (они используют .pht файлы)», — предупреждают специалисты Sucuri.

Исследователи еще раз призывают всех владельцев сайтов обновиться и предупреждают, что если сайт не был обновлен до сих пор, скорее всего, он уже был скомпрометирован.

Фото: Depositphotos