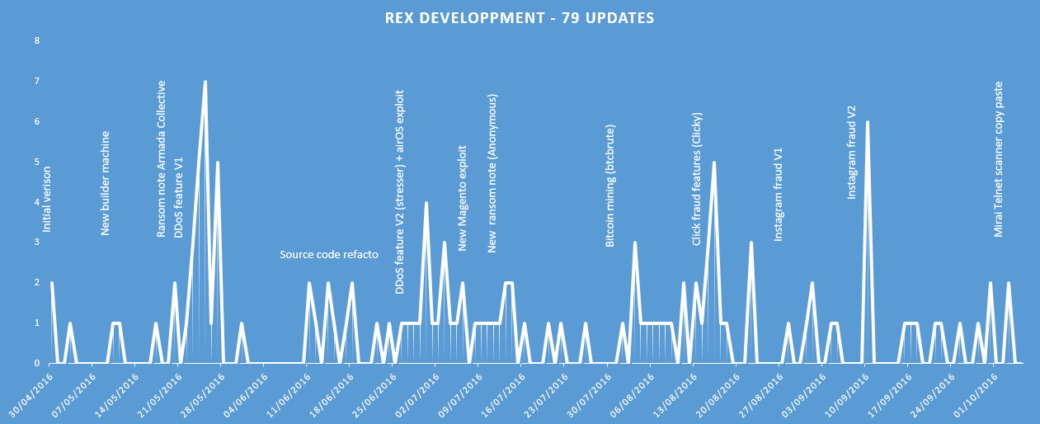

Исследователи из компании Stormshield Security представили развернутый отчет о деятельности малвари Rex, за которой они наблюдают последние семь месяцев, с самого момента ее обнаружения.

Напомню, что Rex был впервые замен в мае 2016 года, а в августе специалисты «Доктор Веб» выпустили доклад о вредоносе, в котором сообщили, что тот написан на языке Go, и атакует сайты, работающие под управлением различных популярных CMS, включая Drupal. Тогда выяснилось, что малварь способна майнить криптовалюту, может использоваться для DDoS-атак и представляет собой децентрализованный P2P-ботнет.

Исследователи Stormshield Security пишут, что авторы вредоноса, похоже, не планируют использовать ботнет для организации DDoS-атак. Вместо эого Rex применяется как средство для проникновения на Linux-машины, на которых работают серверы Drupal, WordPress и Magento, также малварь компрометирует такие приложения как Exagrid, Apache Jetspeed, и роутеры AirOS.

После того, как цель была инфицирована, злоумышленники связываются с операторами сайта по почте и начинают угрожать DDoS-атакой на ресурс, если жертва не заплатит выкуп. При этом хакеры выдают себя за известных вымогателей из группировки Armada Collective или хактивистов Anonymous. В результате, фактически никакого «ботнета» нет, хакеры компрометируют единичные цели и вымогают у пострадавших деньги.

При этом нельзя сказать, что авторы Rex совсем не интересуются созданием ботнета для DDoS-атак, так, недавно вредонос обзавелся новыми функциями. Аналитики сообщают, что авторы малвари явно следят за последними новостями. После того как исходных коды трояна Mirai были опубликованы в открытом доступе, Rex позаимствовал у Mirai некоторые трюки, к примеру, научился сканировать сеть в поисках устройств с открытыми Telnet-портами, а затем брутфорсить их.

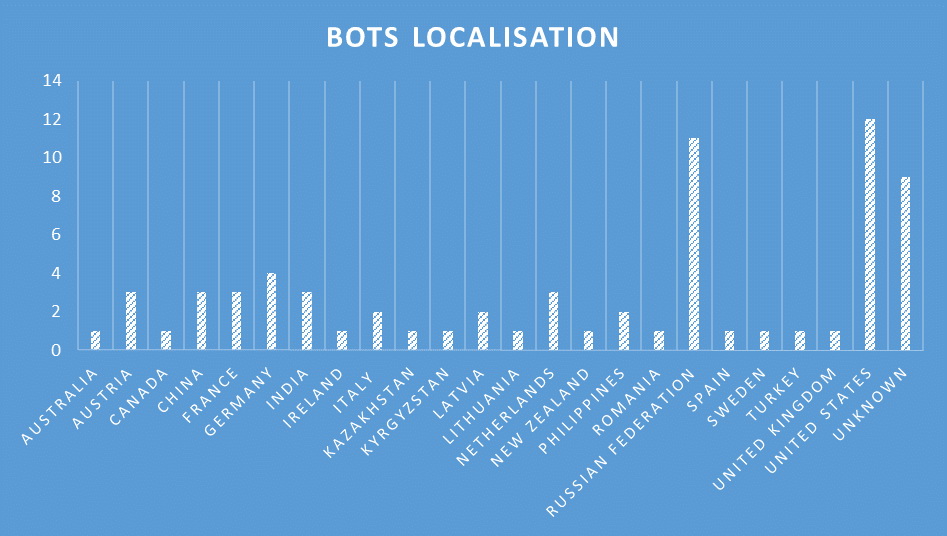

Но эксперимент с заимствованием кода Mirai, судя по всему, обернулся неудачей. Исследователи Stormshield Security отмечают, что версия с Telnet-сканером была очень багованная, и ей удалось заразить лишь порядка десяти девайсов, после чего разработчики малвари решили переключиться на использование SSH-сканера, тоже подсмотренного у Mirai. Однако провалилась и эта попытка. Согласно данным компании, на данный момент «ботнет» Rex насчитывает всего около 150 зараженных устройств, что довольно забавно, учитывая тот факт, что своим жертвам вымогатели угрожают именно потенциальной DDoS-атакой.

«Судя по тому, как операторы используют свой ботнет, мы с легкостью делаем вывод, что они не принадлежат к какой-либо крупной кибергруппировке. Ботнет Rex больше похож на чей-то эксперимент», — заключают исследователи.