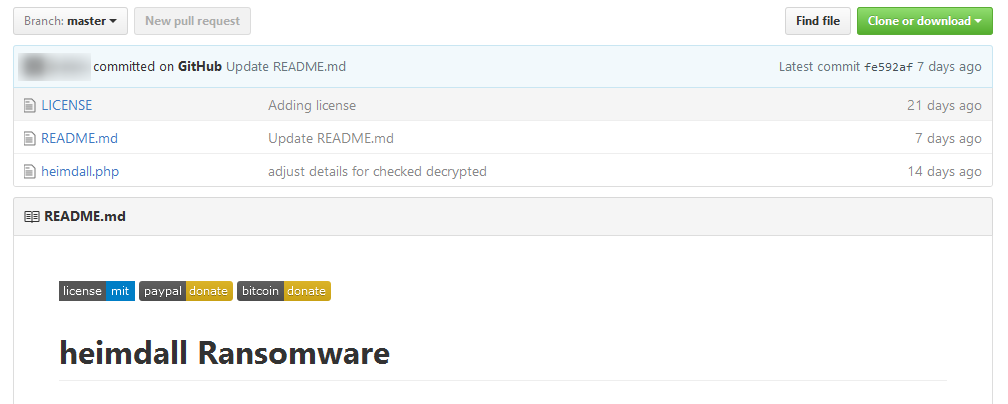

Еще в конце октября 2016 года бразильский разработчик Ленон Лейте (Lenon Leite) опубликовал на GitHub proof-of-concept код шифровальщика Heimdall, но его репозиторий далеко не сразу привлек внимание экспертов. Вредонос, тем не менее, был обнародован в полностью рабочем состоянии и создан для атак на веб-серверы, с целью последующего шифрования данных.

В описании малвари Лейте писал, что «данный проект является лишь доказательством концепции и был создан в образовательных целях». Разработчик посоветовал тестировать малварь в контролируемом окружении и предупредил, что использование Heimdall по прямому назначению, «в жизни», скорее всего, приведет только к уголовному преследованию. Но когда злоумышленников останавливали подобные предупреждения?

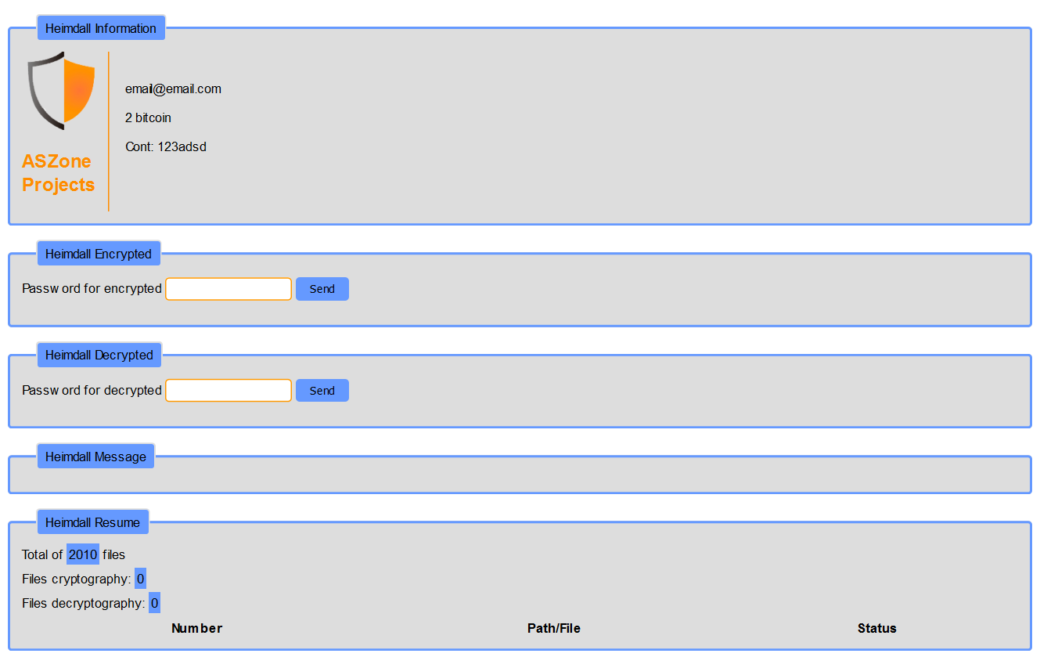

Опубликованный 26 октября 2016 года Heimdall представлял собой PHP-файл, содержащий 482 строки кода. Шифровальщик оснащался даже простеньким GUI. Если атакующие захотят взять опенсорсного вымогателя на вооружение, им придется вручную загружать Heimdall на скомпрометированный веб-сервер или снабдить его механизмом доставки.

В интерфейсе малвари можно задать пароль, который будет использован для шифрования файлов с применением алгоритма AES-128-CBC. Вредонос шифрует данные в $_SERVER['DOCUMENT_ROOT'] и всех папках, которые находятся внутри. Во время шифрования за процессом можно наблюдать через GUI, где ведется лог зашифрованных файлов.

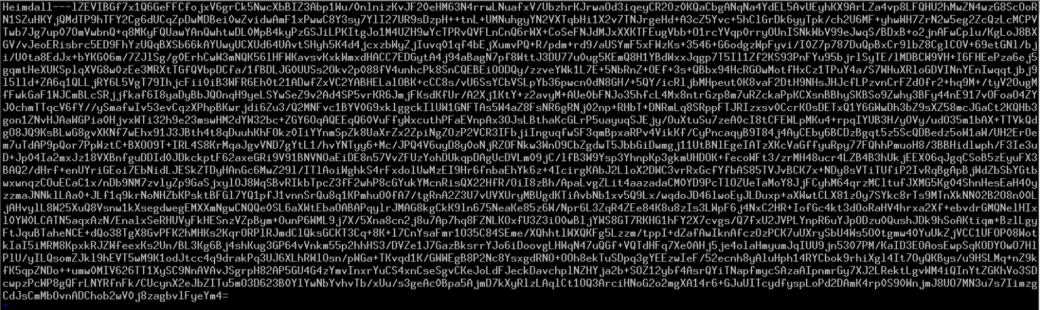

Как только шифрование завершено (это может занять несколько минут или секунд, все зависит от числа файлов), ко всем файлам на сервере, вне зависимости от их расширения, в начало добавится маркер Heimdall--- (см. иллюстрацию ниже).

Эксперты Bleeping Computer, тестировавшие Heimdall, пишут, что шифровальщик был опубликован полностью готовым к работе. По сути, вредонс можно использоваться прямо «из коробки», внеся минимальные изменения в базовый код. Автор вымогателя даже записал видео, демонстрирующее возможности Heimdall, и опубликовал его на YouTube. Ролик можно увидеть ниже.

Представители Bleeping Computer связались с разработчиком и поинтересовались, зачем он опубликовал на GitHub готовый инструмент для хакеров. Лейте ответил, что сделал это в исследовательских целях, ведь «исследование таких атак является важной темой для изучения». По словам Лейте «защищаться от того, чего не знаешь» невозможно. Впрочем, исследователь признался, что его больше интересовала демонстрация потенциала и возможностей PHP. По его мнению, специалисты должны уметь отличать плохой код от хорошего, чтобы в итоге обороняться эффективнее и создавать код лучше.

Также во время беседы Лейте сообщил, что представители ИБ-сообщества с критикой до него еще не добрались, и он получал разве что сообщения от хейтеров и вопросы о мощности созданного им инструмента.

Вскоре после публикации материала о Heimdall на страницах Bleeping Computer, Лейте сообщил специалистам, что он все-таки решил удалить исходные коды шифровщика с GitHub. Сам проект по-прежнему существует, однако теперь там нет ничего кроме сообщения: «проект в стадии анализа, может быть, мы вернемся или нет =)».

И хотя исходники были удалены, а сам Лейте выражал сомнение в том, что много людей видели его проект, Heimdall наверняка был кем-нибудь скопирован, сохранен и еще неоднократно «всплывет» в сети. Остается надеяться лишь на то, что на сегодня вымогатели, заражающие веб-серверы, не пользуются большой популярностью у хакеров, да и их эффективность под большим вопросом. Все же многие администраторы регулярно делают резервные копии данных, в отличие от обычных «домашних» пользователей, так что атаковать их менее выгодно.

Стоит сказать, что Heimdall — это далеко не первый случай создания оперсорсной малвари вообще и шифровальщика в частности. Так, в прошлом году турецкий исследователь Ютку Сен (Utku Sen) опубликовал в открытом доступе исходные коды сразу двух вымогателей: Hidden Tear и EDA2. Хотя разработчик тоже утверждал, что его малварь была создана исключительно в образовательных целях, и даже попытался встроить в код «предохранитель», который должен был защитить Hidden Tear и EDA2 от использования настоящими хакерами, это не помогло.

В итоге Сен подвергся не только резкой критике со стороны мирового ИБ-сообщества, но и пострадал от шантажа со стороны black hat хакеров, которые потребовали, чтобы он удалил код шифровальщиков из открытого доступа. Дело в том, что вымогатели Сена практически сразу были взяты на вооружение настоящими преступниками, а им совсем не хотелось, чтобы у них появлялось все больше конкурентов. Так как «предохранители» в коде сработали лишь частично, и помешать злоумышленникам исследователь не мог, Сен вынужден был признать поражение, уступить и действительно изъял исходники из открытого доступа. В настоящий момент на базе малвари Сена работают десятки шифровальщиков. На коде Hidden Tear базируются 8lock8, Blocatto, Cryptear, Fakben, GhostCrypt, Globe, Hi Buddy!, Job Crypter, KryptoLocker, MireWare, PokemonGO и Sanction. На коде EDA2 построены razilian, DEDCryptor, Fantom, FSociety, Magic, MM Locker, SkidLocker, SNSLocker, Strictor и Surprise.

Также можно вспомнить опенсорсного Linux-вымогателя CryptoTrooper, который был написан Максимом Зайцевым. Вымогатель не получил такого широкого распространения как малварь Сена. К тому же, Зайцев быстро понял, что публикация исходного кода на GitHub, для всех и каждого, это не слишком хорошая мысль. Тогда исследователь предложил желающим получить код, сначала решить крипто-задачку. В настоящий момент в репозитории сказано, что даже этот способ более не актуален.

Фото: Depositphotos, Bleeping Computer