Сводная группа исследователей из Пекинского университета, педагогического университета Фуцзянь и университета Ланкастера продемонстрировала на конференции ACM Conference of Communication and Systems Security (CCS) наглядный пример того, чем опасны массовые утечки пользовательских данных.

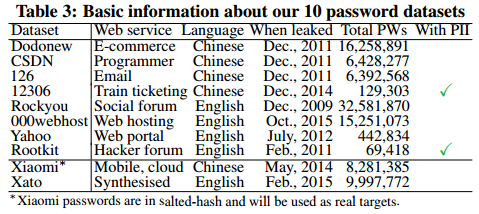

Исследователи создали фреймворк для направленного подбора паролей, получивший имя TarGuess. В качестве «словаря» были использованы открытые данные, почерпнутые из десятка крупных утечек последнего времени. Так, исследователи воспользовались базами паролей с пяти англоязычных сайтов, в том числе Yahoo, и пяти китайских ресурсов, включая Dodonew. Результаты эксперимента в очередной раз доказали, что у большинства пользователей проблемы с безопасностью и созданием надежных паролей.

Атаки TarGuess оказались успешны в 73% случаев, если говорить о рядовых пользователях (на подбор такого пароля у системы уходит в среднем 100 попыток). С подбором паролей от аккаунтов технически продвинутых граждан дело обстоит заметно хуже: атаки были успешны лишь в 32% случаев.

«Полученные нами результаты свидетельствуют о том, что используемые сейчас механизмы безопасности в большинстве своем неэффективны против направленной атаки на подбор [пароля]. Данная угроза уже нанесла гораздо больше ущерба, чем ожидалось. Мы полагаем, что новый алгоритм и понимание эффективности направленных брутфорс-угроз помогут пролить свет как на существующие парольные практики, так и на будущие изыскания в этой области», — пишут исследователи.

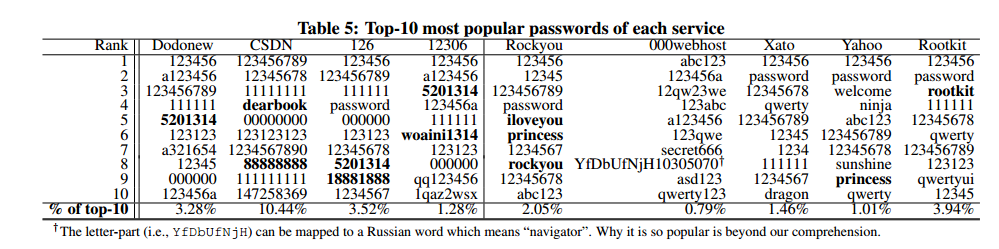

В докладе (PDF), представленном группой, приведена весьма удручающая статистика. Порядка 0,79-10,44% паролей, заданных самими пользователями, можно подобрать, просто вооружившись списком из десяти самых худших паролей, выявленных в ходе любой свежей утечки данных. В частности, популярность комбинаций 12345 и password даже не думает снижаться. При этом процент людей, которые используют для создания паролей свои персональные данные, на удивление низок. К примеру, свое имя в состав пароля включают от 0,75% до 1,87% пользователей. А свою дату рождения в пароле задействуют от 1% до 5,16% китайских пользователей.

Основной проблемой по-прежнему остается повторное использование паролей (passwords reuse). То есть пользователи, очевидно, не читают новостей и гайдов, написанных специалитами, и до сих пор предпочитают иметь пару-тройку повторяющихся паролей для всех сайтов и сервисов, которыми пользуются. Именно на это «слабое звено» направлена атака TarGuess, которая в очередной раз доказывает, что публично доступные данные о человеке станут хорошим подспорьем в подборе пароля от его акаунтов. И не важно, если личная информация просочилась в сеть в ходе какого-то массового взлома и утечки данных, или каким-то иным образом.

Исследователи создали для TarGuess четыре разных алгоритма, но лучше всего показал себя именно алгоритм подбора родственных паролей. То есть проблема passwords reuse проявила себя во всей красе, так как направленный подбор паролей работает куда эффективнее, если атакующей стороне уже известен пароль от любого другого аккаунта жертвы. Впрочем, даже когда родственных паролей нет под рукой, общая успешность атак TarGuess все равно составила 20% на 100 попыток подбора, и 50% на 106 попыток подбора.

Фото: Depositphotos