В начале ноября 2016 года специалисты «Лаборатории Касперского» обнаружили шифровальщика TeleCrypt, который привлек их внимание тем, что использует для связи с управляющим сервером протокол мессенджера Telegram.

Напомню, что вредонос написан на Delphi и имеет размер более 3Мб. После запуска малварь генерирует ключ для шифрования файлов и идентификатор заражения infection_id. Затем троян связывается со своими операторами через публично доступного Telegram Bot API. По сути, троян выполняет функции бота Telegram и посредством публичного API отправляет сообщения своим создателям. Злоумышленники заранее получили от серверов Telegram уникальный токен, который однозначно идентифицирует вновь созданного бота, и поместили его в тело троянца, чтобы тот мог использовать API Telegram.

Но долго шифровальщик не продержался. Специалист Malwarebytes Нейтан Скотт (Nathan Scott) пишет, что TeleCrypt, как оказалось, использует очень слабое шифрование, благодаря чему его уже удалось взломать.

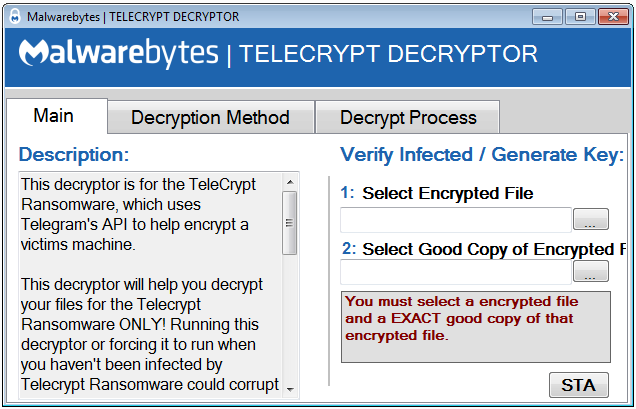

Исследователь представил детальный анализ малвари в блоге компании, а также опубликовал бесплатный инструмент для расшифровки файлов. Для работы утилиты нужно сначала определить использованный ключ шифрования, для чего понадобится любой зашифрованный файл и его нормальная, незашифрованная версия. Найти такую можно, к примеру, в почте, сервисах файловой синхронизации или в старых бекапах.

Фото: Depositphotos