Эксперты компании Trend Micro предупредили о приложении SmsSecurity, которое маскируется под приложение для генерации одноразовых паролей, но на самом деле похищает учетные данные из банковских приложений и использует TeamViewer QuickSupport для компрометации устройства жертвы.

Исследователи пишут, что малварь, стоящая за SmsSecurity, известна как ANDROIDOS_FAKEBANK.OPSA и вот уже два года используется в рамках вредоносной кампании Operation Emmental. В этом году операторы вредоноса проявляли активность в январе, когда они встроили вредоносный код в другое приложение, тоже замаскированное под генератор одноразовых паролей. Затем мошенники были замечены в мае, тогда российские пользователи пострадали от изощренных атак: преступники придумали, как блокировать устройство жертвы, пока малварь опустошает ее банковский счет.

Новая версия ANDROIDOS_FAKEBANK.OPSA показывает, что мошенники вернулись к схеме, которую использовали в начале текущего года: SmsSecurity маскируется под генератор одноразовых паролей для банковских приложений, но на самом деле похищает учетные данные. Исследователи отмечают, что создатели малвари стали осторожнее, к примеру, теперь приложение проверяет файл Build.prop и убеждается, не запущено ли оно на Android-эмуляторе.

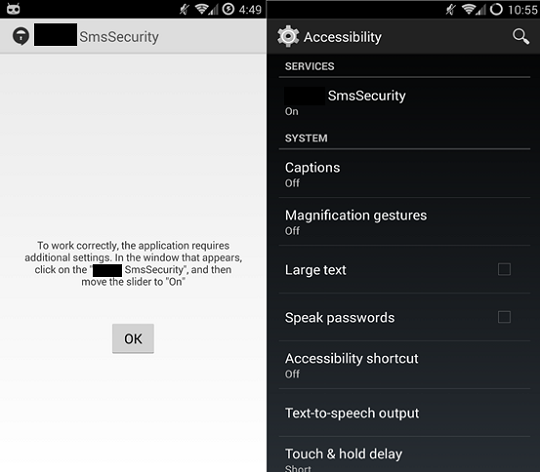

В отличие от другой подобной малвари, SmsSecurity не бомбардирует пользователя навязчивыми требованиями предоставить ей root-права. Вместо этого приложение просит включить специальные возможности Android, чтобы затем по-тихому повысить свои привилегии в системе самостоятельно, симулируя действия пользователя. Еще весной 2016 года такую схему описывали исследователи компании Symantec, которые предупреждали, что злоумышленники вскоре возьмут этот метод на вооружение.

После получения прав администратора, SmsSecurity похищает учетные данные банковских приложений. Специалисты Trend Micro пишут, что вредоноса интересуют банки Австрии, Венгрии, Румынии и Швейцарии. Полный список можно увидеть ниже.

- Aargauische Kantonalbank

- Bank Austria

- Banque Cantonale de Fribourg

- BKB Bank

- Credit Suisse

- Erste Bank

- Glarner Kantonalbank

- Luzerner Kantonalbank

- Ober Bank

- Obwaldner Kantonalbank

- Raiffeisen Bank

- Schaffhauser Kantonalbank

- Volksbank

- Zürcher Kantonalbank

Однако воровством учетных данных дело не ограничивается. Малварь также скачивает и устанавливает на устройство жертвы приложение TeamViewer QuickSupport. Пользуясь высокими привилегиями в системе, а также специальными возможностями, SmsSecurity запускает сессию TeamViewer, читает локальный ID, а затем передает его на управляющий сервер, чтобы злоумышленники могли подключиться к устройству жертвы напрямую.