Специалисты компании Avanan обнаружили новую вредоносную кампанию, направленную на хищение учетных данных Office 365. Для обхода антифишинговых фильтров Office 365 злоумышленники применяют Punycode — стандартизированный метод преобразования последовательностей Unicode-символов в ACE-последовательности, которые состоят только из алфавитно-цифровых символов, как это разрешено в доменных именах. Punycode был разработан для однозначного преобразования доменных имен в последовательность ASCII-символов.

Ранее Punycode уже применяли дли фишинговых атак, но в иной форме. Так, пользователя вынуждали кликнуть на ссылку, которая при первом рассмотрении выглядит легитимной, но на самом деле приводит на совершенно другой адрес. Такой эффект достигается путем использования букв из других алфавитов, которые внешне похожи на латинские. К примеру, клик на http://www.pаypal.com может привести жертву на http://www.xn--pypal-4ve.com.

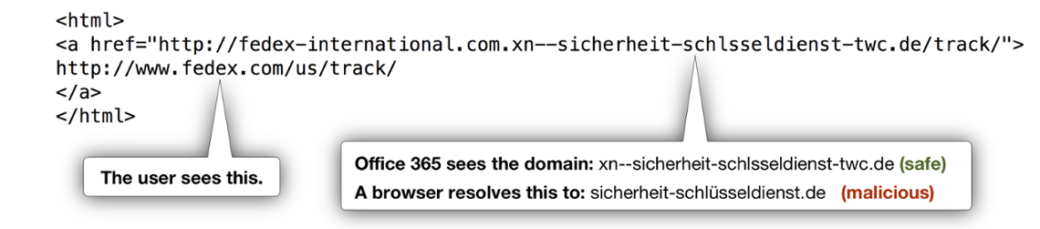

Однако цель новых атак – это не обман пользователя, но обман антифишинговых фильтров и других защитных систем. Злоумышленники рассылают письма, якобы от лица FedEx, и в посланиях содержатся безопасные на первый взгляд ссылки (см. верхнюю иллюстрацию). Брешь в антифишинговой защите позволяет обмануть Office 365: хотя фильтры Office 365 не видят ничего подозрительного, браузер осуществляет переход по вредоносной ссылке.

Дело в том, что по умолчанию Office 365 рассматривает домены как чистый ASCII. Эксперты приводят простой пример: домен xn--sicherheit-schlsseldienst-twc.de в виде чистого ASCII определяется как 81.169.145.66, то есть якобы относится к чистому немецкому IP-адресу в Берлине. Фильтры Office 365 пропустят такую ссылку, не заметив подвоха. На самом деле, если пользователь кликнет на ссылку, браузер преобразует адрес в Unicode и получится sicherheit-schlüsseldienst.de. Этот домен связан с другим IP-адресом (92.242.140.21 в Ирландии), и ссылка ведет на поддельную страницу логина Office 365.

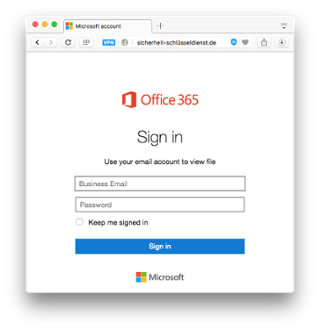

Исследователи отмечают, что данная вредоносная кампания направлена исключительно на бизнес-пользователей Office 365, даже фишинговая страница, на которую попадают жертвы, запрашивает учетные данные от аккаунта Business Email.