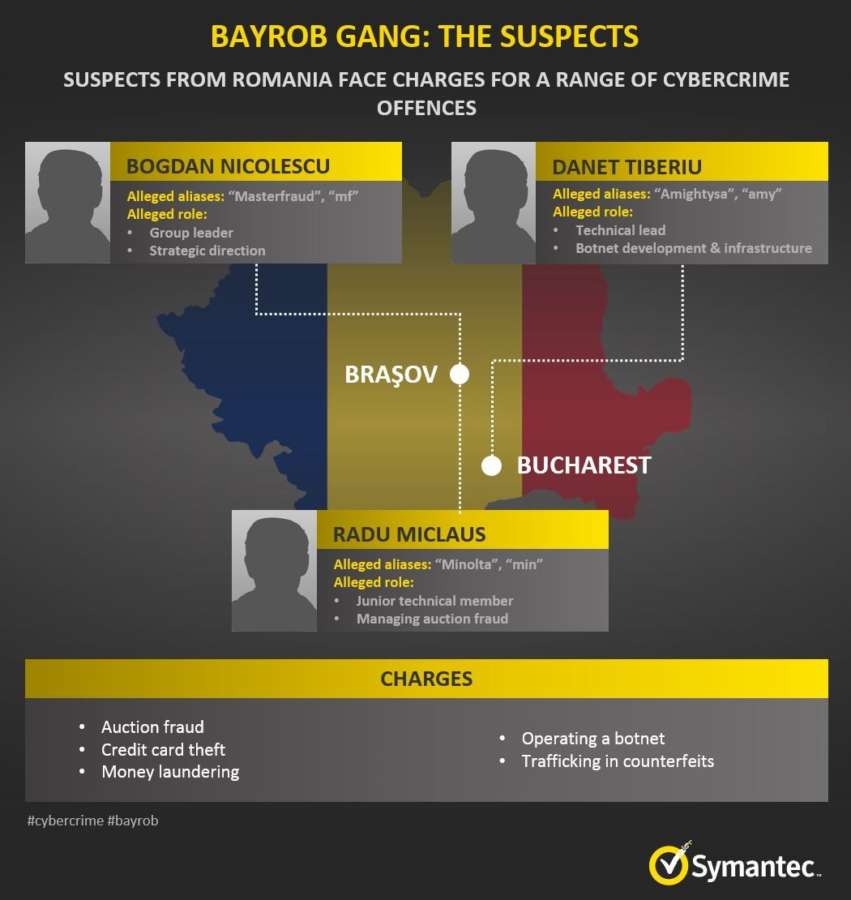

На официальном сайте Министерства юстиции США появилась информация о том, что ранее в этом году в Румынии арестовали и экстрадировали в США троих участников хак-группы Bayrob. Правоохранители подозревают, что Богдан Николеску (Bogdan Nicolescu aka Masterfraud, aka mf), Данет Тибериу (Danet Tiberiu aka Amightysa, aka amy), и Раду Миклаус (Radu Miclaus aka Minolta, aka min) с 2007 года занимались мошенничеством и разработкой малвари, а в последнее время их «бизнес» эволюционировал в крупный ботнет, занимающийся еще и майнингом криптовалюты.

По данным властей, за это время подозреваемые похитили у своих жертв более четырех миллионов долларов, однако аналитики компании Symantec, которые помогали правоохранительным органам прекратить деятельность группировки, пишут, что ущерб от действий Bayrob может составлять более 35 миллионов долларов.

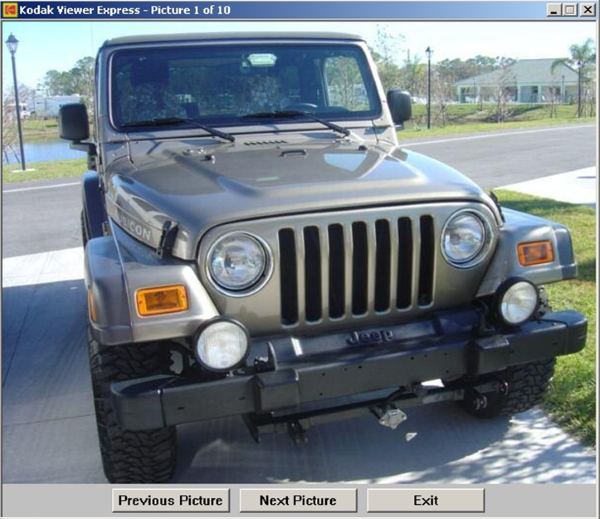

История группировки уходит корнями в далекий 2007 год. Тогда хакерская группа занималась мошенничеством через eBay и рекламный скам. Подозреваемые выставляли на продажу несуществующие товары (как правил, дорогие автомобили) и ждали, пока их лотом заинтересуется потенциальный покупатель. Как только жертвы проявляла интерес к несуществующему товару, мошенники связывались с ней, чтобы обсудить детали сделки. Потенциальному покупателю присылали файл, якобы содержащий галерею с фотографиями машины, но помимо фотографий там присутствовал и троян Bayrob.

Поначалу вредонос Bayrob действовал как упрощенный банковский троян, только вместо фальшивой страницы банковского портала, он приводил пользователя на фальшивую страницу eBay, где размещалось сообщение о продаже несуществующей машины.

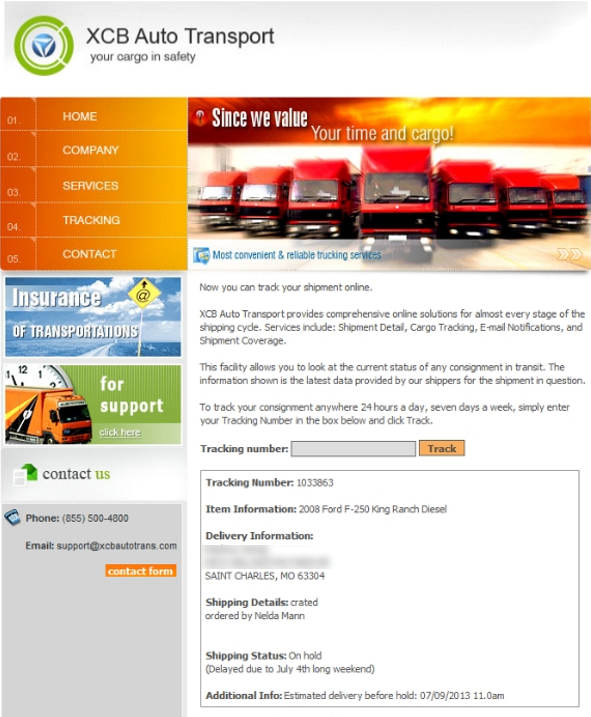

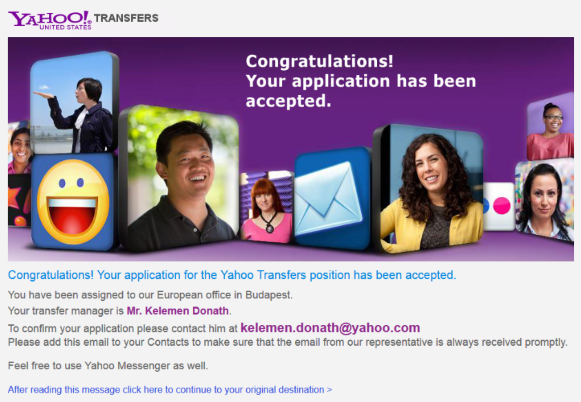

Специалисты Symantec пишут, что афера была продумана до последнего пикселя. Фальшивые страницы и письма создавались с большим тщанием, а английский язык группировки был на высоте и практически не содержал ошибок. Мошенники придумывали фальшивые отзывы покупателей для фальшивых eBay-страниц, подделывали сведения о предыдущих владельцах авто, участии в ДТП и ограничениях при отчуждении, а также создавали фейковые сайты транспортных компаний, которые якобы должны были доставить авто покупателю. Эти сайты были нужны для усыпления бдительности жертвы, чтобы отсрочить момент, когда покупатель поймет, что его обманули, и уведомит о случившемся банк и правоохранительные органы.

Все это давало мошенникам время воспользоваться услугами так называемых «денежных мулов», которые переправляли деньги из США в Румынию. При этом сотрудники Symantec отмечают, что группировка не стеснялась грабить собственных курьеров, зачастую оставляя их без причитающейся им «комиссии». Кроме того, в большинстве случае «мулы» не подозревали, что занимаются чем-то нелегальным, так как были убеждены, что работают на обычную компанию и занимаются доставкой и переводами средств и товаров за пределы США.

В 2014 году группа принялась развивать свою малварь далее, не ограничиваясь одним лишь мошенничеством с eBay. В этом году Bayrob эволюционировал в полноценного бэкдор трояна, который «научился» похищать с зараженных машин данные о банковских картах и другую конфиденциальную информацию. Так, если в 2007 году Bayrob было заражено около 1000 машин, то к 2014 году их количество возросло 50 000, а в текущем 2016 году превысило отметку в 300 000. Ботнет таких размеров позволял осуществлять самые разные операции, к примеру, группировка занялась майнингом криптовалюты.

Аналитики Symantec пишут, что все эти годы члены группировки Bayrob действовали как настоящие профессионалы. Начиная с 2007 года они тщательно работали над своей малварью, создавая уникальные версии вредоноса, индивидуально ориентированные на каждую отдельную жертву. Но со временем инфраструктура группировки стала разрастаться, и в 2011 году ИБ-специалисты сумели выйти на след группы и составить первое представление о бэкэнде хакеров. С того времени специалисты, совместно с ФБР, продолжали следить за хакерами в Румынии, собирая доказательства.

Арест трех подозреваемых произошел лишь несколько лет спустя, так как участники Bayrob всегда были очень осторожны. Они шифровали почту, используя PGP, и обменивались сообщениями посредством OTR (Off-The-Record) протокола. Также мошенники использовали двухслойную прокси – одну в Румынии, другую на территории США. Специалистам пришлось ждать полтора года, прежде чем один из прокси-серверов допустил утечку информации, которая помогла правоохранительным органам отследить всех трех подозреваемых.

Фото: Depositphotos