Первыми появление вымогателя Spora заметили пользователи форумов Bleeping Computer и «Лаборатории Касперского». Опираясь на жалобы пользователей, исследователи Emsisoft, MalwareHunterTeam и журналисты Bleeping Computer изучили малварь и пришли к выводу, что шифровальщик весьма необычен.

В настоящее время Spora распространяется посредством почтового спама: вредоносные письма содержат вложенные архивы ZIP, внутри которых находятся файлы HTA (HTML Application). Причем HTA используется в качестве добавочного расширения, то есть расширения файлов выглядят как PDF.HTA или DOC.HTA. Так как на компьютерах большинства пользователей отображение расширений отключено, потенциальные жертвы увидят только первую часть, решив, что перед ними обычный документ.

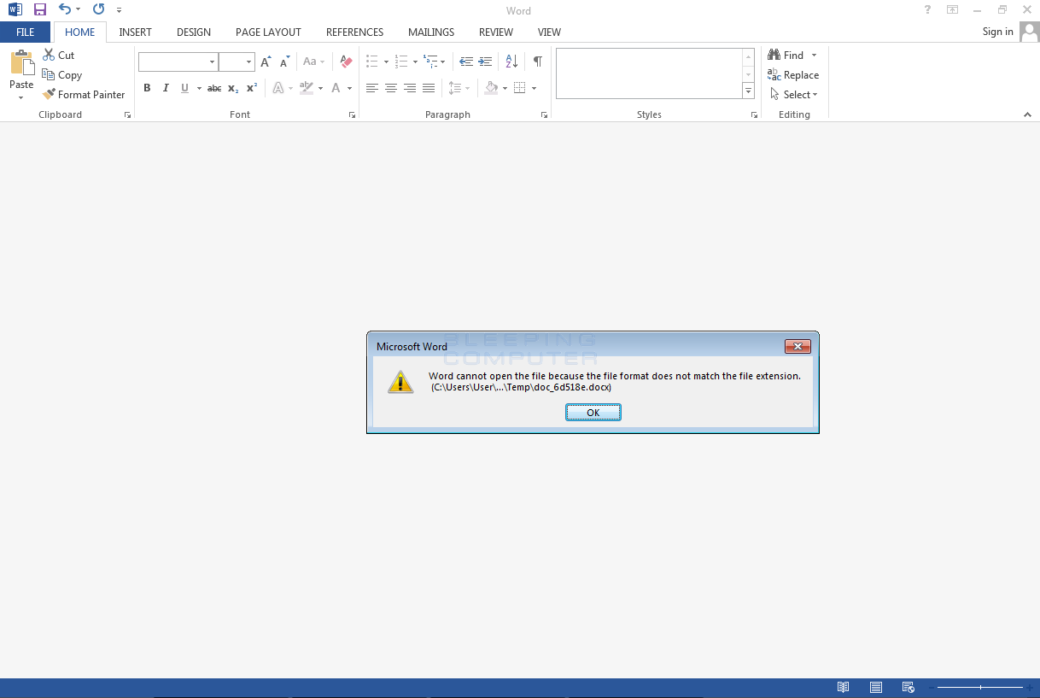

Если пользователь запускает HTA-файл, в директорию %Temp% извлекается Javascript-файл close.js, который создает исполняемый файл со случайным именем (в тестах исследователей — 81063163ded.exe) и запускает его. Это и есть основная часть малвари, которая немедленно начинает шифрование данных. Чтобы отвлечь внимание жертвы, Spora также извлекает и открывает файл DOCX. Так как данный файл намеренно поврежден, он отобразит ошибку. Для пользователя все будет выглядеть так, будто документ из письма, который он попытался открыть, был поврежден при передаче или загрузке.

В отличие от большинства современных шифровальщиков, Spora работает в оффлайне и не создает никакого сетевого трафика, а также весьма избирательно подходит к шифрованию файлов. Малварь интересуют только следующие расширения: .xls, .doc, .xlsx, .docx, .rtf, .odt, .pdf, .psd, .dwg, .cdr, .cd, .mdb, .1cd, .dbf, .sqlite, .accdb, .jpg, .jpeg, .tiff, .zip, .rar, .7z, .backup. Кроме того, шифровальщик не изменяет расширения файлов, что тоже достаточно необычно. Чтобы не повредить ОС слишком сильно и не помешать работе компьютера, Spora не трогает папки games, Program files (x86), Program files и Windows.

Согласно данным специалиста Emsisoft Фабиана Восара (Fabian Wosar), Spora шифрует файлы надежным и сложным способом, и никаких слабых мест эксперту обнаружить не удалось. Восар опубликовал развернутый пост, посвященный работе системы шифрования Spora. По сути, вымогатель генерирует мастер-ключ .KEY, а также создает ключ шифрования для блокирования данных жертвы.

«Генерируется RSA-ключ, генерируется AES-ключ, RSA-ключ шифруется с помощью AES-ключа, сам AES-ключ шифруется с использованием публичного ключа, встроенного в код исполняемого файла, а затем оба ключа сохраняются в .KEY-файл», — рассказывает про .KEY-файл Восар.

Процесс шифрования информации жертвы выглядит немногим проще, вот как его описывает Восар:

«Генерируется ключ AES, который шифруется сгенерированным ключом RSA, затем файлы жертвы шифруются с использованием AES-ключа и все это сохраняется в файл. Для расшифровки данных нужно послать им .KEY-файл. Тогда они смогут использовать приватный ключ и дешифровать AES-ключ, который использовался для шифрования RSA-ключа для вашей системы, а затем расшифровать и его. Скорее всего, потом они вставляют RSA-ключ в декриптер и отсылают декпритер вам. Дешифровщик использует RSA-ключ, чтобы расшифровать AES-ключи в файлах и сами файлы с их помощью».

-----BEGIN PUBLIC KEY-----MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC6COfj49E0yjEopSpP5kbeCRQp

WdpWvx5XJj5zThtBa7svs/RvX4ZPGyOG0DtbGNbLswOYKuRcRnWfW5897B8xWgD2

AMQd4KGIeTHjsbkcSt1DUye/Qsu0jn4ZB7yKTEzKWeSyon5XmYwoFsh34ueErnNL

LZQcL88hoRHo0TVqAwIDAQAB

-----END PUBLIC KEY-----

Кроме того, завершив шифрование, вымогатель также выполняет CLI-команду, которая удаляет теневые копии, отключает Windows Startup Repair и вносит изменения в BootStatusPolicy:

Как только процесс шифрования окончен, Spora добавит .KEY-файл и сообщение с требованием выкупа на рабочий стол пользователя и в другие папки. Сообщение содержит не только подробные инструкции, но и уникальный ID жертвы в формате CCCXX-XXXXX-XXXXX-XXXXX-XXXXX или CCXXX-XXXXX-XXXXX-XXXXX-XXXXX, где CCC и CC – это код страны, а X – буквы и цифры.

Исследователи не могли не отметить, что сайт злоумышленников, на который шифровальщик отправляет жертву, выглядит крайне профессионально и необычно. Хотя вымогатель отсылает пострадавших по адресу Spora.bz – это не более чем Tor-гейтвей, и операторы малвари используют не менее десятка разных URL. Более того, сайт заботится о посетителях и использует SSL-сертификат Comodo.

На настоящем сайте в даркнете пользователю нужно будет не только ввести свой ID, но и провести «синхронизацию»: для этого понадобится загрузить на сайт .KEY-файл.

После авторизации (посредством ID) и синхронизации, пользователю станут доступны различные опции, каждая из которых комплектуется развернутым всплывающим описанием. Операторы малвари предлагают своим жертвам не только обычную расшифровку данных, на сайте можно найти следующие опции:

- расшифровка всех файлов (79$);

- купить иммунитет против будущих инфекций Spora ($50);

- удалить все связанные со Spora файлы после оплаты выкупа ($20);

- восстановить файл ($30);

- восстановить два файла бесплатно.

Исследователи пишут, что основываясь на данных .KEY-файла сайт шифровальщика отображает разные цены для разных пользователей. Все зависит от того, как много данных было на машине жертвы и насколько критичной была зашифрованная информация. Так, если простого пользователя попросят заплатить $79, то компании полная расшифровка данных обойдется в $280.

Согласно данным MalwareHunterTeam, большинство пострадавших от Spora пользователей, воспользовавшихся сервисом идентификации малвари ID-Ransomware, были из России. Более того, сообщение с требованием выкупа и вредоносные письма, распространяющие шифровальщика, тоже написаны на русском языке. Не трудно сделать вывод, что основной целью Spora на текущий момент являются российские пользователи.

Исследователи сравнивают Spora с такими профессионально написанными шифровальщиками, как Locky и Cerber. По мнению экспертов, над Spora работала группа людей, которая ранее уже занималась вымогательским ПО. Эти люди хорошо понимают, что делают.