В начале 2016 года аналитики компании Symantec обнаружили нового на тот момент мобильного блокировщика Android.Lockdroid.E. Тогда сообщалось, что малварь распространяется вместе с приложениями для взрослых и не просто блокирует устройство и шифрует файлы, требуя выкуп, но и угрожает в случае неуплаты разослать историю браузера всему списку контактов жертвы. Также Lockdroid способен произвести принудительный сброс устройства к заводским настройкам, уничтожив при этом практически всю информацию.

Теперь, спустя год, исследователи пишут, что Lockdroid взял на вооружение новую технику, которую часто применяют авторы десктопной малвари, но специалистам еще не доводилось видеть такого поведения со стороны мобильных локеров. Так, новый вариант Lockdroid стал применять дропперы во время заражения. Подобное поведение действительно нехарактерно для мобильных угроз, хотя к использованию дропперов часто прибегают банковские трояны, RAT, вымогатели и так далее. Среди мобильной малвари дропперы стали применять совсем недавно, в основном их используют продвинутые adware-семейства, вроде HummingBad.

Специалисты рассказывают, что Lockdroid по-прежнему распространяется через сторонние каталоги приложений, а также посредством спама. Если пользователь клюнул на удочку мошенников и установил вредоносное приложение, дроппер произведет необходимые проверки в системе. Так, что он проверит, рутованое ли устройство. Если ответ отрицательный, значит, малварь уже получила все, что ей было необходимо и может переходить к блокировке устройства и требованию выкупа. Требования злоумышленников отображаются на экране девайса вместе с QR-кодом.

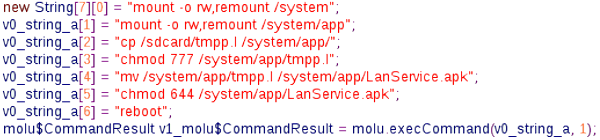

Если же Lockdroid попал на рутованое устройство, сценарий немного меняется. В таком случае дроппер запросит у пользователя root-привилегии, якобы необходимые для доступа к контенту для взрослых. Как только права будут получены, дроппер загрузит саму малварь Lockdroid, а затем будут выполнены следующие действия: перемонтируется раздел /system; встроенный APK-файл Android.Lockdroid.E будет скопирован в /system/app/[THREAT NAME].apk; APK-файл дроппера получит статус исполняемого; устройство будет перезагружено, а малварь после перезагрузки станет системны приложением. Далее, как и в первом сценарии, устройство блокируется и на экране появляется QR-код.

Исследователи отмечают, что использование QR-кода дополнительно усложняет пользователям выплату выкупа, так как для сканирования кода жертве понадобится другое, незараженное устройство. Учитывая, что малварь отображает свои требования на фоне порнографической картинки, многие пользователи предпочтут перепрошить устройство и потерять все данные, но не станут обращаться с такой проблемой к кому-то еще.

Фото: Depositphotos