Известный ИБ-эксперт и сотрудник компании Emsisoft Фабиан Восар (Fabian Wosar) давно планировал заняться взломом малвари в прямом эфире. Читатели и коллеги Восара убедили его, что стрим, демонстрирующий реверс вредоноса – это интересно, и удобный случай вскоре представился. 16 февраля 2017 года специалист GData Картен Хан (Karsten Hahn) обнаружил нового шифровальщика Hermes, и Восар решил, что изучение малвари в прямом эфире станет хорошей темой для первого стрима.

Going to do my first live stream of a ransomware dissection on this particular sample. Starting at 18:00 CET on https://t.co/4Vbu2PI5gk. https://t.co/lfNX8c1lN6

— Fabian Wosar (@fwosar) February 16, 2017

Как выяснилось в процессе реверса, Hermes был несложен, более того, Восар сумел найти способ взлома шифрования вымогателя. Хотя декриптер еще не готов, зрители смогли наблюдать не только процесс анализа малвари, но и ее взлом. Полную версию записи стрима можно увидеть ниже.

Оказалось, что для обхода UAC (User Account Control) Hermes использует Eleven (Elevation by environment variable expansion). Фактически это позволяет файлу Shade.vbs обойти UAC и запуститься с повышенными привилегиями. После данный VBS-файл запустит файл Shade.bat, который избавится от всех теневых копий и бэкапов жертвы. Для этого шифровальщик прицельно ищет файлы .VHD, .bac, .bak, .wbcat, .bkf, Backup*.*, backup*.*, .set, .win, .dsk и удаляет их.

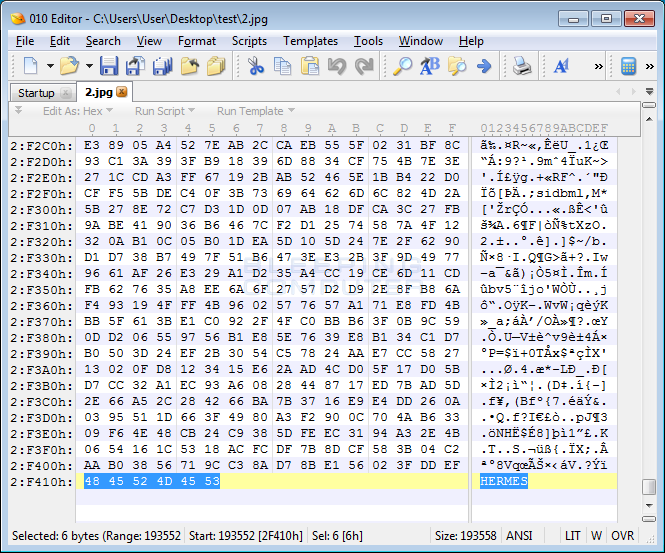

Проникнув на компьютер, Hermes копирует себя в C:\Users\Public\Reload.exe и выполняется. После этого запускается system_.bat, предназначенный для удаления оригинального загрузчика. Затем Hermes приступает к шифрованию пользовательской информации, используя алгоритм AES. Стоит отметить, что вредонос не изменят расширения файлов, как делают многие вымогатели, но добавляет маркер HERMES в конец каждого зашифрованного файла, как видно на скриншоте ниже.