На страницах ][ мы неоднократно писали о ботнете Necurs, ведь это один из крупнейших ботнетов в мире, который, например, в одиночку способен значительно влиять на уровень спама в мировом почтовом трафике. По данным специалистов компании Cisco, многие IP-адреса, от которых исходит Necurs-спам, заражены уже более двух лет. При этом операторы ботнета стараются действовать осторожно, к примеру, хосты задействуют для рассылки писем на два-три дня, а затем не используются на протяжении двух-трех недель.

Аналитики AnubisNetworks Labs опубликовали отчет, согласно которому операторы Necurs ищут новые пути монетизации имеющейся в их распоряжении мощности. Как оказалось, почти полгода назад ботнет получил новый прокси-модуль и обзавелся функциональностью, необходимой для проведения DDoS-атак. Впервые данный модуль был замечен в сентябре 2016 года, но исследователи пишут, что анализ кода позволил определить более точную дату его создания – это 23 августа 2016 года.

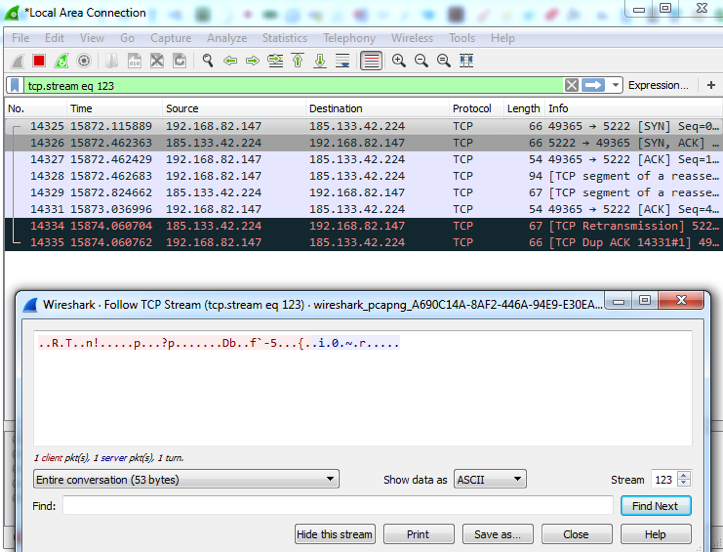

Модуль был классифицирован как доступный по требованию прокси-сервер, который способен перенаправлять трафик через зараженные хосты, используя для этого протоколы HTTP, SOCKSv4 и SOCKSv5. Лишь недавно исследователям удалось понять, что новая функциональность связана с DDoS-атаками. Эксперты зафиксировали странный трафик, исходящий от зараженных Necurs компьютеров: машины обращались не только стандартному для модулей 80 порту, но и к порту 5222, используя другой протокол. Расследование этой аномалии показало, что прокси-модуль может получать команды, которые приказывают ботам атаковать определенную цель посредством HTTP- или UDP-флуда.

Пока эксперты не зафиксировали ни одной DDoS-атаки, исходящей от Necurs, но специалисты AnubisNetworks Labs выражают беспокойство из-за потенциальной мощности DDoS-атак, идущих от такого ботнета.

«Все это крайне интересно, учитывая размеры Necurs (крупнейший ботнет, оснащенный данным модулем, начитывает более миллиона активных ботов в сутки). Ботнет такой величины способен осуществить крайне мощную DDoS-атаку», — пишут исследователи.

Размеры Necurs действительно впечатляют. К примеру, ответственность за мощнейшие DDoS-атаки конца 2016 года и начала 2017 года лежит на IoT-малвари Mirai, но самый большой известный Mirai-ботнет насчитывает лишь 400 000 устройств. Хотя, стоит учитывать, что большинство ботов Necurs – это обычные компьютеры. Операторы таких ботнетов редко устраивают разрушительные DDoS-атаки, опасаясь привлечь слишком пристальное внимание правоохранительных органов. В основном такие ботнеты используются для распространения спама, а через него малвари, к примеру, банкера Dridex или шифровальщика Locky.

При этом некоторые эксперты полагают, что модуль для DDoS-атак появился в составе Necurs вовсе не для монетизации подобных атак. Энди Шумейкер (Andy Shoemake), глава компании NimbusDDoS, которая занимается тестированием сервисов и DDoS-симуляциями говорит:

«Думаю, DDoS-функциональность могла не предназначаться для извлечения финансовой выгоды посредством вымогательства. Мотивация [операторов ботнета] могла отличаться, и функциональность предназначена для других, менее рискованных сценариев, возможно, даже для атак на других хакеров».

Независимый ИБ-исследователь MalwareTech, который много лет следит за эволюцией Necurs, тоже считает, что масштабных атак от ботнета ждать не приходится. Эксперт считает, что с учетом возраста DDoS/прокси-модуля, тот мог предназначаться для заработка, но если до сих пор не было зафиксировано ни одной атаки, значит, операторы малвари, вероятнее всего, пришли к выводу, что заниматься спамом все-таки выгоднее.