Специалисты израильской компании Morphisec полагают, что несколько вредоносных кампаний последних месяцев, в ходе которых использовались «безфайловые» (fileless) атаки, связаны между собой. Расследованием нескольких похожих инцидентов специалисты занимаются с начала марта 2017 года, и они пришли к выводу, что ответственность за все инциденты, возможно, лежит на одной группе злоумышленников.

Так, в феврале 2017 года, исследователи «Лаборатории Касперского» представили отчет о новой вредоносной кампании, от которой пострадали банки, телекомы, правительственные агентства, а также другие компании и организации более чем в сорока странах мира.

Тогда в физической памяти контроллера домена был найден код Meterpreter. Продукты «Лаборатории Касперского» распознают такие проблемы как MEM:Trojan.Win32.Cometer и MEM:Trojan.Win32.Metasploit. Когда аналитики стали разбираться, пытаясь понять, откуда в памяти взялся код, они также обнаружили PowerShell-скрипты в реестре Windows, и утилиту NETSH, которая использовалась для туннелирования трафика на управляющий сервер атакующих.

В марте 2017 года специалисты Cisco Talos, в свою очередь, рассказали о необычном RAT (Remote Access Trojan), получившем название SourceFireSux. Угроза применяет интересную технику, чтобы избежать обнаружений в корпоративных сетях: хранит вредоносные PowerShell-команды внутри ресурсных записей DNS, а именно внутри TXT.

Еще одну «безфайловую» атаку зафиксировали недавно специалисты FireEye. Они обнаружили PowerShell-бэкдор POWERSOURCE, который связывают с деятельностью хакерской группировки FIN7.

Эксперты Morphisec пишут, что все перечисленные атаки связаны друг с другом, во всех случаях для реализации «безфайловых» атак использовался один и тот же фреймворк, к которому исследователям удалось получить доступ. Исследователи сообщают, что имела место даже краткая стычка с преступниками, после чего те отключили управляющий сервер и лишились контроля над некоторыми завязанными на этот сервер системами.

«Основываясь на полученных нами сведениях, ответственность за многие сложные атаки на финансовые учреждения, правительственные организации и предприятия, совершенные в последние месяцы, лежит на одной группе злоумышленников», — пишут исследователи, но не конкретизируют, что это за группа.

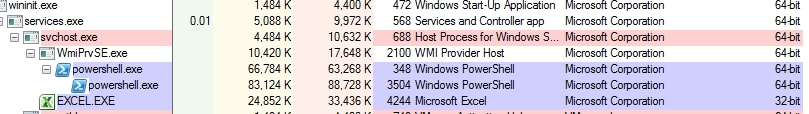

Атака, которую наблюдали специалисты Morphisec, использовала документы Word с вредоносными макросами для доставки на машину PowerShell агента, при помощи которого злоумышленники получали бэкдор и закреплялись в системе.

«Для некоторых целей атаки были полностью “безфайловые”, в итоге доставлявшие Meterpreter-сессию непосредственно в память. В других случаях использовался инструмент для хищения паролей LaZagne Project или загружалась и выполнялась другая Python-малварь. После проведения дополнительного расследования мы идентифицировали контроллеры для разных протоколов, в том числе Cmd, Lazagne, Mimikatz и так далее», — объясняют эксперты Morphisec.

С подробным отчетом исследователей можно ознакомиться здесь.