В состав мартовского пакета обновлений Microsoft вошли исправления для трех уязвимостей, информация о которых стала общедоступной задолго до выхода патчей. Одна из этих уязвимостей — CVE-2017-0022, затрагивавшая Microsoft XML Core Services. Для эксплуатации проблемы нужно было заманить жертву, использующую Internet Explorer, на вредоносный сайт.

Проблему обнаружили специалисты компаний Trend Micro и Proofpoint. Аналитики Trend Micro сообщают, что данная 0-day уязвимость эксплуатировалась еще в ходе malvertising-кампании AdGholas, то есть начиная с июля 2016 года. Также, с сентября 2016 года, CVE-2017-0022 входила в состав набора эксплоитов Neutrino.

Исследователи пишут, что, по всей видимости, уязвимость CVE-2017-0022 пришла за замену багам CVE-2016-3298 и CVE-2016-3351. Эти проблемы были очень похожи на «свежий» 0-day. Так, операторы AdGholas использовали CVE-2016-3351 против пользователей браузеров IE или Edge, и с помощью бага обнаруживали на машине жертвы определенные типы файлов, относящиеся к локально установленным приложениям. Если злоумышленники обнаруживали файлы антивирусов или понимали, что имеют дело с песочницей или виртуальной машиной, атака прекращалась. Уязвимость была устранена Microsoft в сентябре 2016 года. CVE-2016-3298, в свою очередь, затрагивала только пользователей Internet Explorer, но использовалась операторами AdGholas для тех же целей. Баг исправили в октябре 2016 года.

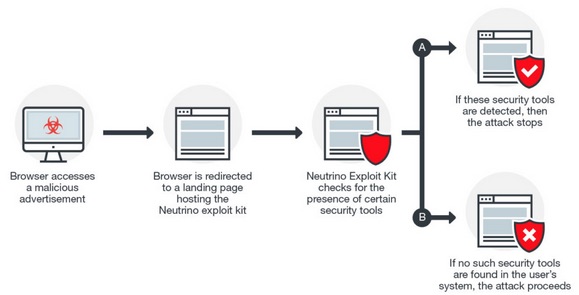

Взамен двух исправленных проблем хакеры взяли на вооружение CVE-2017-0022, которая так же позволяла атакующим получить данные о файлах в системе жертвы и их местонахождении. С детальным техническим анализом Trend Micro можно ознакомиться здесь. Схема ниже иллюстрирует эксплуатацию CVE-2017-0022 в ходе malvertising-кампании, включающей применение набора эксплоитов Neutrino.