Банковский троян Nuclear Bot был обнаружен ИБ-экспертами в конце 2016 года. Хотя угроза сравнительно новая, вредонос также известен под названиями NukeBot, Micro Banking Trojan и TinyNuke. Автором этого трояна выступает некто, известный под ником Gosya. Разработчик несколько месяцев пытался рекламировать и продвигать своего трояна на андеграундных форумах, однако сумел заработать только репутацию скамера, которую сейчас пытается исправить.

Согласно рекламе, Nuclear Bot распространяется по модели malware-as-a-service, то есть продается «по подписке». Троян оснащен руткитом для 32-битных и 64-битных архитектур, умеет обходить UAC, Windows Firewall и IBM Trusteer, содержит VNC модуль, модуль SOCKS-прокси, а также модули для веб-инжектов и похищения информации из веб-форм в Firefox, Chrome, IE и Opera. Кроме того, троян умеет удалять с зараженной машины конкурирующую малварь. Все описанные в рекламе функции у вредоноса действительно есть, что подтвердили, например, исследователи компаний Arbor Networks и Sixgill, изучавшие малварь.

Однако специалисты IBM X-Force пишут, что Nuclear Bot не принес своему создателю успеха и денег, потому что автор малвари нарушил все неписанные правила киберкриминального андеграунда.

Gosya пытался рекламировать и продавать свою малварь на закрытых форумах (преимущественно русскоязычных), попасть на которые можно лишь посредством поручительства другого пользователя. Хотя за Gosya поручились, вирусописатель развернул на хакерских форумах настолько агрессивную рекламную кампанию Nuclear Bot, что добился обратного эффекта – его реклама вызвала лишь недоверие. Более того, автор трояна наотрез отказывался предоставлять тестовую версию вредоноса, как администрации, так и потенциальным покупателями, после чего за ним закрепилась репутация скамера.

Исследователи IBM X-Force пишут, что окончательно «утопить» Gosya сумели операторы банковского трояна FlokiBot. Они забросали автора Nuclear Bot сложными вопросами, на которые вирусописатель отвечал уклончиво и кратко, что только укрепило подозрения сообщества в том, что Gosya не понимает, о чем пишет.

После этого автор Nuclear Bot совершил последнюю и фатальную, по мнению исследователей, ошибку: попытался сменить имя и переименовал Nuclear Bot в Micro Banking Trojan. Хотя стоимость месячной «подписки» на Nuclear Bot составляет $2500, что почти в два раза дешевле, чем у конкурентов, не помогло даже это. Сообщество окончательно утвердилось во мнении, что перед ними обычный скамер, и Gosya получил бан на нескольких форумах.

Ирония в том, что специалисты IBM X-Force тоже подтверждают, что Nuclear Bot – это полностью работающий банковский троян, «ничем не хуже других». То есть автор вредоноса умеет писать код, но вот с маркетингом дела у него обстоят куда хуже.

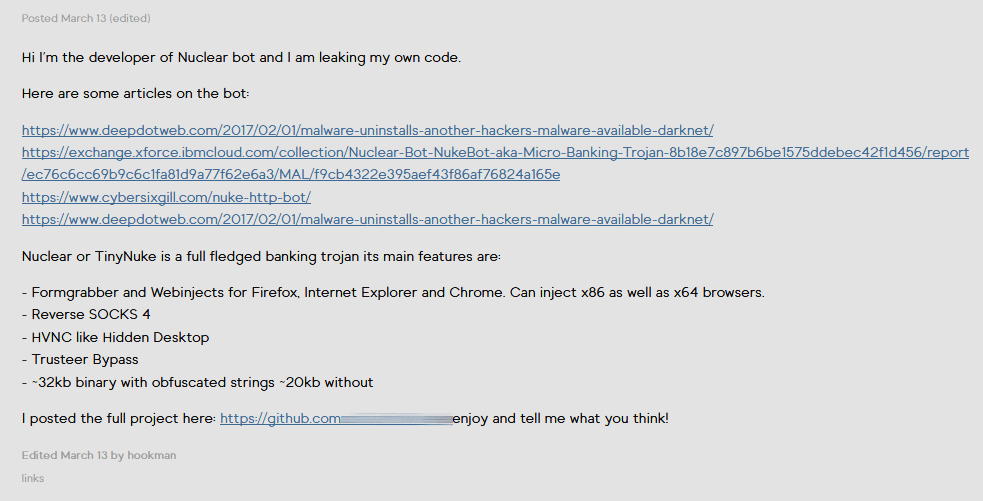

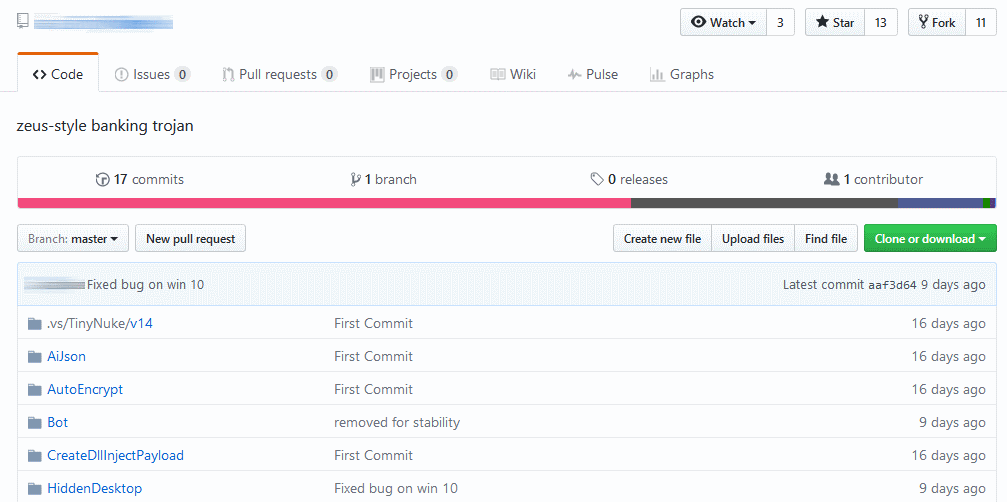

Очевидно, пытаясь восстановить свою репутацию и убедить сообщество в том, что он не скамер, 13 марта 2017 года Gosya опубликовал на нескольких форумах ссылки на исходные коды Nuclear Bot (теперь переименованного в TinyNuke). Ссылки ведут на GitHub-репозиторий, где действительно можно найти исходники банкера. По всей видимости, автор трояна собирается зарабатывать деньги, разрабатывая новые модули для Nuclear Bot, или, быть может, планирует вернуться с новой малварью.

Исследователи сообщают, что пока активных вредоносных кампаний, использующих Nuclear Bot, не наблюдается, но теперь, после публикации исходников, ситуация должна измениться.

«Исходные коды еще одного вредоноса раскрыты, и наиболее вероятный сценарий развития событий таков, что код NukeBot будет перекомпилирован и использован операторами ботнетов. Часть кода может быть встроена в другую малварь, так что в ближайшие месяцы мы, скорее всего, увидим фрод-атаки с использованием NukeBot», — пишут эксперты.

Фото: Depositphotos