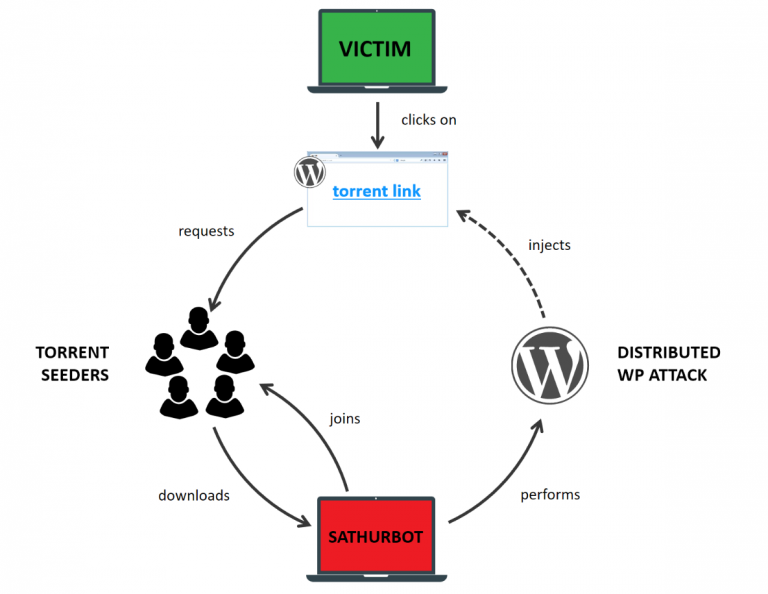

Операторы трояна Sathurbot, обнаруженного специалистами ESET, выбрали необычный способ распространения для своего детища: малварь атакует любителей пиратского контента.

Sathurbot использует скомпрометированные сайты на базе WordPress для распространения вредоносных торрентов, создавая скрытые страницы для этих целей. Так как до взлома позиция и репутация таких сайтов в поисковых системах были неплохи, скрытые торрент-страницы попадают в поисковую выдачу на хороших позициях, привлекая все новых жертв.

Когда очередной пользователь заглатывает наживку и решает загрузить пиратский фильм с сайта злоумышленников, подозрений не вызывает практически ничто. У торрента много раздающих, а в списке файлов значится видеофайл с фильмом, текстовый файл с инструкциями и инсталлятор для некоего кодека, который пользователю якобы необходимо установить.

Как не трудно догадаться, Sathurbot маскируется под кодек. Когда жертва попытается запустить установку такого «кодека», малварь отобразит фальшивое сообщение об ошибке, но на самом деле установка пройдет успешно, и Sathurbot проникнет в систему.

После заражения Sathurbot выполняет DNS-запрос и узнает первый адрес управляющего сервера, который сообщает малвари одну из двух команд. Управляющий сервер может приказать трояну загрузить на компьютер дополнительную малварь (Boaxxe, Kovter или Fleercivet) или выполнить серию поисковых запросов. Второй вариант более интересен, ведь именно он ведет к брутфорс-атакам на WordPress сайты.

Во втором случае управляющий сервер передает малвари список, содержащий около 5000 слов. Зараженная машина выбирает 2-4 слова из этого списка и начинает обращаться к Google, Bing и «Яндекс» с соответствующими поисковыми запросами, обращая внимание только на первые страницы поисковой выдачи. Затем вредонос выбирает 2-4 новых слова, которые чаще всего встречаются на сайтах, обнаруженных в ходе первого этапа поиска (на этот раз фраза обычно получается более осмысленной), и продолжает искать. Сократив таким образом выборку, Sathurbot извлекает имена доменов оставшихся сайтов и пытается определить, работают ли они на базе WordPress, например, обращаясь к адресу http://имядомена/wp-login.php URL. Когда WordPress сайт обнаружен, троян сообщает об удаче второму управляющему серверу.

Второй управляющий сервер используется для координации брутфорс-атак. Он раздает каждому из зараженных устройств учетные данные, которые нужно проверить на каждом из целевых доменов. Каждый бот пытается авторизоваться на целевом сайте не более одного раза, чтобы избежать блокировки и срабатывания защитных решений. По данным аналитиков ESET, в настоящий момент ботнет насчитывает около 20 000 машин, то есть на подбор учетных данных у злоумышленников есть как минимум 20 000 попыток. Исследователи пишут, что Sathurbot «интересуется» не только WordPress, но и ресурсами, работающими под управлением Drupal, Joomla, PHP-NUKE, phpFox и DedeCMS.

Если компрометация ресурса удается, сайт становится очередным узлом распространения вредоносных торрентов, что возвращает нас к началу атаки. Более того, вредонос оснащен встроенной библиотекой libtorrent, так что зараженные девайсы становятся еще и участниками вредоносной раздачи, помогая сидировать торренты с малварью.