В менеджере паролей LastPass уже не раз обнаруживали серьезные проблемы. К примеру, специалист Google Project Zero Тэвис Орманди (Tavis Ormandy) еще в 2016 году искренне удивлялся: «Люди правда пользуются этой LastPass-штукой?». Удивление Орманди легко объяснимо, ведь тогда эксперт нашел в приложении 0-day уязвимость, позволяющую удаленно скомпрометировать все пароли пользователя.

После этого, уже в марте 2017 года, Орманди обнаружил новую порцию критических багов в официальных расширениях LastPass для браузеров. И хотя разработчики менеджера паролей не устают благодарить исследователей за помощь и весьма оперативно устраняют найденные ими бреши, уязвимостям в LastPass не видно конца.

Новую проблему обнаружил специалист компании Salesforce Мартин Виго (Martin Vigo), который тоже уже не раз находил баги в LastPass. На этот раз исследователь изучал механизм двухфакторной аутентификации и вскоре пришел к выводу, что два фактора в LastPass легко превращаются в один, и вся защищенность куда-то пропадает.

Эксперт пишет, что уязвимость можно эксплуатировать лишь в том случае, если пароль жертвы уже был скомпрометирован. И хотя на первый взгляд это резко снижает значимость проблемы, Виго объясняет, что на самом деле все не так просто, ведь двухфакторная аутентификация как раз является дополнительным слоем защиты на тот случай, если злоумышленник уже знает пароль пользователя.

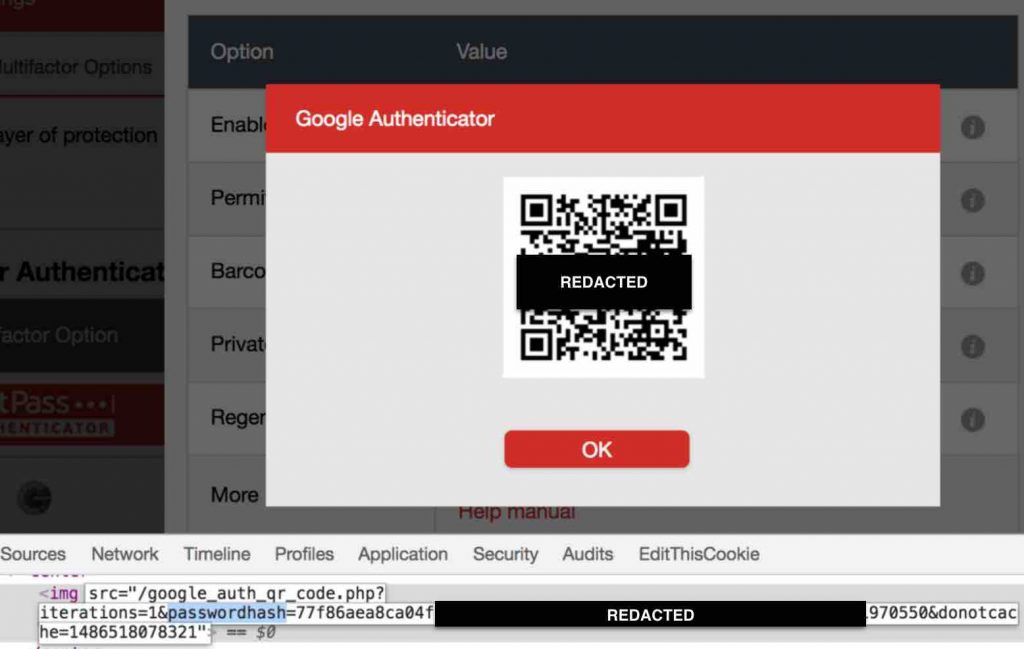

По словам Виго, корень проблемы заключается в том, что LastPass хранит secret seed двухфакторной аутентификации (в формате QR-кода) по URL-адресу, который является производной... от пароля пользователя. По сути, атакующему, который уже знает пароль, нужно только извлечь данный QR-код, воспользовавшись локальным URL, после чего QR-код можно применять по назначению, что сводит все преимущества двухфакторной аутентификации на нет.

При этом исследователь объясняет, что даже необходимость аутентификации в данном случае не является проблемой. Так, Виго пишет, что для решения этой проблемы можно воспользоваться CSRF (cross-site request forgery) атакой и эксплуатировать XSS на любом уязвимом сайте.

Специалист уведомил разработчиков LastPass о проблеме еще в феврале 2017 года. Виго сообщает, что временное исправление, закрывшее брешь, было готово уже на следующий день после его обращения, а полноценный патч был представлен в конце прошлой недели, чему разработчики посвятили отдельный пост в блоге.