Группировка «правительственных хакеров» Turla (предположительно русскоязычная) существует уже очень давно. Так, в апреле 2017 года исследователи нашли связь между Turla и серией атак Moonlight Maze, направленных на правительственные ресурсы США в конце 1990-х годов. Двадцать лет назад в ходе атак пострадали Пентагон, NASA и Министерство энергетики США.

Методы и техники Turla всегда отличались сложностью и неординарностью. К примеру, в 2016 году выяснилось, что хакеры используют спутниковые каналы для маскировки своей деятельности.

На этот раз эксперты компании ESET рассказали о новой вредоносной кампании Turla: хакеры распространяют среди своих целей троян, замаскированный под расширение для Firefox. Для общения со своими управляющими серверами эта малварь использует... официальный Instagram-аккаунт Бритни Спирс.

Группировка действует в обычном для себе стиле и для распространения трояна использует метод watering hole атак. Данная тактика подразумевает, что атакующие заранее компрометируют сайты, которые часто посещают их будущие жертвы, размещая на их страницах малварь. Особенно часто хакеры Turla используют для этих целей сайты различных посольств.

В данном случае троян был найден на сайте неназванной швейцарской компании, и фальшивое расширение для Firefox не устанавливалось на устройства целей насильно. Вместо этого злоумышленники применили социальную инженерию и предлагали посетителям ресурса установить якобы полезное расширение HTML5 Encoding, которое на самом деле представляет собой JavaScript-бэкдор.

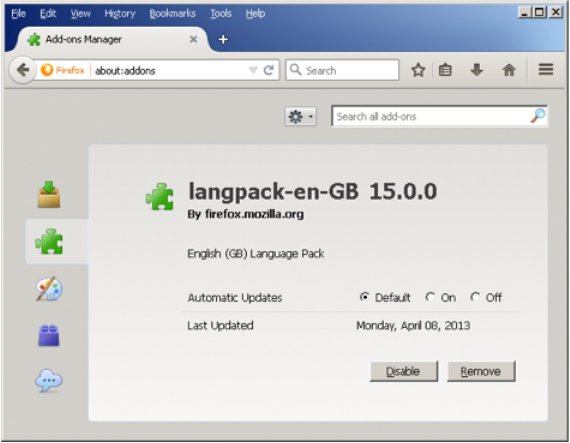

Это уже не первый случай, когда ИБ-специалисты обнаруживают бэкдор, замаскированный под аддон для Firefox. Так, летом 2016 года аналитики компании Bitdefender представили детальный отчет (PDF) о деятельности Pacifier APT, которая использовала именно такие методы и атаковала румынские правительственные учреждения.

Хотя группировка Pacifier распространяла свое расширение langpack-en-GB через файлы Word и вредоносные макросы, в целом тактика хакеров показалась исследователям ESET схожей. Копнув глубже, специалисты обнаружили, что это расширение – не что иное, как бэкдор Skipper, который известен как уникальный инструмент Turla.

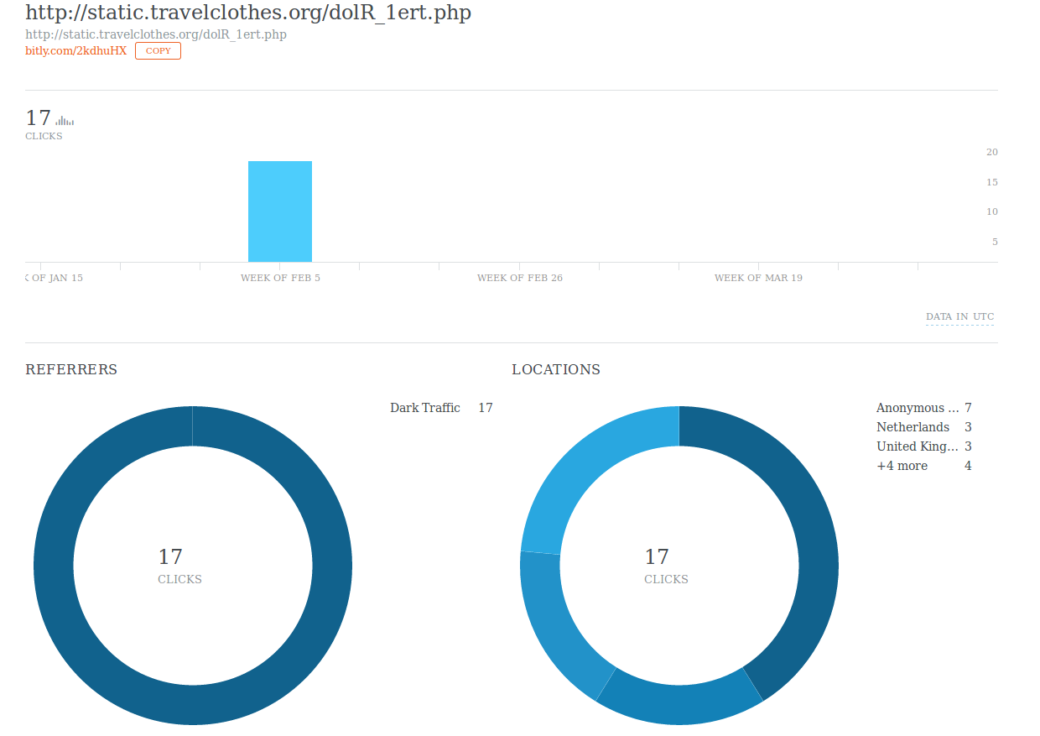

Тогда как расширение langpack-en-GB уже использовалось в ходе вредоносных кампаний, более новый аддон, HTML5 Encoder, по словам исследователей ESET, скорее всего, представляет собой тестовый образец. Дело в том, что малварь использует URL управляющего сервера, который резолвится через сервис Bit.ly, что позволило аналитикам отследить все обращения. Всего специалисты зафиксировали 17 попыток связи с управляющим сервером, то есть расширение проявляло активность крайне редко.

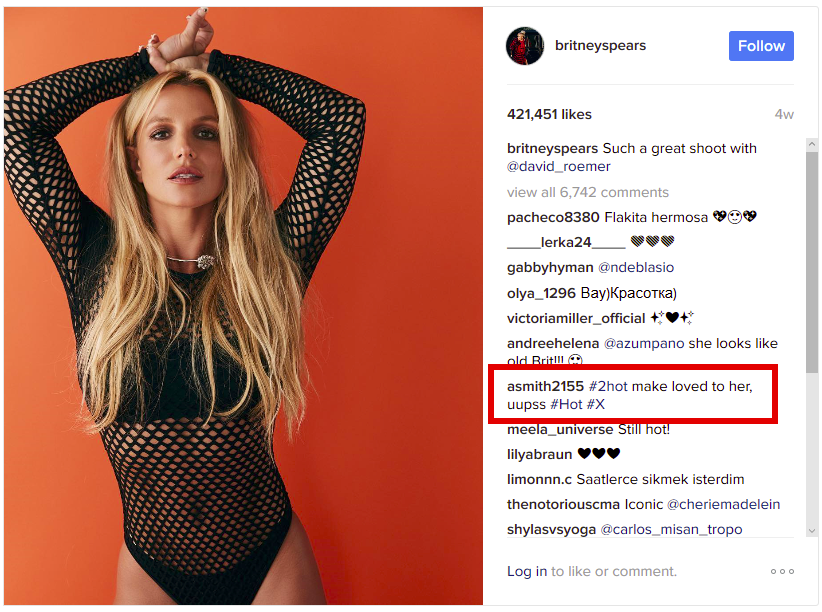

Но самое интересное открытие ожидало исследователей впереди. Оказалось, что вредоносное расширение получает адрес C&C-сервера очень оригинальным способом. Малварь запрашивает комментарии, оставленные под фотографиями в официальном инстаграме певицы Бритни Спирс, и ищет среди них послание со значением хеша 183.

Исследователи пишут, что им удалось обнаружить лишь один подходящий «под описание» комментарий: он содержал скрытые символы и был оставлен 6 февраля 2017 года, под фотографией датированной январем 2017 года. Пропустив комментарий через regex, специалисты получили ссылку bit.ly/2kdhuHX.

Изучив поведение малвари более внимательно, специалисты обнаружили, что она также ищет среди комментариев либо @|#, либо Unicode-символ \200d, также известный как Zero Width Joiner, который используется для разграничения эмодзи и не виден визуально.

Таким образом, удалось понять, что исходно комментарий злоумышленников выглядел следующим образом: smith2155< 200d >#2hot ma< 200d >ke lovei< 200d >d to < 200d >her, < 200d >uupss < 200d >#Hot < 200d >#X. В итоге все это преобразуется в bit.ly/2kdhuHX, а затем в static.travelclothes.org/dolR_1ert.php – адрес, который ранее уже использовался Turla в ходе watering hole кампаний.

Специалисты ESET отмечают, что вредоносное расширение для Firefox представляет собой весьма серьезный инструмент, который позволяет атакующим загружать с управляющегося сервера файлы и выполнять их на зараженной машине, похищать данные жертв, отправляя их на командный сервер и так далее.

Единственной хорошей новостью в данном случае являет тот факт, что разработчики Firefox планируют до конца 2017 года окончательно отказаться от использования NPAPI-расширений и перейти на WebExtensions API. Оба бэдкдор-расширения Turla базируются на NPAPI, а WebExtensions уже не предусматривает такого уровня взаимодействия с ОС.