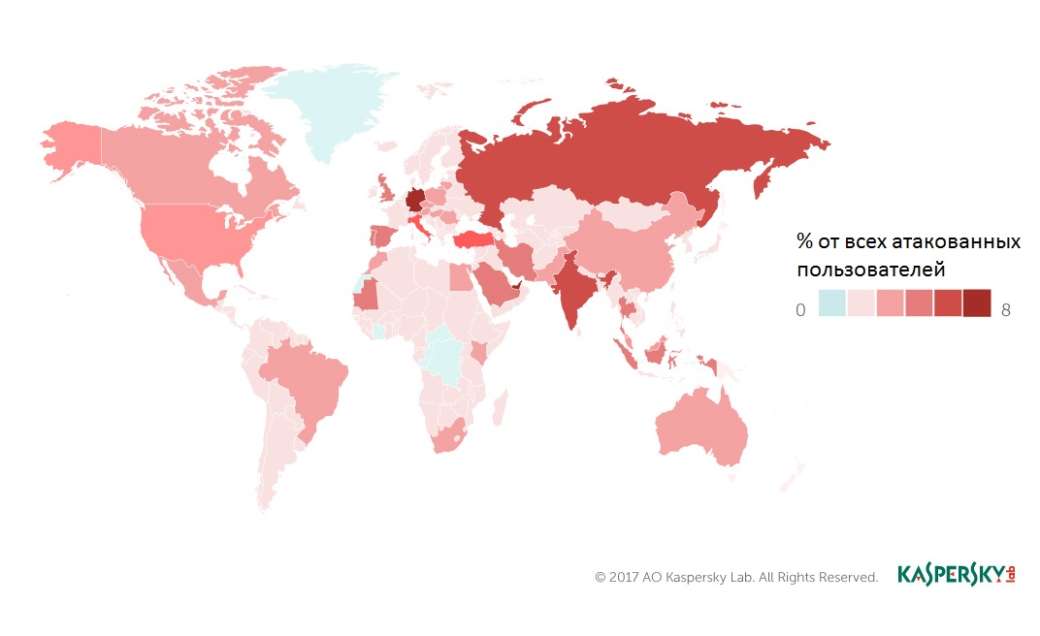

Специалисты центра реагирования на инциденты информационной безопасности промышленных инфраструктур «Лаборатории Касперского» (ICS CERT) рассказали, что в конце 2016 года ими была замечена волна фишинговых атак, целью которых стали более 500 промышленных компаний из 50 стран мира (металлургические, электроэнергетические, строительные, инженерные предприятия и так далее).

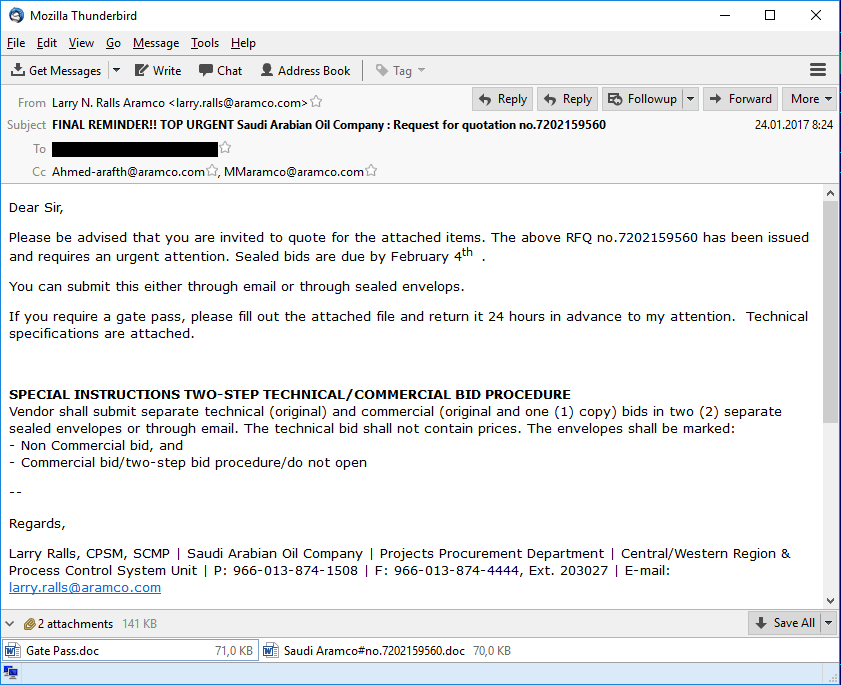

Более внимательное изучение этих инцидентов показало, что корнем проблемы во всех случаях являются фишинговые сообщения, замаскированные под деловую переписку. Письма рассылались от имени различных компаний-контрагентов потенциальных жертв: поставщиков, заказчиков, коммерческих организаций и служб доставки. Получателям предлагали, к примеру, срочно проверить информацию по счету, уточнить расценки на продукцию или получить груз по накладной. При этом мошенники определенно старались, чтобы поддельные письма выглядели убедительно для сотрудников атакованных предприятий.

Письма фишеров содержали вредоносные RTF-файлы с эксплоитом для уязвимости CVE-2015-1641, архивы различных форматов, содержащие вредоносные исполняемые файлы, а также документы с макросами и OLE-объектами, скачивающими вредоносные исполняемые файлы. Исследователи пишут, что ежедневно фиксировалось от нескольких сотен до нескольких тысяч писем с эксплоитом для CVE-2015-1641.

При этом злоумышленники использовали малварь, по меньшей мере, восьми различных семейств, включая бэкдоры и шпионское ПО (ZeuS, Pony/FareIT, LokiBot, Luminosity RAT, NetWire RAT, HawkEye, ISR Stealer, iSpy keylogger). Выбранное для атак вредоносное ПО прежде всего предназначалось для кражи конфиденциальных данных и установки скрытых средств удаленного администрирования.

Изучив малварь, исследователи смогли узнать адреса командных серверов мошенников. Большая часть доменов, используемых в качестве командных серверов, была зарегистрирована на лиц, проживающих в Нигерии. И оказалось, что в ряде случаев в качестве командных серверов для разных семейств малвари использовались одни и те же ресурсы. Исходя из этого, специалисты предположили, что за этими атаками либо стоит одна преступная группа, использующая различные семейства вредоносного ПО, либо разные группировки тесно сотрудничают и «делят» одни и те же управляющие серверы.

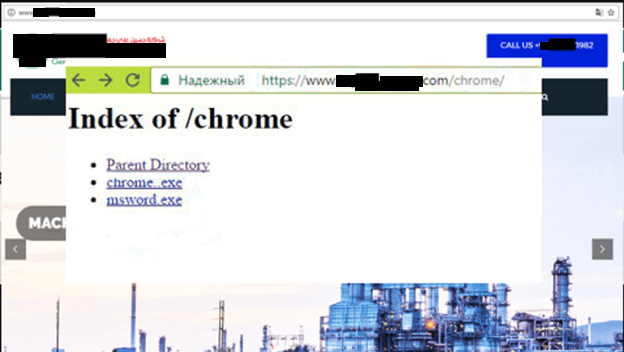

Стоит отметить, что часть доменных имен управляющих серверов была замаскирована под имена доменов легитимных промышленных компаний (например, такое же доменное имя, но в другой доменной зоне, или заменены нескольких букв в имени домена). Впрочем, в некоторых случаях злоумышленники несанкционированно получали доступ к легитимным сайтам настоящих промышленных компаний, после чего использовали их в качестве площадки для хостинга вредоносного ПО и командных серверов. Доступ к сайтам осуществлялся при помощи аутентификационных данных, украденных с ранее зараженных компьютеров сотрудников.

Специалисты пишут, что нигерийские фишеры преследуют исключительно финансовую выгоду. Так, скомпрометировав очередной корпоративный компьютер, злоумышленники получают возможность снимать скриншоты переписки сотрудника, или скрыто перенаправлять сообщения из его почтового ящика на собственный ящик. В итоге они получают возможность отслеживать, какие сделки купли-продажи готовятся в компании.

Выбрав из готовящихся транзакций наиболее перспективную, атакующие регистрируют домены, имена которых похожи на имена продающих компаний. При помощи этих доменов осуществляется атака типа man-in-the-middle: настоящее сообщение с инвойсом перехватывают, а затем присылают компании-покупателю точно такое же послание, но с почтового ящика на фишинговом домене. Разумеется, в фальшивом сообщении реквизиты компании-продавца уже заменены на реквизиты счета, который принадлежит атакующим.

Эксперты отмечают, что порой злоумышленники попросту отправляют письма от имени компании-продавца, подделав поля в заголовках письма, чтобы в качестве отправителя был указан легитимный ящик компании-продавца. Однако такой способ менее надежен, так как некоторые программы и почтовые серверы могут выявить подмену.

«Улов» нигерийских фишеров может быть весьма крупным, так как средняя стоимость сделки купли-продажи у промышленных компаний тоже может быть достаточно высокой. Скорее всего, именно поэтому в конце 2016 года основной целью злоумышленников стали индустриальные и транспортные компании.

Более того, атаки на промышленные предприятия таят в себе еще один неприятный аспект. В результате заражения злоумышленники зачастую получают доступ к компьютерам, являющимся частью АСУ ТП. В таких случаях они могут получить удаленный доступ и возможность нелегитимного управления технологическими процессами.

Также анализ управляющих серверов, использующихся в атаках уже 2017 года, показал, что злоумышленники получают доступ в том числе к информации, касающейся основной деятельности и основных активов индустриальных компаний, такой как информация о контрактах и проектах. Так, среди снятых злоумышленниками скриншотов были обнаружены различные сметы работ и планы ведущихся предприятиями проектов, а также различные чертежи, планы зданий, схемы электрических и информационных сетей.

Неизвестно, как мошенники поступают с такой информацией, попавшей к ним в руки. Пока не было замечено случаев продажи таких данных на черном рынке, однако нигерийские фишеры явно не планируют останавливаться. Исследователи заключают, что, к сожалению, в итоге нет никаких гарантий, что доступ к компьютерам промышленных предприятий, в том числе со SCADA, не получат люди, которые, к примеру, стремятся совершить диверсию.

Фото: "Лаборатория Касперского"