Название хакерского инструмента DoublePulsar знакомо не только ИБ-экспертам, но и обычным пользователям. Дело в том, что инструменты EternalBlue и DoublePulsar использовались для распространения шифровальщика WannaCry, в ходе массовых атак в мае 2017 года, о чем специалисты писали неоднократно.

Исходно DoublePulsar принадлежал спецслужбам, однако группировка The Shadow Brokers еще в прошлом году сумела похитить хакерский инструментарий АНБ, и в апреле текущего года он были опубликован в интернете совершенно бесплатно.

Специалисты компании «Доктор Веб» сообщили о появлении нового майнингового трояна для Windows, Trojan.BtcMine.1259, который доставляется на устройство жертвы с помощью загрузчика Trojan.DownLoader24.64313, который, в свою очередь, распространяется с помощью бэкдора DoublePulsar.

Основная цель вредоноса – добыча криптовалюты Monero, а также установка на устройство Gh0st RAT. Так, исследователи пишут, что после старта троян определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удаленного администрирования с открытым исходным кодом, известной как Gh0st RAT. Затем малварь сохраняет на диск свою копию и запускает ее в качестве системной службы.

Основной модуль, предназначенный для манинга Monero, также реализован в виде библиотеки, при этом троян содержит как 32-, так и 64-разрядную версию майнера. В конфигурации для этого модуля указано, сколько ядер и вычислительных ресурсов процессора будет задействовано для добычи криптовалюты, с каким интервалом будет автоматически перезапускаться майнер, и так далее. Троян отслеживает работающие на зараженном компьютере процессы и при попытке запустить Диспетчер задач немедленно завершает свою работу.

Стоит отметить, что эксплоит EternalBlue определенно пользуется большей популярностью в среде злоумышленников. Так, EternalBlue уже был задействован в кампаниях по распространению криптовалютного майнера Adylkuzz, шифровальщиков Uiwix и CRY128, а также трояна Nitol (он же Backdoor.Nitol) и уже упомянутой малвари Gh0st RAT.

По данным основателя поисковика Shodan Джона Мазерли, в настоящее время в интернете можно обнаружить 2 306 820 устройств с открытым портами SMB. 42% из них (порядка 970 000 устройств) готовы предоставить гостевое соединение, то есть доступны любому желающему, практически без аутентификации.

Однако только 91 081 устройство из этой выборки не имеет установленного обновления безопасности MS17-010, закрывшего уязвимости, которые использовали авторы WannaCry.

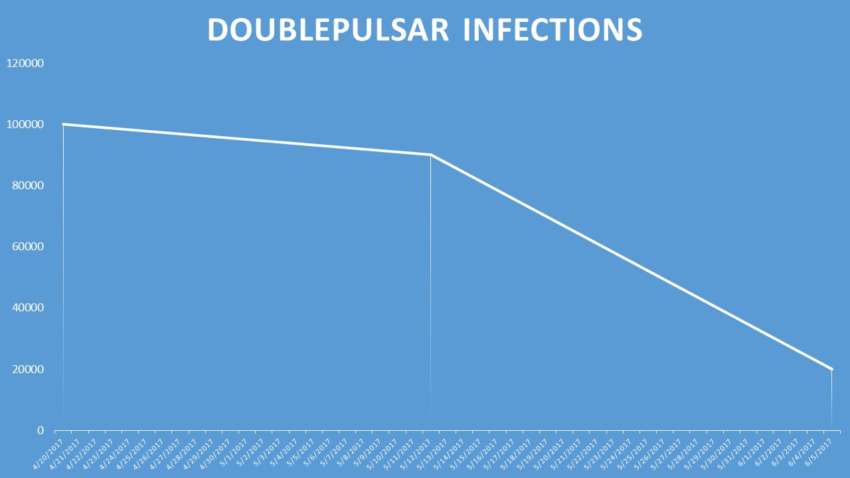

В связи с этим отмечается значительное снижение активности бэкдора DoublePulsar. Так, еще в апреле 2017 года, вскоре после того, как хакерская группа The Shadow Brokers обнародовала инструменты АНБ, число установок превышало 100 000, а теперь сократилось до 16 206 и продолжает снижаться.